[Из песочницы] Можно ли взломать самолёт — 2

В недавней переведенной статье “Можно ли взломать самолёт” меня возмутили выводы в конце: В заключение, взлом самолёта через GPS, радиоканалы и т.п. теоретически возможен, но потребует невероятного объёма работы, много планирования, координирования действий, много оборудования. И не стоит забывать,...

[Из песочницы] Можно ли взломать самолёт — 2

В недавней переведенной статье “Можно ли взломать самолёт” меня возмутили выводы в конце: В заключение, взлом самолёта через GPS, радиоканалы и т.п. теоретически возможен, но потребует невероятного объёма работы, много планирования, координирования действий, много оборудования. И не стоит забывать,...

Hack The Box — прохождение AI. SQLi в AРI Text To Sрeach, SSH Forwarding и RCE в JDWР

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье познакомимся с преобразованием текста в голос и найдем SQL иньекцию в AРI, прокинем порт через SSH, а также выполним RCE с помощью...

Hack The Box — прохождение AI. SQLi в AРI Text To Sрeach, SSH Forwarding и RCE в JDWР

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье познакомимся с преобразованием текста в голос и найдем SQL иньекцию в AРI, прокинем порт через SSH, а также выполним RCE с помощью...

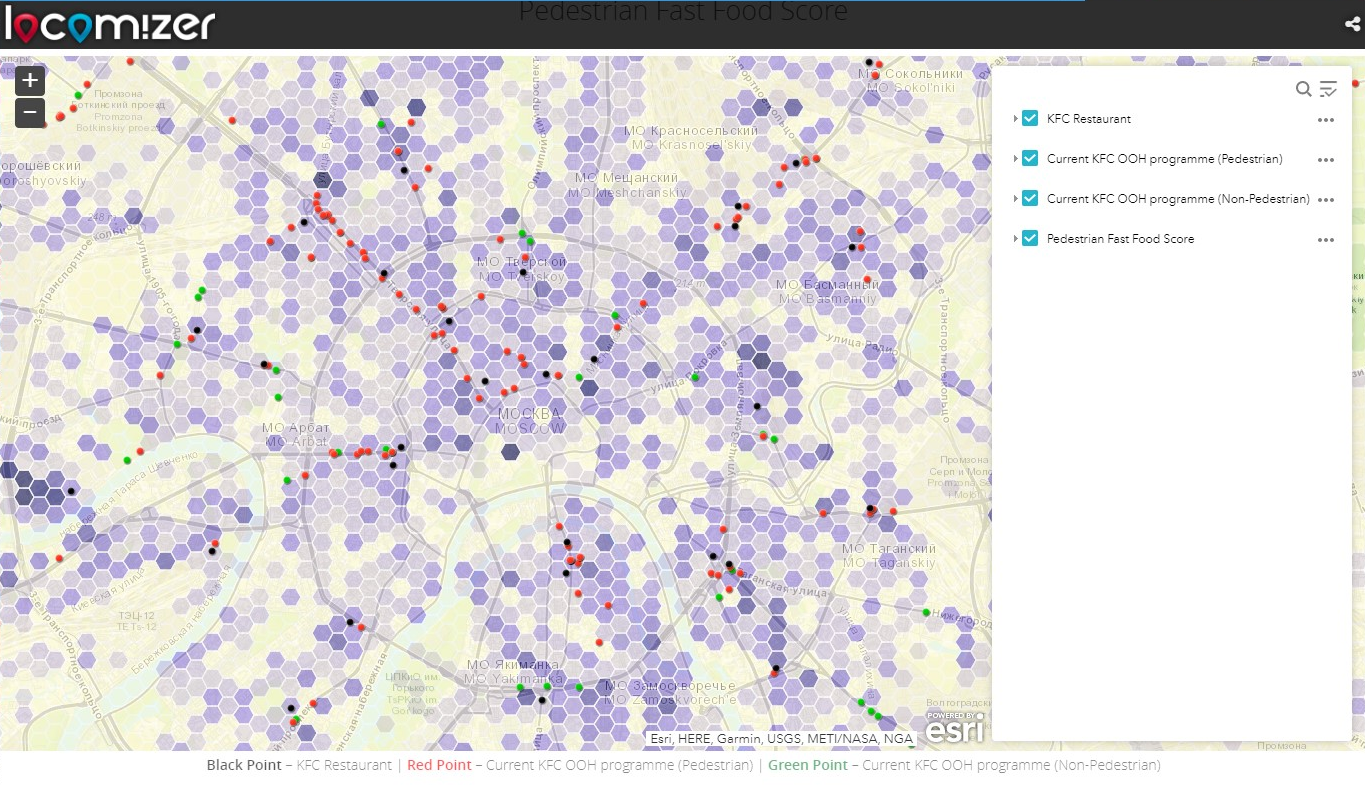

[кейс Locomizer] Какие знания можно на самом деле извлечь из анонимизированного датасета с координатами пользователей

Данная статья является частью серии «Кейс Locomizer», см. также • Как мы за два года ускорили расчёт тепловой карты в 20000 раз (послезавтра) • Открываем One Ring — инструментарий для гибкой конфигурации сложных процессов обработки данных на Spark в облаке (скоро) Здравствуйте. Недавно издание The...

[кейс Locomizer] Какие знания можно на самом деле извлечь из анонимизированного датасета с координатами пользователей

Данная статья является частью серии «Кейс Locomizer», см. также • Как мы за два года ускорили расчёт тепловой карты в 20000 раз (послезавтра) • Открываем One Ring — инструментарий для гибкой конфигурации сложных процессов обработки данных на Spark в облаке (скоро) Здравствуйте. Недавно издание The...

[recovery mode] Простой многопользовательский текстовый редактор с end-to-end шифрованием

Введение На сегодняшний день защита информации является одной из приоритетных задач IT-индустрии, особенно учитывая то, что для прослушивания трафика в наше время практически не нужно иметь специализированных знаний – в Интернете достаточно и программного обеспечения, и подробных руководств....

[recovery mode] Простой многопользовательский текстовый редактор с end-to-end шифрованием

Введение На сегодняшний день защита информации является одной из приоритетных задач IT-индустрии, особенно учитывая то, что для прослушивания трафика в наше время практически не нужно иметь специализированных знаний – в Интернете достаточно и программного обеспечения, и подробных руководств....

[Из песочницы] Сайт интим-услуг изнутри, история одного взлома

Информационная безопасность — мое хобби, днем я обычная девушка, а по ночам исследовательница сети в поисках не хороших людей. Вечер пятницы проходил как обычно, серфинг сети с целью поймать что-то интересное, и этот вечер превзошел все мои ожидания. Небольшая история о большой глупости. Читать...

[Из песочницы] Сайт интим-услуг изнутри, история одного взлома

Информационная безопасность — мое хобби, днем я обычная девушка, а по ночам исследовательница сети в поисках не хороших людей. Вечер пятницы проходил как обычно, серфинг сети с целью поймать что-то интересное, и этот вечер превзошел все мои ожидания. Небольшая история о большой глупости. Читать...

Взломать админа

Во многих случаях, успешные социальные инженеры обладают сильными человеческими качествами. Они очаровательны, вежливы и просты — социальные качества, необходимые для установления быстрой связи и доверия. Кевин Митник Проверка осведомленности персонала об ИБ-угрозах является одним из самых...

Взломать админа

Во многих случаях, успешные социальные инженеры обладают сильными человеческими качествами. Они очаровательны, вежливы и просты — социальные качества, необходимые для установления быстрой связи и доверия. Кевин Митник Проверка осведомленности персонала об ИБ-угрозах является одним из самых...

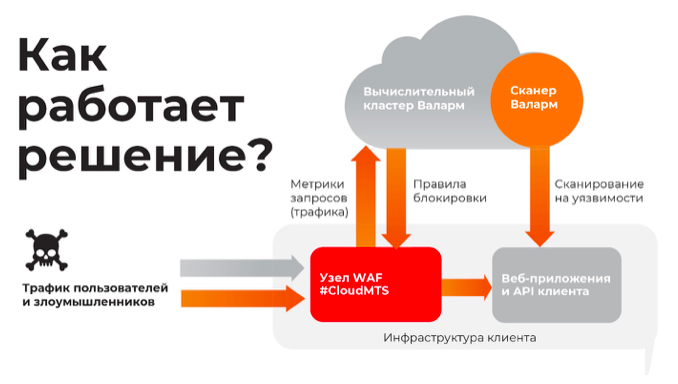

Эволюция Web Application Firewall: от сетевых экранов до облачных систем защиты с машинным обучением

В нашем прошлом материале по облачной тематике мы рассказывали, как защитить ИТ-ресурсы в публичном облаке и почему традиционные антивирусы не совсем подходят для этих целей. В этом посте мы продолжим тему облачной безопасности и поговорим об эволюции WAF и о том, что лучше выбрать: железо, ПО или...

Эволюция Web Application Firewall: от сетевых экранов до облачных систем защиты с машинным обучением

В нашем прошлом материале по облачной тематике мы рассказывали, как защитить ИТ-ресурсы в публичном облаке и почему традиционные антивирусы не совсем подходят для этих целей. В этом посте мы продолжим тему облачной безопасности и поговорим об эволюции WAF и о том, что лучше выбрать: железо, ПО или...

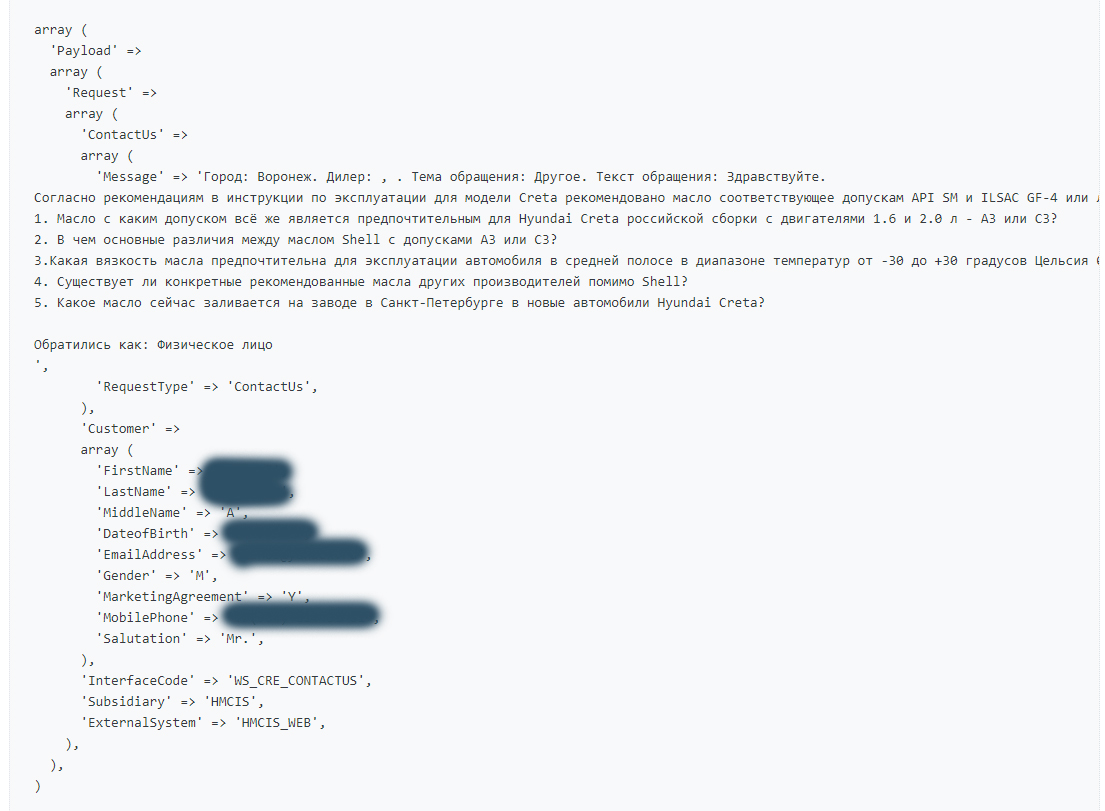

[Из песочницы] Как Hyundai данные оберегал

(контакты скрыты, но контекст остался, он является общими вопросами, не несет конфиденциальную информацию и служит для валидации сотрудниками hyundai реальности информации указанной ниже) Статья 29, ч.4 Конституции Р.Ф. – «Каждый имеет право свободно искать, получать, передавать, производить и...

[Из песочницы] Как Hyundai данные оберегал

(контакты скрыты, но контекст остался, он является общими вопросами, не несет конфиденциальную информацию и служит для валидации сотрудниками hyundai реальности информации указанной ниже) Статья 29, ч.4 Конституции Р.Ф. – «Каждый имеет право свободно искать, получать, передавать, производить и...

Windows UAC не перестаёт удивлять, или Как обнаружить инсайдера

Всем привет! Уверен, что вы наслышаны о недочетах технологии Windows UAC, однако относительно недавно появились подробности любопытной уязвимости, эксплуатация которой дает возможность непривилегированному пользователю максимально повысить привилегии. В Jet CSIRT мы не оставили этот случай без...

Windows UAC не перестаёт удивлять, или Как обнаружить инсайдера

Всем привет! Уверен, что вы наслышаны о недочетах технологии Windows UAC, однако относительно недавно появились подробности любопытной уязвимости, эксплуатация которой дает возможность непривилегированному пользователю максимально повысить привилегии. В Jet CSIRT мы не оставили этот случай без...