[Перевод] Настройка Kerberos аутентификации в OpenAM

В корпоративном среде пользователи используют, как правило несколько приложений. И в каждом приложении в корпоративной среде необходимо аутентифицироваться. Конечно, можно создавать для каждого приложения свою учетную запись. Но такой подход неудобен и для администраторов системы и для...

[Перевод] Настройка сервиса аутентификации OpenAM и шлюза авторизации OpenIG для защиты приложений

Если в организации множество приложений и сервисов, то нет необходимости разрабатывать аутентификацию и авторизацию для каждого сервиса отдельно. Оптимальным подходом является использование централизованного сервиса аутентификации совместно со шлюзом авторизации, который и определяет политики...

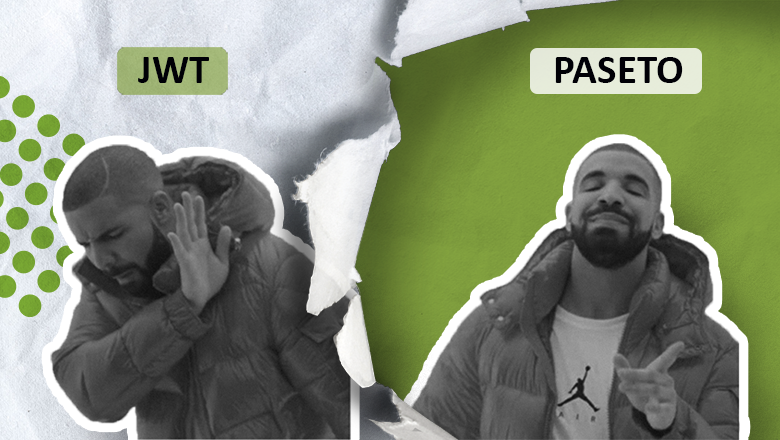

Аутентификация go с использованием токенов PASETO

В этой статье мы напишем небольшой сервис аутентификации на go с использованием токенов PASETO. Этот токен можно использовать вместо JWT для процесса аутентификации. Если хотите узнать о PASETO подробнее, то можете почитать статьи на Хабре или гитхабе. Читать далее...

[Перевод] Настройка SAMLv2 федерации в OpenAM

В данном руководстве мы настроим федерацию между двумя инстансами OpenAM. Один инстанс будет Identity Provider (IdP), другой - Service Provider (SP). Таким образом вы можете аутентифицироваться в инстансе OpenAM (SP) используя учетные данные другого инстанса - OpenAM (IdP). Читать далее...

Аутентификация в 1С через OpenAM по протоколу OAuth2/OIDC

1С поддерживает “из коробки” несколько способов аутентификации - например по логину и паролю и аутентификацию операционной системы. Но иногда этих способов недостаточно для удобства пользователей и удовлетворения требований безопасности. Например, 1С не поддерживает аутентификацию по коду из СМС...

Аутентификация для WebSocket и SSE: до сих пор нет стандарта?

WebSocket и SSE появились более десяти лет назад, однако до сих пор в стандартах отсутствуют рекомендации по решению задачи аутентификации для подобных соединений. В статье разберем особенности аутентификации применительно к протоколу WebSocket и технологии Server-Sent Events, обсудим, какие нюансы...

Настройка двухфакторной аутентификации по VPN. Континент 4 — MultiFactor

Возможности злоумышленников растут и украсть пароль не предоставляет сложности. Одним из вариантов решения проблемы безопасности паролей может служить система многофакторной аутентификации. В этой статье мы покажем, как организовать двухфакторную аутентификацию при организации удаленного доступа с...

SmartFlow: «В начале был пароль...» или новая аутентификация VK ID

Привет, Хабр! Исторически сложилось, что первым способом аутентификации (в 1960-х) с появлением доступных компьютеров стал пароль. О рисках его использования и об изобретённых человечеством альтернативах мы подробно рассказали в статье о будущем беспарольной аутентификации. Этот подход к проверке...

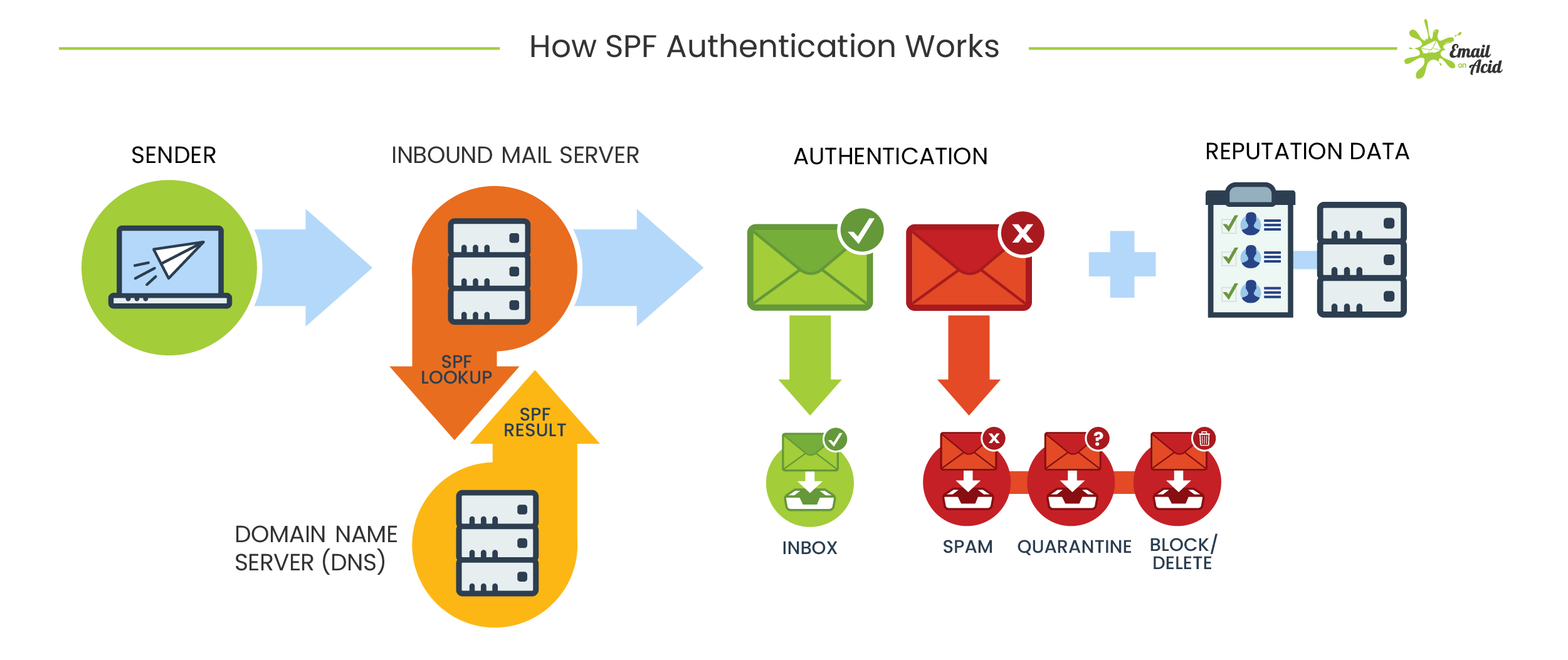

Gmail и Yahoo ужесточают правила для входящих писем: теперь DKM и DMARC обязательны

Как работает SPF Владельцам собственных почтовых серверов (на своём хостинге) постоянно приходится следить за тем, чтобы их домен или IP-адрес не занесли в чёрный список. А с февраля 2024 года придётся ещё труднее, поскольку Gmail и Yahoo ужесточили правила для входящих писем (объявление Gmail,...

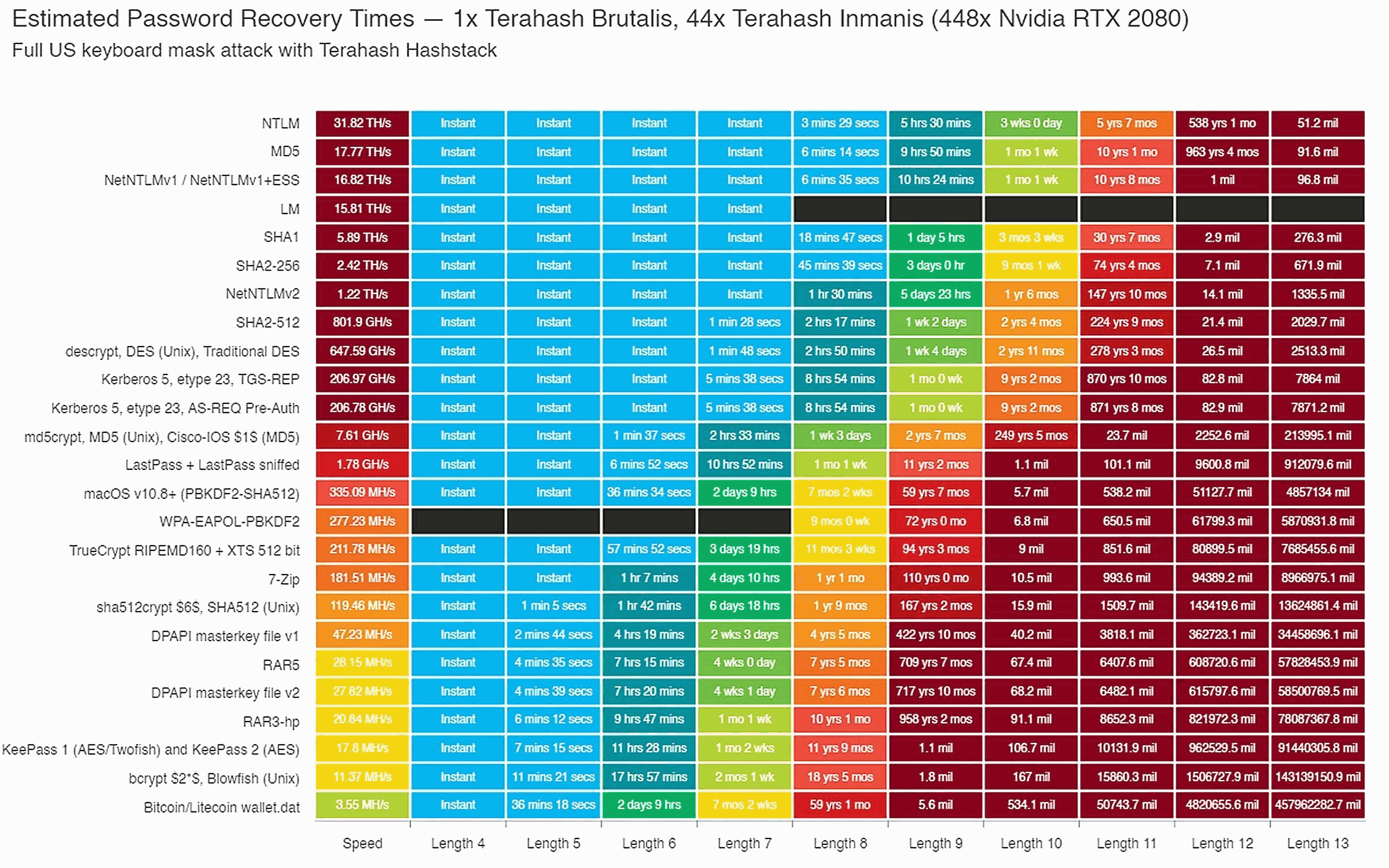

Хранение паролей: работа над ошибками

В предыдущей статье, я описал свой сетап хранения авторотационных данных (паролей). Многие эксперты изучили её и дали свои комментарии, - о том, где могут быть проблемы, о том, что можно упростить, и о том, что можно делать по другому. Но начнём мы с небольшого объяснения, почему система такая...

Почему PASETO лучше для аутентификации, чем JWT

В веб-разработке одним из наиболее популярных решений является аутентификация на основе токенов. Чаще всего для создания системы аутентификации используют JWT (порой даже там, где это не нужно). Но несмотря на популярность, JWT имеет ряд недостатков. Поэтому появляются новые решения для...

Как содержать пароли. Мой сетап

Я долго собирал информацию о том, как организовать свои аккаунты. Как сделать доступ к ним достаточно надёжным и стойким к утере девайсов. Меня интересовало, как я могу залогиниться туда, где многофакторная авторизация через телефон, в случае потери телефона. Или, как обезопасить себя от забывания...

Система аутентификации: сделай сам vs возьми готовое

Разработка системы аутентификации может показаться начинающему разработчику простой задачей. Пользователь создает учетную запись, данные сохраняются, и в дальнейшем по логину-паролю происходит вход. Но когда начинаешь копать глубже, система аутентификации, точно луковица, открывает всё новые слои....

Gryffine — история одного пет-проекта

Как-то раз один знакомый сисадмин пожаловался мне на жизнь суровую. Он рассказал об одном инциденте в его конторе. Стоит оговориться, что контора небольшая и такой сущности как отдельный специалист по информационной безопасности там нет. Инцидент стандартный до банальности. Случайно заметили...

Вы кто такие, я вас не знаю, или Как мы делаем JWT-аутентификацию

Привет! Меня зовут Данил, я backend-разработчик в Doubletapp. Почти во всех наших проектах есть пользователи, которые могут войти в систему. А значит, нам почти всегда нужна авторизация. Мы используем авторизацию, построенную на JSON Web Token. Она отлично сочетает в себе простоту реализации и...

Keycloak. Standalone-HA в k8s и закрытие админки на ingress-e с переводом на localhost

Привет, Хаброжители! Продолжаем делиться с вами экспертизой отдела Security services infrastructure (департамент Security Services компании «Лаборатории Касперского»). Предыдущую статью нашей команды вы можете прочесть вот здесь: Keycloak. Админский фактор и запрет аутентификации В этой части...

[Перевод] Как облачные решения формируют будущее технологий контроля доступа

Разработка и внедрение систем контроля и управления доступом остается одним из наиболее важных аспектов физической безопасности для большинства современных организаций. Согласно отчетам, глобальный рынок в этой среде будет ежегодно расти на 11,4%, и к 2032 году общий объем рынка составит 37,2...

Сам себе DevOps: как разобраться с доступами в Yandex Cloud

Предположим, у вас появилась задача развернуть сервис на виртуальной машине в Yandex Cloud. Казалось бы, всё просто: создал виртуальную машину, развернул приложение, и всё готово. В общем случае это работает именно так, но лишь при условии, что кто-то уже настроил для вас все доступы и выдал вам...

Назад