Как хакеры ломают банки за 48 часов и что нужно для защиты

На последней кибербитве Standoff 12, которая проходила в ноябре 2023 года, впервые был представлен вымышленный финтех — Global Digital Bank, максимально автоматизированный, с облачными приложениями на основе микросервисов «под капотом». Задачей команд атаки (red team) было реализовать недопустимые...

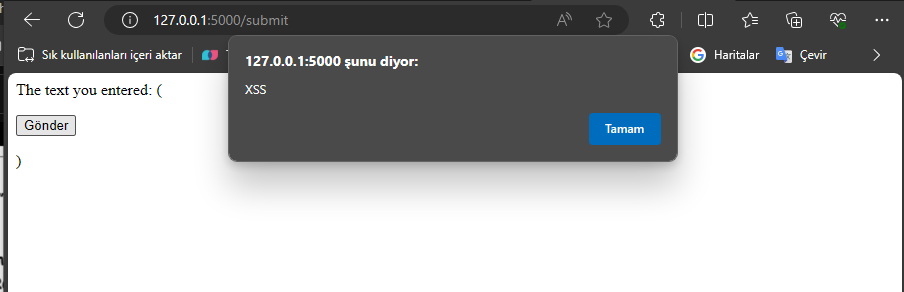

[Перевод] Обнаружение XSS-уязвимостей (межсайтовый скриптинг) с помощью Python

Эта статья посвящена тому, как обнаружить уязвимости межсайтового скриптинга (XSS) в веб-приложениях с помощью Python. XSS - это серьезный недостаток безопасности, который позволяет злоумышленникам внедрять вредоносные скрипты в веб-страницу. Такие атаки могут скомпрометировать конфиденциальные...

[Перевод] Как сделать сканер Bluetooth-устройств на Python

Освойте сканирование Bluetooth-устройств с помощью Python: Краткое руководство по использованию PyBluez для обнаружения и анализа близлежащих Bluetooth-устройств, необходимое для кибербезопасности и этичного взлома. В этом уроке мы познакомимся с увлекательным миром обнаружения Bluetooth-устройств...

Получение мостов tor из GMail с помощью Python

В предыдущей статье была рассмотрена установка и настройка tor в ОС Linux Mint 21.3, а также были рассмотрены несколько способов получения мостов obfs4 с помощью сайта и телеграмм бота. В комментариях был задан вопрос по поводу автоматического получения и обновления данных мостов. Если использовать...

Установка и настройка tor в Linux Mint

Предположим, что вы захотели получить информацию с сайта расположенного на домене onion. В общем-то, ничего особенного в этом нет. Даже, в какой-то мере проще, чем в клирнете. Все потому, что здесь используется очень мало скриптов. А следовательно, к особым ухищрениям для парсинга страниц можно не...

Авторизация в CLI приложении с помощью OAuth

Как выглядит процесс авторизации через OAuth в Command-line interface приложении? В стандартном сценарии провайдер перенаправляет обратно на сайт или в мобильное приложение (в случае с OAuth 2), а как перенаправлять в программу в терминале? В статье будет рассмотрен процесс OAuth авторизации в CLI...

Пишем простой консольный мессенджер с end-to-end шифрованием поверх «Hidden Lake» сервисов

Secpy-Chat — это простой консольный мессенджер со сквозным (end-to-end) шифрованием, работающий поверх сервисов анонимной сети Hidden Lake. За счёт своей простоты его можно редактировать, либо даже полностью переписывать на более любимую технологию или язык программирования. За счёт использования...

«Как пресейл инженер телеграм ботом дверь открывал» или «Ты куда полез?»

Данная статья рассчитана на специалистов области физических систем безопасности и в частности контроля доступа. Я предполагаю, что статья может быть интересна тем, кто не обладает навыками в программировании, но всегда хотел попробовать реализовать что-то здесь и сейчас, с возможностью...

Автоматизация выявления вредоноса в реестре Windows

В работе с компьютерными инцидентами, специалисты по информационной безопасности часто сталкиваются с необходимостью глубокого и быстрого анализа операционной системы, для выявления мест закрепления вируса. Обычно они обращаются к журналам событий, однако при недостатке информации приходится...

Gryffine — история одного пет-проекта

Как-то раз один знакомый сисадмин пожаловался мне на жизнь суровую. Он рассказал об одном инциденте в его конторе. Стоит оговориться, что контора небольшая и такой сущности как отдельный специалист по информационной безопасности там нет. Инцидент стандартный до банальности. Случайно заметили...

Стеганография в файлах формата .m4a

Стеганография - это искусство и наука передавать сокрытые данные внутри других, не сокрытых данных. Подробнее можно прочитать здесь. Часто, когда говорят о стеганографии, не выходят за рамки LSB в картинках (хотя и в картинках можно сделать нечто более оригинальное ). В данном посте мы хотим...

GetSiteCopy — бот для свободного доступа к статьям заблокированных СМИ

Недавно в соседнем блоге на хабре писали про Amnezia VPN, self hosted решение, устойчивое к блокировкам. Это проект был изначально разработан на хакатоне Demhack, который объединяет проекты в области приватности и свободы интернета. Потом он прошёл акселерацию в Privacy Accelerator. А здесь мы...

Поднимаем собственный узел в анонимной сети Hidden Lake

Хоть анонимные сети и являются определённого рода остатком, придатком куда большего множества всеразличных коммуникаций, тем не менее их можно рассматривать как некого рода островки приватности, абстрагированные от всего остального мира и завораживающие своей технической ухищрённостью и...

Вы кто такие, я вас не знаю, или Как мы делаем JWT-аутентификацию

Привет! Меня зовут Данил, я backend-разработчик в Doubletapp. Почти во всех наших проектах есть пользователи, которые могут войти в систему. А значит, нам почти всегда нужна авторизация. Мы используем авторизацию, построенную на JSON Web Token. Она отлично сочетает в себе простоту реализации и...

SpyWare своими руками. Часть 2: Функционал

Всем привет, в этой части мы добавим функционала нашему SpyWare, чтоб было поинтереснее отслеживать что творится с нашим компом, пока нас нет рядом. Давайте начинать =) ... Пару минут чтения спустя, вы узнаете как отследить вашего пушистого хацкера ну или кого-то друго-го не менее любопытного) ......

Monitoring System (SpyWare) с C2 сервером на базе чат-бота в telegram. Часть 1: Создание бота

Введение Hello Habr! Хотел найти приложение, позволяющее отслеживать работу своих компютеров, но испугался что кто-то сможет следить за мной через их. Поэтому решил разработать его сам, изначально ПО было похоже на приложение для родительского контроля, но после добавления новых модулей получилось...

Бестолковые телеграм боты и статический адрес в Outline

Во времена блокировок некогда популярного VPN протокола Wireguard слава перешла к другому, еще более упрощенному по способу подключения через протокол Shadowsocks, многие из вас знаю о нем по приложению Outline. Вот только многие из авторов надежных и доступных персональных vpn-сервисов быстро...

Как биткоин кошелек с мультиподписью Copay подвергла своих пользователей угрозе

Угроза для пользователей возникла из-за использование типа подписи Биткоина SIGHASH_SINGLE( 0x03) SIGHASH_SINGLE( 0x03) – это тип подписи подписывает все входы и ровно один соответствующий выход транзакции монет Биткоина. Соответствующий вывод имеет тот же индекс, что и ваша подпись (т. е. если ваш...

Назад