Face Anti-Spoofing или технологично узнаём обманщика из тысячи по лицу

Биометрическая идентификация человека – это одна из самых старых идей для распознавания людей, которую вообще попытались технически осуществить. Пароли можно украсть, подсмотреть, забыть, ключи – подделать. А вот уникальные характеристики самого человека подделать и потерять намного труднее. Это...

Как защитить 5G от взлома: изучаем архитектуру безопасности

Медиа и компании бодро рапортуют о том, что «эпоха 5G наступила или вот-вот наступит» и обещают невероятные изменения в нашей с вами жизни в связи с этим. Изменения придут в виде интернета вещей, «умных» городов, Индустрии 4.0, связанной с массовым внедрением киберфизических систем и новых...

Как защитить 5G от взлома: изучаем архитектуру безопасности

Медиа и компании бодро рапортуют о том, что «эпоха 5G наступила или вот-вот наступит» и обещают невероятные изменения в нашей с вами жизни в связи с этим. Изменения придут в виде интернета вещей, «умных» городов, Индустрии 4.0, связанной с массовым внедрением киберфизических систем и новых...

Elasticsearch сделала бесплатными проблемные security-функции, ранее выведенные в open source

На днях в блоге Elastic появилась запись, в которой сообщается о том, что основные security-функции Elasticsearch, выведенные в open source-пространство более года назад, теперь являются бесплатными для пользователей. В официальной блогозаписи содержатся «правильные» слова о том, что open source...

Elasticsearch сделала бесплатными проблемные security-функции, ранее выведенные в open source

На днях в блоге Elastic появилась запись, в которой сообщается о том, что основные security-функции Elasticsearch, выведенные в open source-пространство более года назад, теперь являются бесплатными для пользователей. В официальной блогозаписи содержатся «правильные» слова о том, что open source...

Как убедить всех, что у тебя защищённый ЦОД?

Преамбула. Статья носит исключительно информационный характер. Предназначена для потенциальных клиентов ЦОД, которые слышали про 152-ФЗ, 149-ФЗ, хотят потратить бюджетные средства и не знают, что такие схемы бывают. Для удобства восприятия материала автор будет излагать схемы от первого лица, хотя...

Как убедить всех, что у тебя защищённый ЦОД?

Преамбула. Статья носит исключительно информационный характер. Предназначена для потенциальных клиентов ЦОД, которые слышали про 152-ФЗ, 149-ФЗ, хотят потратить бюджетные средства и не знают, что такие схемы бывают. Для удобства восприятия материала автор будет излагать схемы от первого лица, хотя...

Яндекс не считает Tabnabbing уязвимостью

Что такое Tabnabbing? Про это написано уже множество статей, например, эта и на OWASP. Если вкратце — управление вкладкой браузера через дочернюю вкладку, открытую с target="_blank". Установив ссылку на внешний сайт с target="_blank", сайт будет иметь доступ к window.opener, через который можно...

Яндекс не считает Tabnabbing уязвимостью

Что такое Tabnabbing? Про это написано уже множество статей, например, эта и на OWASP. Если вкратце — управление вкладкой браузера через дочернюю вкладку, открытую с target="_blank". Установив ссылку на внешний сайт с target="_blank", сайт будет иметь доступ к window.opener, через который можно...

[Перевод] Пистолеты из 3D-принтера вернулись, и теперь их уже не остановить

В онлайне мобилизуется децентрализованная сеть сторонников распечатывания оружия. Они анонимно делятся чертежами, советами, и создают своё сообщество. И простого способа остановить их не существует. В США снова растёт сеть сторонников распечатывания оружия на 3D-принтере – но сейчас уже всё...

[Перевод] Пистолеты из 3D-принтера вернулись, и теперь их уже не остановить

В онлайне мобилизуется децентрализованная сеть сторонников распечатывания оружия. Они анонимно делятся чертежами, советами, и создают своё сообщество. И простого способа остановить их не существует. В США снова растёт сеть сторонников распечатывания оружия на 3D-принтере – но сейчас уже всё...

От обычного пользователя до полноправного администратора сервера (XSS, LFI, Web-Shell)

В начале года мне написал сотрудник одной фирмы. Как я понял, в компании произошел небольшой конфликт. Из-за которого существовал риск компроментации системы каким-то из сотрудников. Решение провести аудит системы определенно было правильное. Ведь результаты проверки приятно удивили меня, и...

От обычного пользователя до полноправного администратора сервера (XSS, LFI, Web-Shell)

В начале года мне написал сотрудник одной фирмы. Как я понял, в компании произошел небольшой конфликт. Из-за которого существовал риск компроментации системы каким-то из сотрудников. Решение провести аудит системы определенно было правильное. Ведь результаты проверки приятно удивили меня, и...

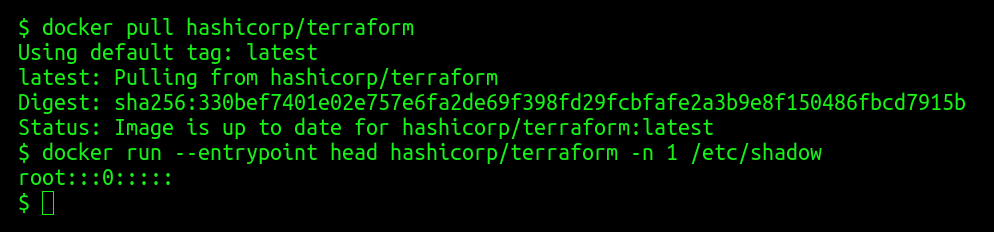

В 19% популярнейших Docker-образов нет пароля для root

В минувшую субботу, 18 мая, Jerry Gamblin из Kenna Security проверил 1000 самых популярных образов с Docker Hub на используемый в них пароль для пользователя root. В 19% случаев он оказался пустым. Читать дальше →...

В 19% популярнейших Docker-образов нет пароля для root

В минувшую субботу, 18 мая, Jerry Gamblin из Kenna Security проверил 1000 самых популярных образов с Docker Hub на используемый в них пароль для пользователя root. В 19% случаев он оказался пустым. Читать дальше →...

Безопасная передача данных между двумя приложениями

Всем привет, сегодня я хотел бы вам рассказать о некоторых вариантах передачи данных между двумя андройд приложениями и рассмотреть их с точки зрения безопасности. Я решил написать эту статью по двум причинам. Первая, я начал часто сталкиваться с непониманием разработчиков механизмов работы...

Безопасная передача данных между двумя приложениями

Всем привет, сегодня я хотел бы вам рассказать о некоторых вариантах передачи данных между двумя андройд приложениями и рассмотреть их с точки зрения безопасности. Я решил написать эту статью по двум причинам. Первая, я начал часто сталкиваться с непониманием разработчиков механизмов работы...

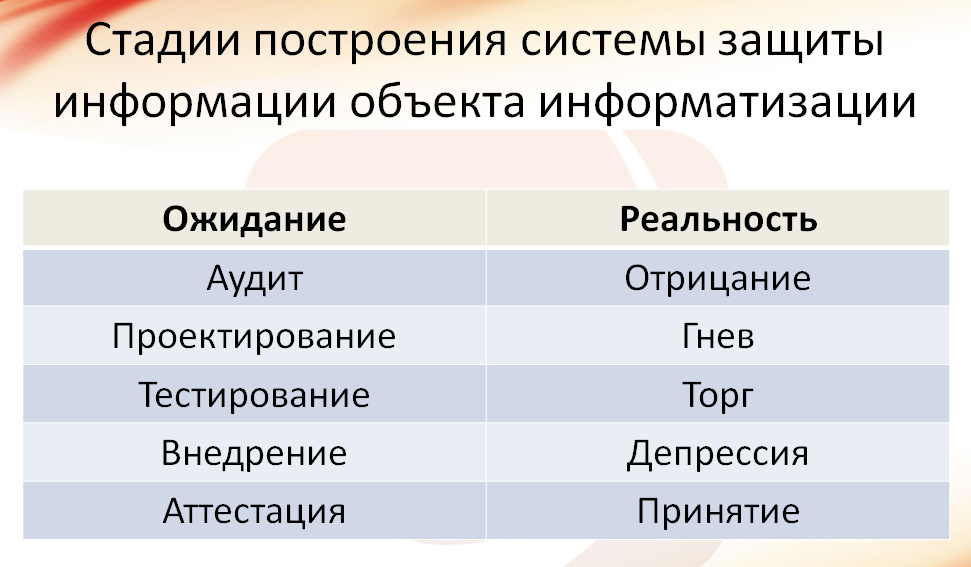

Аттестация информационных систем по принципу типовых сегментов. Мифы и реальность

Доброго времени суток, Хабр! Сегодня мы хотели бы рассмотреть различные мифы, связанные с аттестацией объектов информатизации (ОИ) по требованиям безопасности информации по принципу типовых сегментов. А также разберемся, как все-таки правильно делать такую аттестацию. Мифов надо сказать...