Видимость сетей и решения Ixia

При проектировании архитектуры безопасности IT подразделения многих предприятий в основном опираются на то, что конкретно могут сделать их аппаратные и программные средства обеспечения безопасности и мониторинга. Гораздо меньше думают (или совсем не думают) о том, как обеспечить этим инструментам...

Препарируем OpenVPN. Часть 1. Статические ключи

Однажды столкнулся с непонятной ошибкой в установлении OpenVPN соединения и ощутил нехватку понимания того, как он устроен внутри. Под катом рассказ о том, как устроена криптографическая часть протокола, как это всё выглядит в реальности (т.е. в Wireshark) и как заглянуть внутрь VPN, т.е....

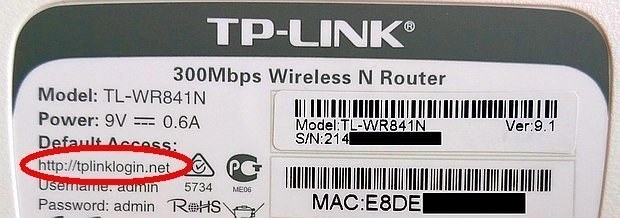

TP-LINK потеряла права на домен, использующийся для настройки роутеров и усилителей

При настройке роутера, как известно, на него можно зайти по IP-адресу или по специальному домену, который перекидывает на этот самый адрес. Однако проблема в том, что производитель роутеров может по тем или иным причинам потерять доступ к этому домену. Собственно, так и произошло с известной маркой...

Windows ПК как генератор ARP флуда

Доброго дня, %username%! Хочу поведать поучительную историю, которая случилась сегодня у меня на работе. Работаю я в одной очень известной компании предоставляющей, в числе прочих, услуги доступа ко всемирной паутине. И суть моей работы заключается в поддержании нормальной работы сети передачи...

Эволюция угроз и стратегии защиты

Хакерские атаки и противостоящие им корпоративные системы безопасности становятся все более сложными и изощренными. «Плохие парни» создают мощные инфраструктуры для осуществления своих вредоносных кампаний. Киберпреступники постоянно совершенствуют технологии и способы кражи личных данных и...

[Из песочницы] SBC+VPN+Tor+obfsproxy в кармане

В этой статье будет рассказано об одном из вариантов получения переносного решения с Tor, VPN и обфускацией, к которому можно подключить свои мобильные устройства, ПК или ноутбук. Читать дальше →...

Интеграция Cisco FirePOWER и ISE

Привет habr! Начиная с версии FirePOWER 6.0.0.0, появилась возможность интеграции с корпоративным сервером централизованной аутентификации и авторизации Cisco ISE. В данной заметке кратко рассмотрим, что именно даёт связь Cisco FirePOWER с ISE и как эта связь настраивается. Читать дальше →...

[recovery mode] Построение цепочки доверия в PKI, так ли все просто

Инфраструктура открытых ключей (PKI) – достаточно популярная технология для обеспечения целостности и доказательства авторства в различных ИТ-системах. Порою о ее использовании человек, сидящий за компьютером, даже не подозревает, как и в случае проверки целостности программы при установке на...

Теперь ваш HTTPS будет прослушиваться, а сертификат для MitM вы должны поставить сами

Пока не Россия. Но уже Казахстан. Как писал ValdikSS в своем посте Казахстан внедряет свой CA для прослушивания всего TLS-трафика: Государственный провайдер Казахтелеком, в связи с нововведениями закона Республики Казахстан «О связи», намерен с 1 января 2016 года прослушивать весь зашифрованный...

VPN всем, всем VPN

Друзья! Consumor aliis inserviendo — девиз нашей команды этой весной! В общем, улыбаемся и пашем. Плоды труда налицо и нам есть чем вас порадовать. Мы открываем новый проект: VPN21 — это доступный VPN сервис. Проведя анализ текущих реалий Рунета, думаем, что сервис будет актуален для всех нас. На...

Разворачиваем Cisco ISE в среде Hyper-V и не только

Обучение в ИТ — это процесс перманентный. ИТ специалист просто обязан учиться каждый день, чтобы не только узнать что-то новое, но и не растерять старое. И раз уж я начал свою статью с темы обучения, хочу поблагодарить команду проекта «CCIE за год» за прекрасную возможность подготовиться к экзамену...

Исследуем «Ревизор» Роскомнадзора

Ревизор — программно±аппаратный комплекс для мониторинга доступа к сайтам из реестра со стороны провайдеров — берет свое начало в октябре 2015 года, когда компания «МФИ Софт», та же компания, что сделала СОРМы, выиграла тендер на разработку ПО за 84 миллиона рублей. Согласно условиям тендера,...

Безопасность прошивок на примере подсистемы Intel Management Engine

В предыдущей статье был описан ход исследования безопасности прошивок промышленных коммутаторов. Мы показали, что обнаруженные архитектурные недостатки позволяют легко подделывать образы прошивок, обновлять ими свитчи и исполнять свой код на них (а в некоторых случаях — и на подключающихся к...

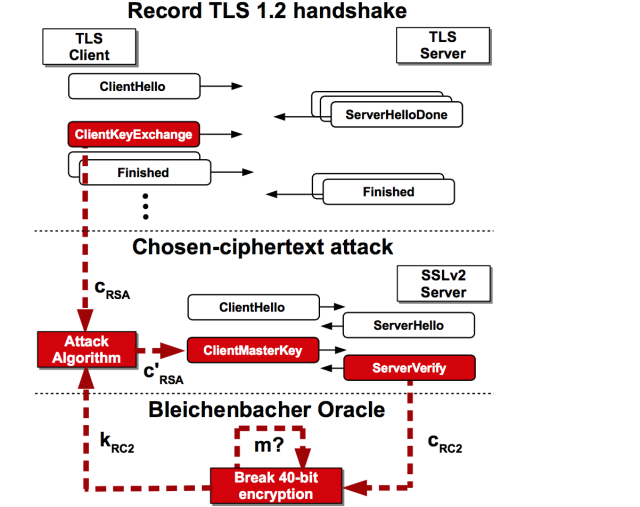

Уязвимость DROWN в SSLv2 позволяет дешифровать TLS-трафик

SSLv2, протокол шифрования от Netscape, вышедший в 1995 году и потерявший актуальность уже в 1996, казалось бы, в 2016 году должен быть отключен во всем ПО, использующем SSL/TLS-шифрование, особенно после уязвимостей POODLE в SSLv3, позволяющей дешифровать 1 байт за 256 запросов, и FREAK, связанной...

«Атака на Wi-Fi» в аэропорту Барселоны (MWC 2016) – много шума из ничего

Во многих тематических СМИ муссируется новость об «атаке» на Wi-Fi в аэропорту Барселоны, проведенной Avast. В блогпосте объемом меньше одной страницы приводятся сногсшибательные цифры: 50.1% имели устройство Apple, 43.4% — Android, 6.5% — Windows Phone 61.7% искали в Google или проверяли Gmail...

Обход DPI провайдера на роутере с OpenWrt, используя только busybox

Всем привет, в свете последних новостей от РосКомНадзора решил я глянуть, как дела с блокировками у моего провайдера. Оказалось, что гугловский DNS не спасает, а блокировка работает путем выделения HTTP запроса на запрещенный сайт и последующего дропания пакетов найденной TCP сессии. Однако после...

Безопасность прошивок на примере промышленных коммутаторов Hirschmann и Phoenix Contact

Многие современные компьютерные системы (материнские платы в ПК, смартфоны, сетевое оборудование…) работают под управлением прошивки, которая, как правило, разрабатывается под конкретное железо, может использовать весь спектр доступных аппаратных ресурсов и имеет самые высокие привилегии. Защите...

В некоторых моделях роутеров TP-LINK дефолтный пароль — это 8 последних символов MAC-адреса устройства

Об очередной уязвимости «нулевого дня» (да, это ирония, тег sarcasm съедает хабрапарсер) стало известно сегодня от специалиста по информационной безопасности по имени Марк. Он обнаружил интереснейший факт — в некоторых моделях роутеров TP-Link в качестве пароля используются последние символы...