CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет....

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет....

Удаленное исполнение кода в SMB v3: CVE-2020-0796

Никогда такого не было, и вот опять. Microsoft распространила информацию о наличии RCE-уязвимости в протоколе SMB версий 3.1.1 и выше. Уязвимости подвержены системы с Windows 10 1903 и выше, включая серверные издания. По имеющейся на данный момент информации — уязвимости подвержены как...

Удаленное исполнение кода в SMB v3: CVE-2020-0796

Никогда такого не было, и вот опять. Microsoft распространила информацию о наличии RCE-уязвимости в протоколе SMB версий 3.1.1 и выше. Уязвимости подвержены системы с Windows 10 1903 и выше, включая серверные издания. По имеющейся на данный момент информации — уязвимости подвержены как...

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Гнев

Вторая стадия эмоционального реагирования на изменения – гнев. Этому соответствует наша стадия борьбы со сложностями начальной подготовки к сертификации – чему и посвящён наш сегодняшний рассказ. Читать далее...

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Гнев

Вторая стадия эмоционального реагирования на изменения – гнев. Этому соответствует наша стадия борьбы со сложностями начальной подготовки к сертификации – чему и посвящён наш сегодняшний рассказ. Читать далее...

[recovery mode] Управление клиентскими сертификатами в Heroku

Допустим, наше Java приложение размещено на платформе "Heroku", и ему требуется подключиться к HTTP серверу, требующему предоставление Клиентского Сертификата. В этой статье мы рассмотрим вопросы безопасного размещения клиентских хранилищ ключей в облаке, используя переменные окружения. Читать...

[recovery mode] Управление клиентскими сертификатами в Heroku

Допустим, наше Java приложение размещено на платформе "Heroku", и ему требуется подключиться к HTTP серверу, требующему предоставление Клиентского Сертификата. В этой статье мы рассмотрим вопросы безопасного размещения клиентских хранилищ ключей в облаке, используя переменные окружения. Читать...

Защита конфиденциальности данных — проблема века

Насколько хорошо защищены ваши данные? В современном мире, где все взаимосвязано, этот вопрос беспокоит и большие компании, и обычных пользователей. Именно ему посвящен День защиты персональных данных (Data Privacy Day) — международная инициатива, которая поддерживается в 47 странах — участницах...

Защита конфиденциальности данных — проблема века

Насколько хорошо защищены ваши данные? В современном мире, где все взаимосвязано, этот вопрос беспокоит и большие компании, и обычных пользователей. Именно ему посвящен День защиты персональных данных (Data Privacy Day) — международная инициатива, которая поддерживается в 47 странах — участницах...

Иранские хакеры использовали уязвимости в VPN

Изображение: ClearSky В феврале эксперты ClearSky выпустили отчет о взломе крупных компаний иранскими хакерскими группами. В ходе шпионской кампании, названной «Fox Kitten», атакующие эксплуатировали уязвимости, обнаруженные исследователями в 2019 году в продуктах Citrix, Pulse Secure, Palo Alto...

Иранские хакеры использовали уязвимости в VPN

Изображение: ClearSky В феврале эксперты ClearSky выпустили отчет о взломе крупных компаний иранскими хакерскими группами. В ходе шпионской кампании, названной «Fox Kitten», атакующие эксплуатировали уязвимости, обнаруженные исследователями в 2019 году в продуктах Citrix, Pulse Secure, Palo Alto...

Фишеры icloud и где они обитают

Внимание! Несмотря на то, что для работы над этой статьей я потратил не один десяток часов, но ты все еще можешь можешь в ней поучаствовать. Если у тебя чешутся руки — попробуй осилить этот текст. История больше похожа на комикс, так как содержит более 50 изображений, поэтому аккуратнее, если ты с...

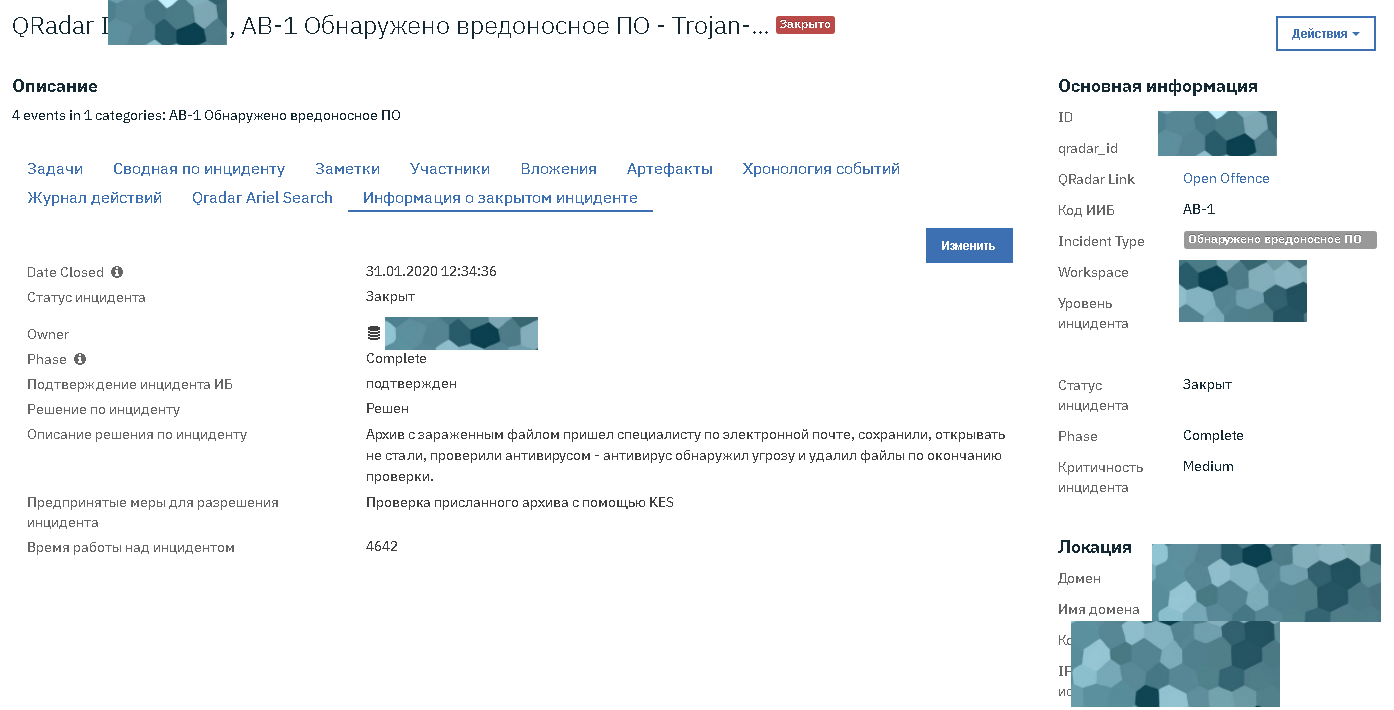

Платформа автоматизированного реагирования на инциденты ИБ

Представьте себе обычный ситуационный центр по ИБ в крупной компании. В идеальном мире софт детектирует подозрительную активность, и команда «белых хакеров» начинает стучать руками по клавиатуре. И так происходит раз в месяц. В реальном мире это сотни ложноположительных срабатываний и усталые...

Платформа автоматизированного реагирования на инциденты ИБ

Представьте себе обычный ситуационный центр по ИБ в крупной компании. В идеальном мире софт детектирует подозрительную активность, и команда «белых хакеров» начинает стучать руками по клавиатуре. И так происходит раз в месяц. В реальном мире это сотни ложноположительных срабатываний и усталые...

Security Week 11: вредоносное ПО в поисковой выдаче

20 февраля на Хабре появился резонансный пост с примерами объявлений в поисковой выдаче по запросам пользователей, желающих загрузить распространенный софт. Рекламные ссылки вели на сторонние ресурсы, а не на официальный сайт разработчика. Автор поста не проверял, являются ли распространяемые...

Security Week 11: вредоносное ПО в поисковой выдаче

20 февраля на Хабре появился резонансный пост с примерами объявлений в поисковой выдаче по запросам пользователей, желающих загрузить распространенный софт. Рекламные ссылки вели на сторонние ресурсы, а не на официальный сайт разработчика. Автор поста не проверял, являются ли распространяемые...

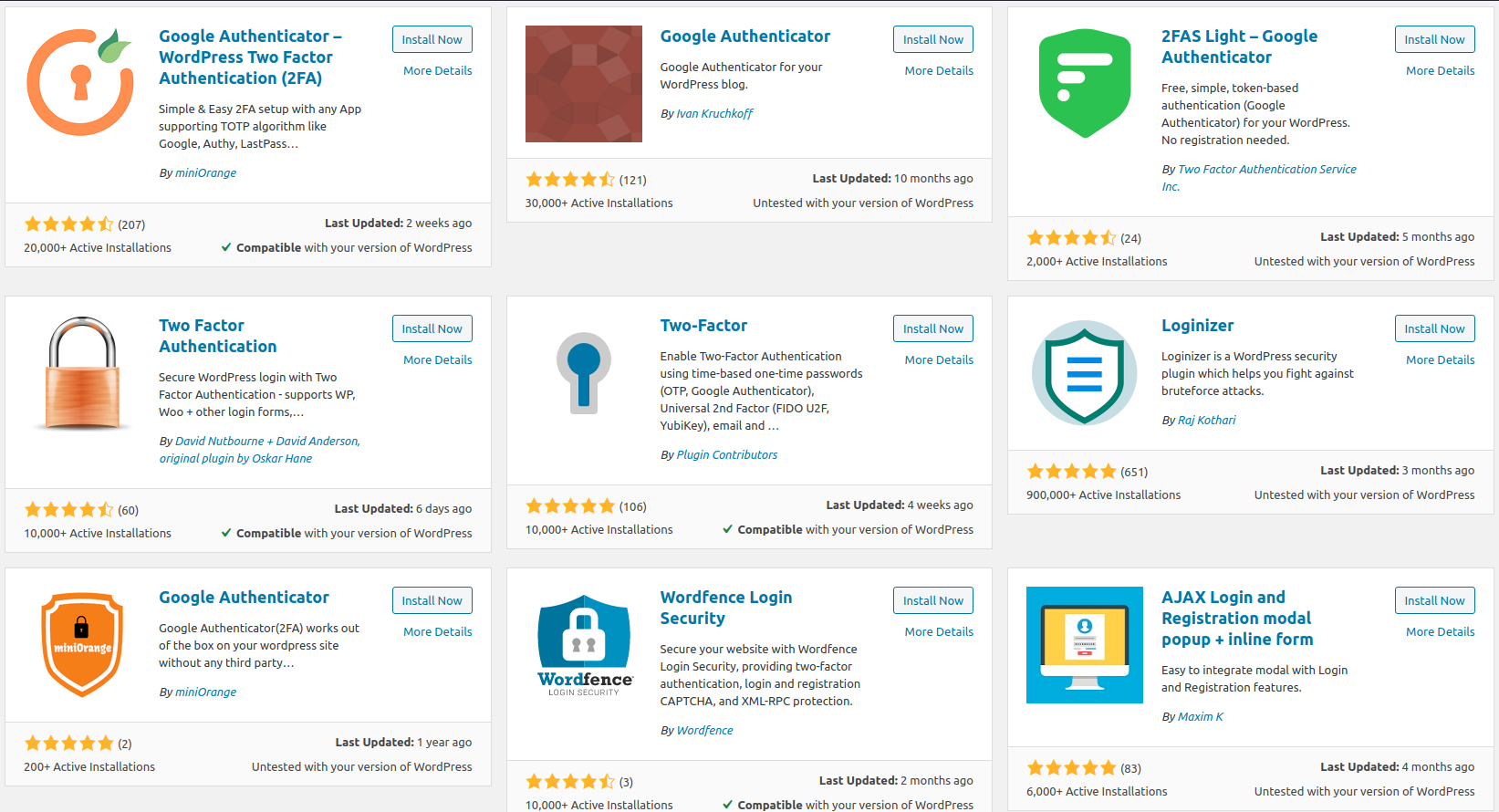

Выбираем плагин для двухфакторной аутентификации в Wordpress

Двухфакторная аутентификация значительно повышает уровень безопасности сайта при соблюдении остальных условий (таких как своевременное обновление движка-тем-плагинов, применение практик безопасного программирования и т.п.). Столкнувшись с вопросом подключения Google Authenticator к сайту на...