Подводные грабли экспертных утилит при работе с инцидентами

Привет, Хабр! Меня зовут Максим Суханов, я ведущий эксперт в команде CICADA8 Центра инноваций МТС Future Crew. Это подразделение отвечает, в том числе, за реагирование на инциденты кибербезпасности, форензику и реверс-инжиниринг вредоносного ПО. Ещё я занимаюсь другими интересными вещами, вроде...

Вы все еще пишете многопоточку на C++ с ошибками синхронизации?

Привет, коллеги! В этой статье я покажу свой подход к написанию многопоточного кода, который помогает избежать типовых ошибок, связанных с использованием базовых примитивов синхронизации. Демонстрация идеи будет проходить на живых примерах кода на современном C++. Большинство описанных решений я...

Денежный вопрос: обсуждаем затраты на Bug Bounty с Лукой Сафоновым

Награда за обнаружение багов разного уровня зависит от сектора и типа уязвимости. Активнее всего с программами Bug Bounty работают IT-компании, онлайн-сервисы, сфера услуг, торговля, финансовые организации и блокчейн-проекты. Средняя сумма вознаграждения может составить: критический уровень...

Кибератаки уровня «космос»: зачем хакеры взламывают спутники и к чему это приводит

Есть ли в космосе место для хакеров? Увы, где человек что-то сотворил, найдутся и те, кто захочет созданное разрушить или обратить себе на пользу. Единственного в истории подозреваемого в хакерстве на орбите — астронавта Энн Маклейн — суд оправдал. Зато соседи по планете неоднократно наносили...

Разговор с директором по развитию бизнеса Solar NGFW Андреем Щербаковым об NGFW и использовании open source в нём

Тема NGFW в связи с уходом западных компаний всё чаще начала всплывать в сфере российской ИБ. То тут, то там слышны новости, что у разных фирм появились свои NGFW‑решения. Одно из таких демонстрировалось на форуме «Кибербезопасность в финансах». Поэтому я решил расспросить ответственного за...

8 неочевидных уязвимостей при разработке e-commerce проекта на NextJS

Важно не забывать про безопасность при разработке. По мере усложнения сценариев и архитектуры в онлайн и екоммерс сервисах риск возникновения ошибок возрастает. Поэтому мы обучаем разработчиков основам безопасности в вебе и регулярно проводим стороннее пенетрационное тестирование перед запуском. В...

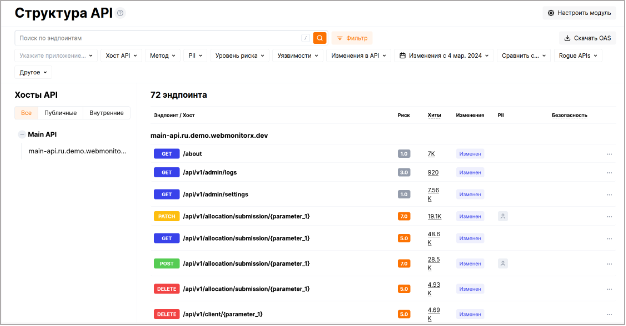

Обзор продукта «Структура API» и новой функциональности сравнения Open API спецификаций

Всем привет! Сегодня мы хотим вам рассказать о нашем продукте «Структура API» и последних изменениях в нём. Данный продукт позволяет решить одну из важнейших задач в управлении API – это получение актуальной и полной структуры API на основании реального трафика. Результат представляется в привычном...

Киберпранк с тараканами, или Хакеры тоже шутят

Далеко не всегда за хакерскими приколами стоит демонстрация силы или желание привлечь внимание общественности. Некоторые шутят просто от скуки, другие — чтобы опробовать новую утилиту или размять мозг, а кто-то ради желания потешить эго. Описать все причины мы вряд ли сможем. А вот вспомнить...

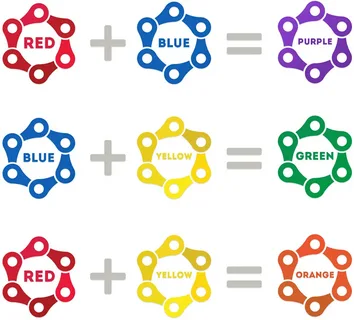

Reb, Blue, Yellow Team. Противостояние или партнёрство в киберпространстве

Как говорится, добрый день! Сегодня хочу поговорить с вами на тему ,так называемых, команд в сфере информационной безопасности. В основном эта статья предназначена для тех, что только начинает свой путь в этом направлении или просто до сих пор не определился к какой из "команд" он хочет примкнуть....

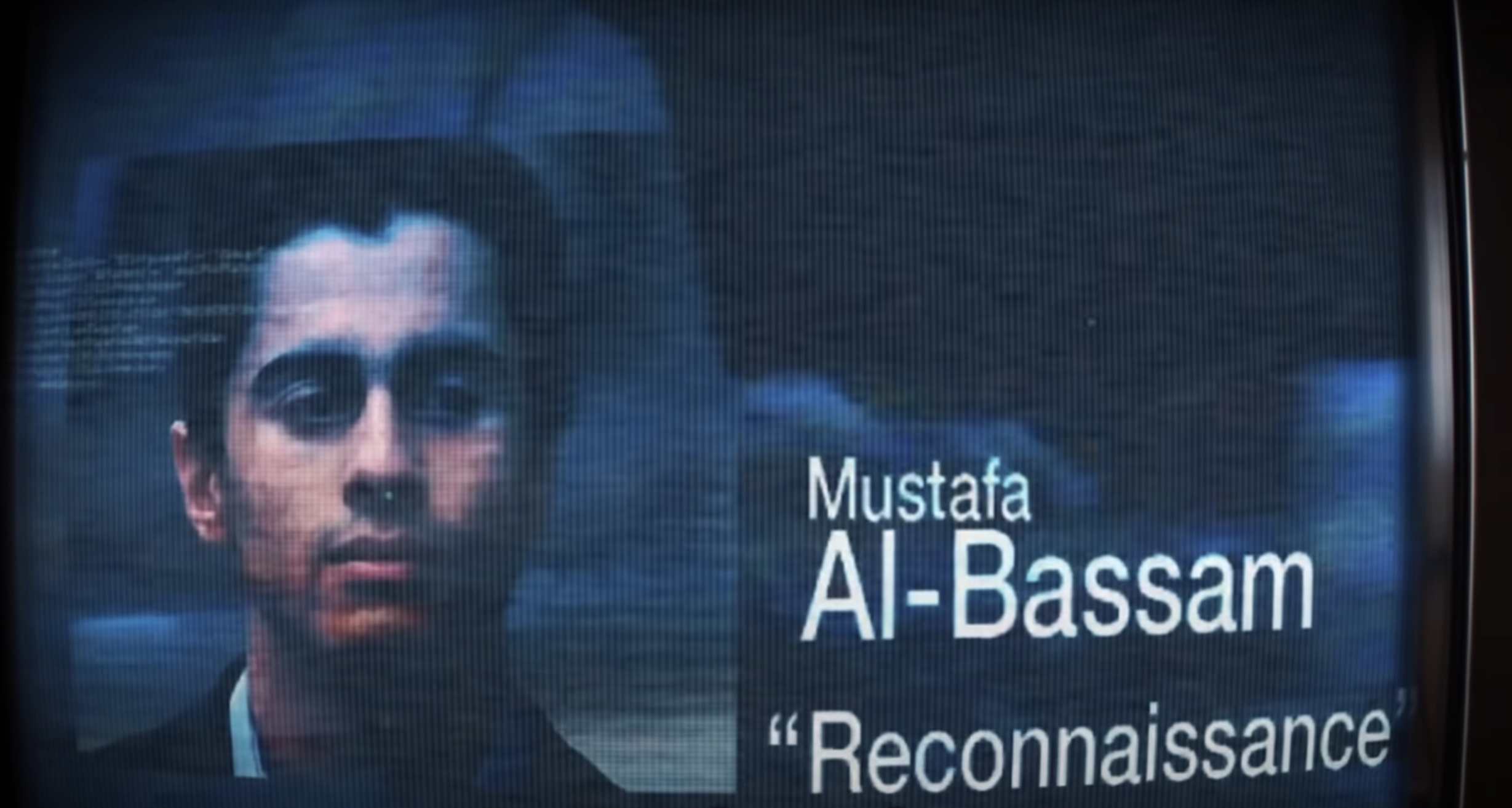

История 16-летнего подростка взломавшего ЦРУ

Подросток перехитривший правительство США. Эта история может показаться началом сюжета вымышленной истории о супергерое. Итак, как же у 16-летнего подростка получилось взломть ЦРУ. Новая звезда в мире хакерства Пока большинство детей его возраста играли в футбол, Мустафа аль-Бассам задавал начало...

Отчёт о форуме «Кибербезопасность в финансах 2024»

Информационная служба Хабра посетила «Кибербезопасность в финансах. Уральский форум 2024», проходившего в Екатеринбурге с 11 февраля по 16 февраля 2024 года. В 2023 году я был на форуме «Магнитка», он раньше был мероприятием по кибербезу в финансах, но с 2023 года стал посвящён промышленной...

Респонс по да Винчи: как мы перевернули систему работы security-аналитика и что из этого вышло

Как обычно происходит стандартное реагирование в SOC? Получил аналитик оповещение об инциденте от какой-то системы безопасности, посмотрел логи SIEM, чтобы собрать дополнительные данные, уведомил заказчика и составил для него короткий отчет о произошедшем. А что дальше? А дальше — переключился на...

В чем роль современного директора по информационной безопасности (CISO) и как им стать

В современном мире, где киберугрозы становятся все более изощренными и разрушительными, роль директора по информационной безопасности или CISO (Chief Information Security Officer) приобретает важное значение. Сегодня каждая компания, будь то крупная корпорация или небольшое предприятие, нуждается в...

Декодирование файла, поиск уязвимости и взлом пароля. Решаем задачи по сетям из KnightCTF 2024

Привет, Хабр! В прошлой статье я рассказывал о турнире KnightCTF 2024, который организовала команда из Бангладеша. Но туда вошли не все задачи. Под катом расскажу еще о четырех из категории networking. Читайте далее — узнаете, как получить секретную информацию в bash-history и найти пароль админа...

Исследуем лицензирование Cockroach DB до Enterprise или не случившийся хард-реверс-инжиниринг

Как известно java компилируется в байт-код, скомпилированные классы также богаты мета-информацией для обеспечения механизма рефлексии что в совокупности позволяет довольно легко декомпилировать java-приложения обратно в java-код. Смотря в окошко рандомного java-приложения, строго требующего ключа...

Удаленный доступ с помощью Континент TLS

По статистике Positive Technologies за 2020 год в 100% компаний выявлены нарушения регламентов информационной безопасности. Среди всех нарушений в 64% компаний используются незащищенные протоколы. Незащищенный протокол означает, что данные передаются без шифрования и не имеют защиты от...

[Перевод] Как сделать сканер Bluetooth-устройств на Python

Освойте сканирование Bluetooth-устройств с помощью Python: Краткое руководство по использованию PyBluez для обнаружения и анализа близлежащих Bluetooth-устройств, необходимое для кибербезопасности и этичного взлома. В этом уроке мы познакомимся с увлекательным миром обнаружения Bluetooth-устройств...

Кто витает в облаках, или Как хакеры атакуют MSP-провайдеров

Допустим, вы решили грабить банки. На дворе 2024-й и вы не спали в криокамере 50 лет, поэтому вряд ли пойдете искать револьвер и чулок на голову. Самый логичный путь — стать киберпреступником (или одуматься). Но можно пойти еще дальше — атаковать банки не точечно, а оптом. Достаточно взломать...

Назад