Разграничение администраторских полномочий в Zimbra

В современном мире главной угрозой информационной безопасности предприятия являются его сотрудники. Масштабы кибератак с использованием так называемых инсайдеров, которые из корыстных или каких-либо других побуждений используют служебное положение для того, чтобы нанести ущерб предприятию, стали...

Для расширения возможностей новой версии Mirai злоумышленники использовали Aboriginal Linux

Червь Mirai, который позволил своим создателям создать ботнет, состоящий из сотен тысяч IoT-устройств, не исчез. После того, как его исходные коды утекли в сеть, что случилось еще два года назад, вирусописатели смогли создать на их основе много новых вариантов, как клонов, так и серьезно...

Для расширения возможностей новой версии Mirai злоумышленники использовали Aboriginal Linux

Червь Mirai, который позволил своим создателям создать ботнет, состоящий из сотен тысяч IoT-устройств, не исчез. После того, как его исходные коды утекли в сеть, что случилось еще два года назад, вирусописатели смогли создать на их основе много новых вариантов, как клонов, так и серьезно...

[Перевод] 7 лучших файрволов c открытым исходным кодом для защиты вашей сети

Статистика утечки данных показывает, что каждый день миллионы данных оказываются украденными или потерянными. Насколько безопасна ваша сеть? Используете ли вы файрвол для защиты вашей сетевой инфраструктуры? Ранее я писал об управляемых облачных файрволах и получил предложение написать о бесплатных...

Уязвимость в Одноклассниках могла нанести не мало бед пользователям

Всем привет, решил я зайти на Одноклассники, да посмотреть как же там обстоят дела по защите данных. В первую очередь начал проверять приватность таких файлов как фотки/видео/. Но это не привело меня к успеху. Итак я решил перейти уже в «Личные Сообщения». Увидел загрузку файлов, так уже хорошо…...

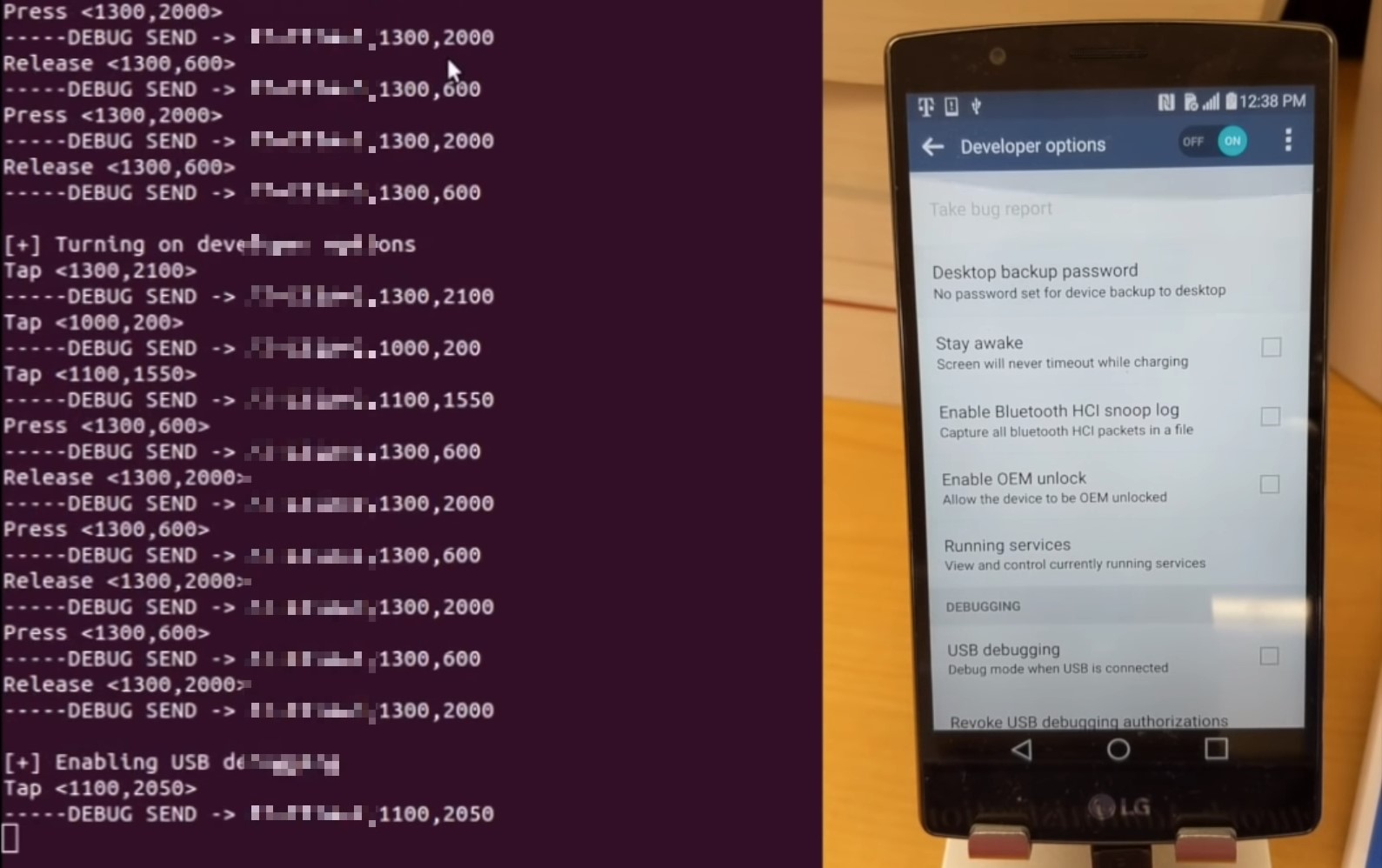

Злоумышленники могут получить полный удаленный доступ к Android-устройству через порт публичной USB-зарядки

С приходом в нашу жизнь USB-устройств и USB-портов одним из главных требований к безопасности стало внимательное отношение к точкам подключения, которые способны проводить передачу данных между девайсами. Собственно, по этой причине в ОС Android с самых ранних версий (с 2.0 так точно) существует...

[Перевод] Как международная хакерская сеть заработала $100 млн на краже пресс-релизов

Весной 2012 года в киевском ночном клубе подвыпивший 24-летний Иван Турчинов бахвалился перед дружками-хакерами. Он хвастал, что много лет взламывает ленты бизнес-новостей и продаёт биржевым трейдерам неопубликованные пресс-релизы через московских посредников за долю в прибыли. Один из хакеров в...

[Перевод] Как международная хакерская сеть заработала $100 млн на краже пресс-релизов

Весной 2012 года в киевском ночном клубе подвыпивший 24-летний Иван Турчинов бахвалился перед дружками-хакерами. Он хвастал, что много лет взламывает ленты бизнес-новостей и продаёт биржевым трейдерам неопубликованные пресс-релизы через московских посредников за долю в прибыли. Один из хакеров в...

Ситуация: закрыты две уязвимости в TCP-стеке ядра Linux

В начале месяца специалисты по ИБ обнаружили в ядре Linux две новые уязвимости: SegmentSmack и FragmentSmack. Обе они связаны с работой TCP-стека и позволяют злоумышленникам проводить DoS- и DDoS-атаки на систему жертвы. «Заплатки» для большинства дистрибутивов уже выпущены. Под катом — подробнее о...

Ситуация: закрыты две уязвимости в TCP-стеке ядра Linux

В начале месяца специалисты по ИБ обнаружили в ядре Linux две новые уязвимости: SegmentSmack и FragmentSmack. Обе они связаны с работой TCP-стека и позволяют злоумышленникам проводить DoS- и DDoS-атаки на систему жертвы. «Заплатки» для большинства дистрибутивов уже выпущены. Под катом — подробнее о...

Наследник Zeus: чем опасен троян IcedID для клиентов банков

Эксперты Group-IB проанализировали троян, атакующий клиентов банков США, и выложили в публичный доступ результаты глубокого разбора формата динамических конфигурационных данных с Python-скриптами и информацию по CnC-серверам. В ноябре 2017 года команда исследователей из IBM X-Force опубликовала...

[Из песочницы] Закрываем уязвимость в контроллерах Wi-Fi от D-Link

Пару месяцев назад обнаружил следующую, на мой взгляд, крайне неприятную уязвимость в контроллерах D-Link DWC-1000 и DWC-2000 Если изнутри сети (неважно, гостевой или админской) на контроллере DWC не сменить пароль Guest, то к SSH можно подключиться через эту дефолтную запись Guest — guest. Да,...

Bonding и SSH сервер в initramfs

Всякая система является компромиссом между безопасностью и удобством использования. В построенном NAS, существовала серьёзная проблема: нельзя было перезагрузить систему, не присутствуя на месте, что понижало уровень доступности данных. Эта проблема не была критичной, до того момента, как начали...

[Из песочницы] Критическая уязвимость серверов 1Cloud

Хотим поделиться своим опытом работы с серверами 1cloud. Мы не хотим никого обвинять, просто хотим выставить проблему на всеобщее обозрение, чтобы у сотрудников 1cloud появилась мотивация для проведения детального анализа данной проблемы. Началось все с того, что последние месяцы на Windows...

Разбираем и просматриваем квалифицированные сертификаты средствами Python/Tkinter

Квалифицированные сертификаты быстро стали неотъемлемой частью повседневной жизни. И все больше людей хотят увидеть этого «зверя» изнутри. Читать дальше →...

[Перевод] Подбираем пароль к индийскому ИНН за две секунды, или зачем брутфорсу математика

В Индии есть местный аналог нашего ИНН — «адхар». К нему прикручена электронная система «еАдхар». В «еАдхаре» каждое письмо блокируется паролем. И всё бы хорошо, но пароль составляется по простому шаблону: первые четыре буквы имени капсом плюс год рождения. Четыре заглавные буквы и четыре цифры. Из...

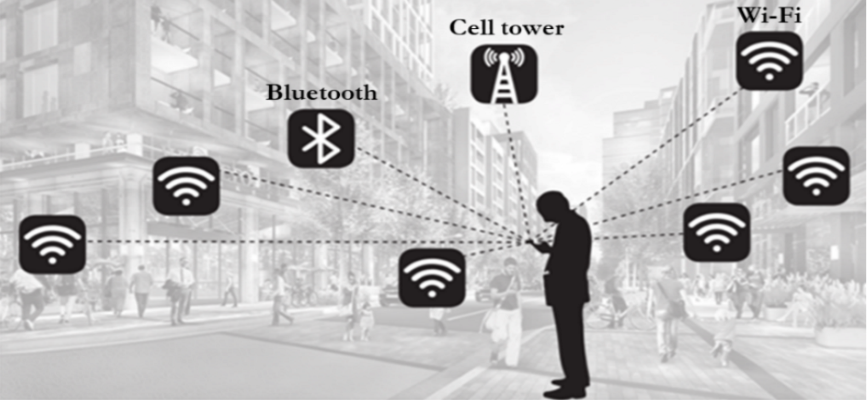

Исследователи утверждают, что спрятаться от слежки Google практически невозможно

Google — крупнейшая в мире рекламная компания. Она выпускает самый популярный в мире браузер, владеет самой популярной мобильной платформой и поддерживает работу крупнейшей поисковой системы в интернете. У видеосервиса, почтового и картографического сервисов Google более 1 млрд пользователей (у...

Исследователи утверждают, что спрятаться от слежки Google практически невозможно

Google — крупнейшая в мире рекламная компания. Она выпускает самый популярный в мире браузер, владеет самой популярной мобильной платформой и поддерживает работу крупнейшей поисковой системы в интернете. У видеосервиса, почтового и картографического сервисов Google более 1 млрд пользователей (у...