2. Обучение пользователей основам ИБ. Phishman

Мы продолжаем знакомить вас с миром, который борется против фишинга, изучает основы социальной инженерии и не забывает обучать свой персонал. Сегодня у нас в гостях продукт Phishman. Это один из партнеров TS Solution, предоставляющий автоматизированную систему тестирования и обучения сотрудников....

Red Teaming — комплексная имитация атак. Методология и инструменты

Источник: Acunetix Red Teaming (атака «красной команды») – это комплексная имитация реальных атак с целью оценки кибербезопасности систем. «Красная команда» представляет собой группу пентестеров (специалистов, выполняющих тест на проникновение в систему). Они могут быть как нанятыми со стороны, так...

3. UserGate Getting Started. Политики сети

Приветствую в третьей статье цикла статей UserGate Getting Started, где рассказывается о NGFW решении от компании UserGate. В прошлой статье был описан процесс установки межсетевого экрана и была произведена его первоначальная настройка. Сейчас же мы более подробно рассмотрим создание правил в...

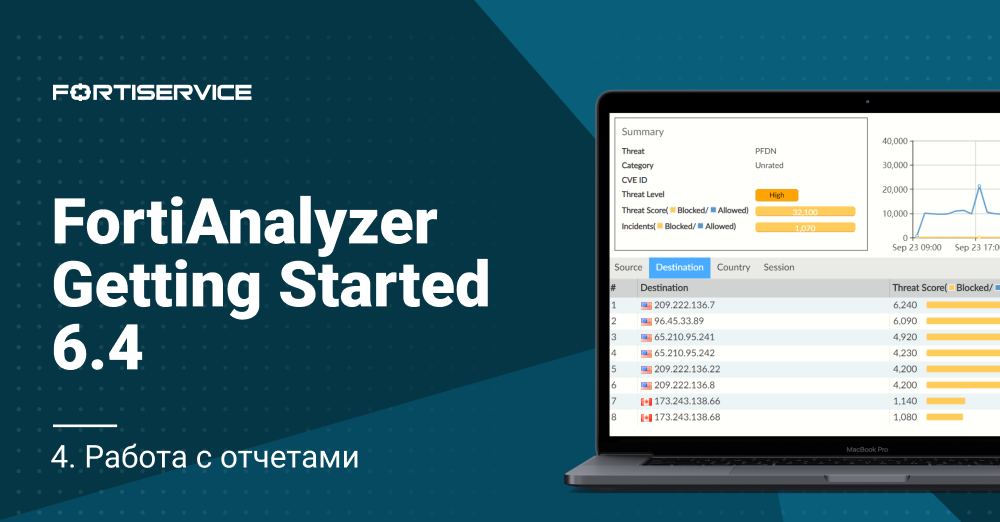

4. FortiAnalyzer Getting Started v6.4. Работа с отчетами

Приветствую, друзья! На прошлом уроке мы изучили основы работы с логами на FortiAnalyzer. Сегодня мы пойдем дальше и рассмотрим основные аспекты работы с отчетами: что из себя представляют отчеты, из чего они состоят, каким образом можно редактировать существующие и создавать новые отчеты. Как...

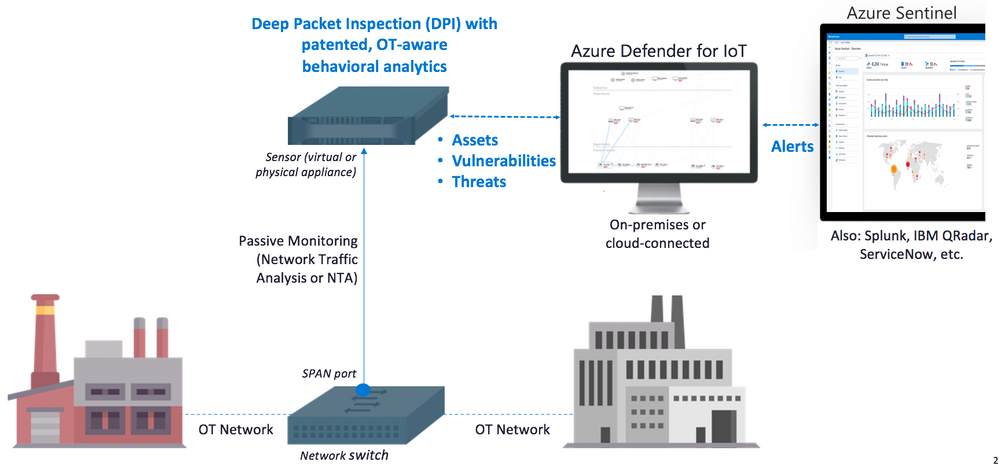

Microsoft представила Azure Defender — сетевое решение для защиты IoT-устройств

Компания Microsoft представила новое решение из области информационной безопасности на базе Azureдля защиты устройств класса умного дома — IoT Azure Defender. Система реализована по принципу бесклиентного межсетевого экрана, который контролирует внешние подключения и запросы к IoT-устройствам в...

Cisco ISE: Настройка гостевого доступа на FortiAP. Часть 3

Приветствую в третьей публикации цикла статей, посвященному Cisco ISE. В данной публикации вас ждет погружение в гостевой доступ, а также пошаговое руководство интеграции Cisco ISE и FortiGate для настройки FortiAP. Подробнее...

[Перевод] Минимизация рисков использования DNS-over-TLS (DoT) и DNS-over-HTTPS (DoH)

Скоро в корпоративных сетях начнется рост зашифрованного DNS-трафика. Зашифрованный трафик DNS, который не анализируется должным образом и разрешен, представляет угрозу безопасности для компании. По данным Palo Alto Networks Unit 42 Threat Research, примерно 85% вредоносных программ используют DNS...

FortiMail — конфигурация для быстрого запуска

Приветствуем! Сегодня мы расскажем как сделать первичные настройки почтового шлюза FortiMail – решения компании Fortinet для защиты электронной почты. В ходе статьи мы рассмотрим макет, с которым будем работать, выполним конфигурацию FortiMail, необходимую для приема и проверки писем, а также...

[Перевод] Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 2

От Selectel: это вторая часть перевода статьи про отпечатки браузера (тут можно прочитать первую). Сегодня поговорим о законности сбора сторонними сервисами и сайтами отпечатков браузеров разных пользователей и о том, как можно защититься от сбора информации. Читать дальше →...

Как работать с логами Zimbra OSE

Логирование всех происходящих событий — одна из наиболее важных функций любой корпоративной системы. Логи позволяют решать возникающие проблемы, проводить аудит работы информационных систем, а также расследовать инциденты информационной безопасности. Zimbra OSE также ведет подробные логи своей...

3. FortiAnalyzer Getting Started v6.4. Работа с логами

Приветствуем вас на третьем уроке курса FortiAnalyzer Getting Started. На прошлом уроке мы развернули макет, необходимый для выполнения лабораторных работ. На этом уроке мы рассмотрим основные принципы работы с логами на FortiAnalyzer, познакомимся с обработчиками событий, а также рассмотрим...

[Перевод] Как происходят атаки при помощи голосового фишинга

Что такое вишинг? Vishing (voice phishing, голосовой фишинг) — это вид атаки, при котором жертву пытаются убедить раскрыть ценную личную информацию по телефону. Хотя по описанию это похоже на старый добрый скам, вишинг-атаки имеют элементы хай-тека: например, в них применяется технология...

Honeypot vs Deception на примере Xello

На Хабре уже есть несколько статей про технологии Honeypot и Deception (1 статья, 2 статья). Однако, до сих пор мы сталкиваемся с непониманием разницы между этими классами средств защиты. Для этого наши коллеги из Xello Deception (первый и пока единственный российский разработчик Deception...

Удаленная работа или обзор VPN в Sophos XG Firewall

Всем привет! Данная статья будет посвящена обзору функционала VPN в продукте Sophos XG Firewall. В предыдущей статье мы разбирали, как получить бесплатно данное решение по защите домашней сети с полной лицензией. Сегодня мы поговорим о функционале VPN который встроен в Sophos XG. Я постараюсь...

2. FortiAnalyzer Getting Started v6.4. Подготовка макета

Приветствуем на втором уроке курса FortiAnalyzer Getting Started. Сегодня мы поговорим про механизм административных доменов на FortiAnalyzer, также обсудим процесс обработки логов — понимание принципов работы данных механизмов необходимо для первоначальных настроек FortiAnalyzer. И после этого мы...

2. UserGate Getting Started. Требования, установка

Здравствуйте, это вторая статья о NGFW решении от компании UserGate . Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную...

[Из песочницы] Значение VPN для анонимности в эпоху тотальной слежки

Существует ли всё ещё такая вещь, как «настоящая анонимность»? В истории наступило подходящее время для того, чтобы выяснить цену анонимности (и конфиденциальности). Помимо пандемии, которая безудержно распространяется по миру, мы наблюдаем также и легкомысленный отказ от наших физических и...

[Перевод] Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 1

От Selectel: эта статья первая в цикле переводов очень детальной статьи об отпечатках браузера и том, как работает технология. Здесь собрано все, что вы хотели знать, но боялись спросить по этой теме. Что такое отпечатки браузера? Это метод, используемый сайтами и сервисами для отслеживания...