Построение полносвязной сети с применением ГОСТового шифрования. Или как скрестить Cisco и Континент

Случилось импортозамещение. Контролирующие организации потребовали организовать шифрование каналов передачи данных с использованием отечественной криптографии. Нам хочется внедрить ГОСТовое шифрование с минимальными потерями отказоустойчивости и управляемости действующей DMVPN сети и с минимальным...

Экспресс-исследование корпоративных коммуникаций в России 2023

Результаты опроса 500 верифицированных специалистов, которые внедряют и обслуживают системы видеосвязи и корпоративные мессенджеры. География: 13 городов России. Читать далее...

Обзор telegram-бота N.E.T.C.A.L.C. – сетевого мульти-инструмента для ИТ и ИБ-специалистов, созданного с помощью ChatGPT

Всем привет! В первой части своего повествования я рассказал об опыте создания при помощи ChatGPT telegram-бота с функцией продвинутого калькулятора IP-сетей и набором полезных сетевых инструментов. В этой статье я подробнее объясню и наглядно продемонстрирую каждую из его текущих возможностей, а...

Сказ о том, как случайно не сделать роутер Cisco публичным DNS и NTP сервером

Операционная система IOS/IOS-XE роутеров Cisco — источник вдохновения для большого числа других производителей. В Сети навалом инструкций, как сконфигурировать типовой роутер Cisco для сценариев SOHO. Однако, в отличие от «бытовых» роутеров, с настройкой такого конструктора, как Cisco IOS, придётся...

Журналирование событий средствами Cisco

Добрый день дорогие читатели, в этой статье я хочу рассмотреть однин из основных способов логирования событий в cisco – syslog. Так же помимо него рассмотрим snmp traps, попробуем настроить "красивый" сбор логов на сервере linux. Читать далее...

«Хакер»: самые важные новости мира безопасности за апрель

На Xakep.ru ежедневно публикуются самые актуальные новости из мира информационной безопасности, а в конце каждого месяца мы подводим итоги. В этом месяце: автоугонщики маскируют хакерские устройства под колонки JBL, Microsoft рассказывает, как обнаружить буткит BlackLotus, ИИ попросили уничтожить...

Стыкуем UserGate c зарубежными FW: боевой инструктаж

В одной из прошлых статей мы искали выход из ситуации с уходом вендоров NGFW из России и предлагали схемы безболезненного перехода на UserGate. Ситуация за это время особо не изменилась. Стало больше клиентов с задачей заменить зарубежный файрвол или протестировать отечественный, на этом фоне...

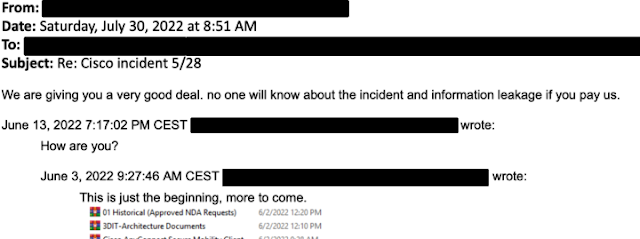

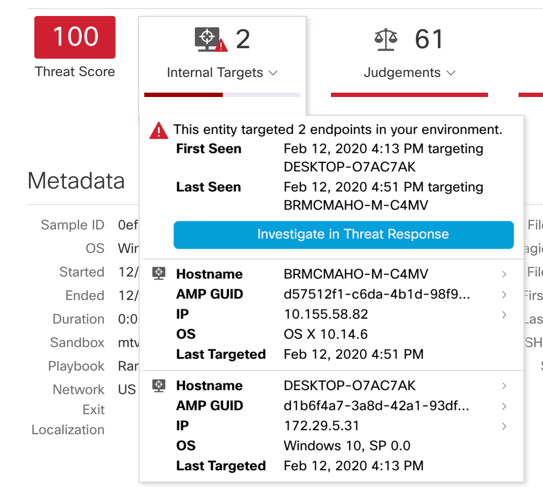

Security Week 2233: неудачная кибератака на Cisco

На прошлой неделе команда безопасников компании Cisco, известная как Cisco Talos, опубликовала подробный отчет об атаке на инфраструктуру Cisco, произошедшую в мае этого года. Несмотря на ряд очевидных умолчаний, ожидаемых в отчете подобного рода, это крайне интересный документ, описывающий...

Пост-эксплуатация взломанного оборудования Cisco

Всем привет, я @necreas1ng и я являюсь исследователем сетевой безопасности, сетевым инженером и специалистом по тестированию на проникновение. В этой небольшой статье ты узнаешь как происходит процесс пост-эксплуатации взломанного оборудования Cisco. Покажу несколько трюков, которые, возможно,...

Из грязи в RPKI-князи-2. Имплементация RPKI на сетевом оборудовании

В предыдущей части я рассказывал, почему для ИБ важна валидация маршрутов в ВGP и как каждый клиент сервис-провайдера может обезопасить протоколы маршрутизации с помощью RPKI. Но если у вас своя АС с несколькими пирингами, как это бывает у многих банков или ИТ-компаний, то лучшим решением будет...

Wi-Fi в офис, на склад, завод, банк… Сценарии внедрения и сборки Wi-Fi в сферы бизнеса. (Часть 2)

В прошлой статье рассказ шел о технологиях и инструментах, которые внедряют в Wi-Fi. Часть 2 будет о типовых сценариях внедрения. Если лень читать- проматывай (ссылка на ту же статью в блог) вниз, там будет калькулятор. Калькулятор учитывает вендора, количество точек доступа и дополнительный...

5 причин не уходить из техподдержки во внедрение

Привет, Хабр! Несмотря на то, что информационная безопасность и все, что связано с этой сферой, сейчас на хайпе, найти инженера технической поддержки по ИБ задача непростая. Еще больше ее усложняет расхожее мнение, что техподдержка только для джунов, а более опытные специалисты должны переходить в...

Как я прошел обучение в учебном центре «Специалист» при МГТУ им.Н.Э.Баумана по курсу CCNA Безопасность в сетях Cisco

Здравствуй, дорогой читатель! В начале февраля я попал на данный курс и сразу окунулся в обучение. В ходе изучения данного курса, я понял, что он состоит из основ курса CCNA и дополнительными наработками и кейсами от преподавателя. Курс представлял собой несколькочасовое занятие, часть которого...

Cisco ISE: Профилирование. Часть 4

Пришло время четвертой публикации цикла статей, посвященному Cisco ISE. В данной статье мы обсудим тему профайлинга в ISE, источники данных, а также его настройку. Профилирование (профайлинг) - это опция, позволяющая определять модели оконечных устройств, их операционную систему, производителя,...

Cisco ISE: Настройка гостевого доступа на FortiAP. Часть 3

Приветствую в третьей публикации цикла статей, посвященному Cisco ISE. В данной публикации вас ждет погружение в гостевой доступ, а также пошаговое руководство интеграции Cisco ISE и FortiGate для настройки FortiAP. Подробнее...

Cisco ISE: Создание пользователей, добавление LDAP серверов, интеграция с AD. Часть 2

Приветствую во второй публикации цикла статей, посвященному Cisco ISE. В первой статье были освещены преимущества и отличия Network Access Control (NAC) решений от стандартных ААА, уникальность Cisco ISE, архитектура и процесс установки продукта. В данной статье мы углубимся в создание учетных...

Cisco ISE: Введение, требования, установка. Часть 1

У каждой компании, даже самой малой есть потребность в проведении аутентификации, авторизации и учета пользователей (ААА). На начальном этапе ААА вполне себе хорошо реализуется на таких протоколах, как RADIUS, TACACS+ и DIAMETER. Однако с ростом количества пользователей и компании, растет и...

SOC на удаленке. О чем стоит подумать?

Один аналитик SOC, когда его решили перевести на работу из дома, задал сакраментальный вопрос: «Я живу в однушке со своей девушкой и ее кошкой, на которую (кошку, а не девушку) у меня аллергия. При этом у нас всего один стол, за которым мы едим, а во внетрапезное время, моя девушка на нем...

Назад