Можно ли оставаться анонимным внутри государства, которое закрыло весь внешний Интернет?

Существующие популярные анонимные сети, подобия Tor или I2P, хороши своим прикладным использованием, а также относительно хорошей скоростью и лёгкостью настройки. Они также хороши и непосредственно в анонимизации трафика, когда нам необходимо скрыть истинную связь между отправителем и получателем,...

Экосистема Hyper. Полный пиринг и шифрование

В настоящее время резко выросла потребность людей в защищённых коммуникациях. А с ней и популярность сервисов для защиты связи и шифрования. Это VPN, mesh-сети и пиринговые приложения для прямого обмена зашифрованными сообщениями, файлами и т. д. Один из самых продвинутых наборов такого рода —...

Хакните HL и заработайте 125.000 рублей

При разработке безопасных и/или анонимных приложений всегда наступает такой момент, когда становится необходимым выйти из своих сугубо теоретических размышлений, выйти из скованного дебагом одиночества, выйти из затворничества программных реализаций в открытое общество, безжалостно указывающее на...

Криптографический протокол обмена ключами децентрализованного характера в среде централизованных сервисов связи

При разработке децентрализованных систем всегда остро стоит проблема аутентификации субъектов при обмене публичными ключами как между непосредственными собеседниками, так и между узлами в самой сети. Проблема исходит из атак типа MITM (man in the middle), осуществление которых приводит не только к...

Анонимная сеть в 200 строк кода на Go

Реализации анонимных сетей всегда стремятся быть как можно проще, доступнее для понимания, как на теоретическом, так и на программном уровнях. Такие условия становятся необходимыми вследствие одного из основных принципов построения безопасных программ — чем проще объяснить, тем легче доказать. Но к...

Анонимная сеть с теоретически доказуемой моделью на базе увеличения энтропии

Класс анонимных сетей с теоретически доказуемой анонимностью является достаточно интересным по той лишь простой причине, что таковым сетям не страшен глобальный наблюдатель, они способны работать и функционировать даже в заведомо враждебных и полностью прослушиваемых средах. Читать далее...

Установка и настройка сервера Matrix Synapse + PostgreSQL + Admin UI + Element WEB. Ubuntu 20 LTS / Ubuntu 22 LTS

Всем привет. В данном гайде я постарался пошагово, подробно и доступно описать процесс установки на свой сервер Matrix Synapse + Element WEB + Admin UI на базе Ubuntu 20 LTS / Ubuntu 22 LTS. Столкнувшись с задачей поднять свой сервер я затратил очень много времени на установку, настройки и отладку...

Принцип «Web of Trust» или как работает PGP

Ваши мессенджеры, сайты на HTTPS протоколе, авторизация в интернет сервисах, безопасное хранение файлов и иногда даже будильники - все эти вещи используют PGP. Но что это вообще такое? Читать далее...

[recovery mode] Архитектура крипто ТЭЦ

Всем привет! Мы - команда $mol_team, и нам есть что рассказать про безопасность. Недавно мы участвовали в хакатоне по кибериммунитету Касперского, от которого у нас остался любопытный артефакт, который будет небезынтересен всем, кого волнуют безопасные высоко доступные децентрализованные...

[recovery mode] Сети и графы

На практике часто необходимо при заданных условиях и ограниченных ресурсах для построения сети выбирать из потенциально возможных структур лучшую в некотором смысле, например, устойчивую к неисправностям (отказам) связей между узлами (каналов) транспортной сети, сети связи, сетей нефте- и...

Алгебра анонимных сетей

В настоящее время существует огромное количество всеразличного рода анонимных (скрытых) сетей, начиная с теоретически доказуемых (DC-сети, Queue-сети, Entropy-сети) и заканчивая практически используемыми (Tor, I2P, Mixminion). При таком количестве реализаций было бы очень удобно обобщить структуру...

Вас похекали! Как мы приносим клиентам дурные вести из Даркнета

Наверняка вы слышали, что в TOR не протолкнуться от сотрудников полиции и агентов ФБР. В то же время, говорят, что на Серьезные хакерские форумы пускают только своих, и безопасникам нечего ловить в даркнете. И в том, и в другом есть доля истины, но в чем она заключается? Есть ли польза от...

Военная архитектура SSH. Узел-бастион и принцип нулевого доверия

В инфраструктуре организации есть такое понятие, как узел-бастион — специальный компьютер в сети, обычно на внешней стороне демилитаризованной зоны (ДМЗ) организации. Узел назван по военной терминологии. Если кто видел средневековые крепости, там есть специфические выступы — бастионы, как на КДПВ....

Тайные каналы связи или как централизованные сервисы способны разлагаться изнутри

Современный мир нельзя представить без сервисов связи, таких как социальные сети, мессенджеры, электронная почта, файловые хранилища и т.п. Мы пользуемся данными сервисами постоянно, ровно как и они планомерно пользуются нами. Конфиденциальная информация становится для сервисов связи святым граалем...

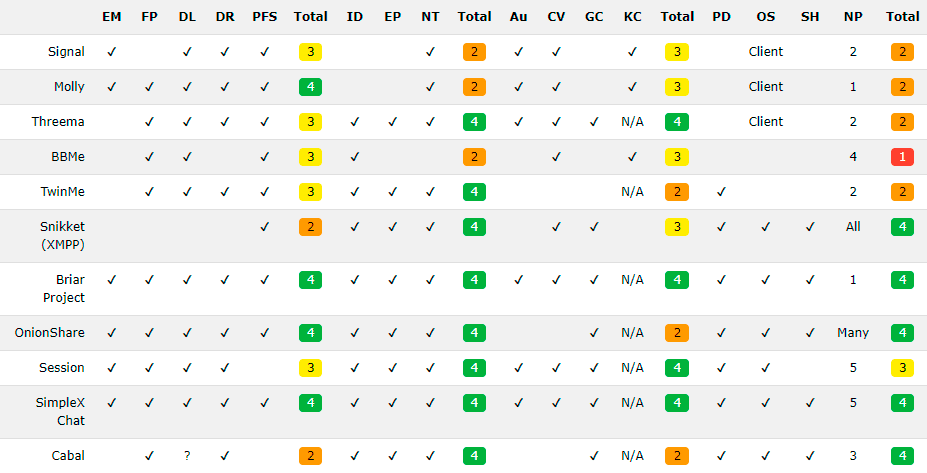

Классификация защищённых мессенджеров. Новые проекты

В наше время трудно представить нормальную жизнь без надёжной, защищённой связи. Раньше защищённые мессенджеры с шифрованием использовали преимущественно в бизнесе, армии, финансовой сфере и других чувствительных областях, то теперь они востребованы абсолютно везде, вплоть до рядовых граждан,...

[recovery mode] Midnight — новый протокол конфиденциальности на Cardano

Midnight — новый протокол конфиденциальности и защиты данных на Cardano Сохранение конфиденциальности и защита персональных данных — давняя тема споров в криптосообществе. Разработчики Cardano объявили о создании новой платформы — Midnight, которая позволит юзерам самостоятельно решать, какую...

Обезопасить, удержать, сохранить. Выгрузка трафика анонимной сети как свойство отложенной маршрутизации в HLT

Сохранение анонимного трафика HLS для последующего реиспользования. Читать далее...

[Перевод] Учёный, который улучшает приватность в Интернете

Гарри Халпин хочет, чтобы наше общение в интернете было более приватным. Он помог создать новый тип сети, которая могла бы сделать это возможным. Читать далее...

Назад