Анализ зашифрованного трафика без его расшифровки

Система для анализа трафика без его расшифровки. Этот метод называется просто — «машинное обучение». Оказалось, если на вход специального классификатора подать очень большой объём различного трафика, система с очень высокой степенью вероятности может детектировать действия вредоносного кода внутри...

Веб-HighLoad — как мы управляем трафиком десятков тысяч доменов

Легитимный трафик в сети DDoS-Guard недавно превысил сотню гигабит в секунду. Сейчас 50% всего нашего трафика генерируют веб-сервисы клиентов. Это многие десятки тысяч доменов, очень разных и в большинстве случаев требующих индивидуального подхода. Под катом — как мы управляем фронт-нодами и выдаем...

[Перевод] Обработка сетевых данных на лету

Перевод статьи подготовлен в преддверии старта курса «Пентест. Практика тестирования на проникновение». Аннотация Разнообразные виды оценки безопасности, начиная от регулярного тестирования на проникновение и операций Red Team до взлома IoT/ICS-устройств и SCADA, подразумевают под собой работу с...

Опыт реализации сетевых фабрик на базе EVPN VXLAN и Cisco ACI и небольшое сравнение

Оцените связки в средней части схемы. Ниже к ним вернёмся В какой-то момент вы можете столкнуться с тем, что большие сложные сети на базе L2 неизлечимо больны. В первую очередь проблемами, связанными с обработкой BUM трафика и с работой протокола STP. Во вторую — в целом морально устаревшей...

Network automation. Случай из жизни

Привет, Хабр! В данной статье мы бы хотели поговорить про автоматизацию сетевой инфраструктуры. Будет представлена рабочая схема сети, которая функционирует в одной маленькой, но очень гордой компании. Все совпадения с реальным сетевым оборудованием являются случайными. Мы рассмотрим кейс,...

Как системы анализа трафика обнаруживают тактики хакеров по MITRE ATT&CK, часть 3

В предыдущих постах (первая и вторая части) мы рассмотрели техники пяти тактик MITRE ATT&CK: первоначальный доступ (initial access); выполнение (execution); закрепление (persistence); повышение привилегий (privilege escalation); предотвращение обнаружения (defense evasion). Кроме того, мы показали,...

Удаленка с Zyxel

Наверное, это будет одна из самых короткий наших публикаций, но в принципе много говорить и не надо. Удаленка форева! Ну или во всяком случае на какое-то время. А после того, как все это закончится — в офисы вернуться не все, кто-то так и останется работать из дома. Частично или нет — другой...

Перерастая reverse proxy — технология удаленной защиты и оптимизации сайтов без изменения А-записей DNS

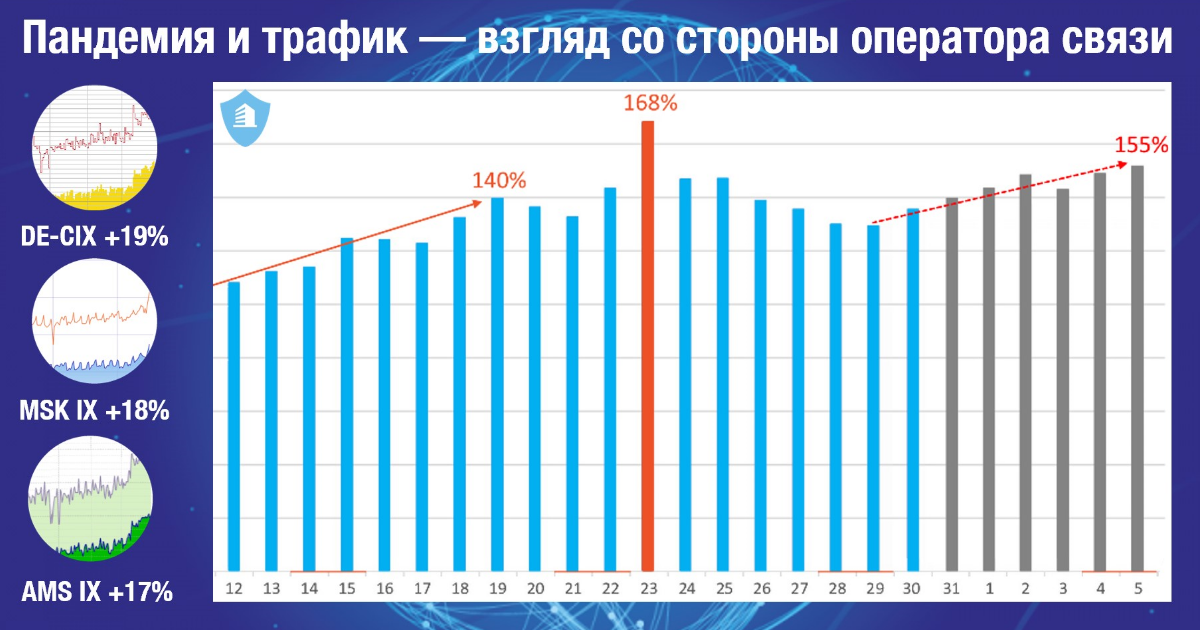

За последний месяц средняя нагрузка на интернет ресурсы сильно выросла из-за повсеместного перехода на дистанционную работу и обучение (как именно читайте в нашем материале «Пандемия и трафик — взгляд со стороны оператора связи». Особым спросом пользуются онлайн кинотеатры и игры, платформы для...

Великий египетский фаерволл

В мире бушует пандемия, народ скупает туалетную бумагу и гречку в промышленных масштабах, а ИТ компании в большинстве своем переводят сотрудников на удаленку. Так поступил и мой работодатель — немецкая полугосударственная контора. В основном проблем не возникло, но одна из наших сотрудниц с месяц...

Fortinet — подборка полезных материалов

Приветствую! Периодически мы занимаемся публикацией различных полезных материалов, связанных с решениями компании Fortinet. Их можно найти на нашем сайте и на хабре. Сегодня мы решили собрать все наши публикации в одном месте, чтобы вам было проще ориентироваться. Данная подборка будет периодически...

Организация удаленного доступа средствами Fortinet

В нынешних условиях все больше компаний задумываются, как перевести сотрудников на удаленную работу. В свою очередь мы решили им помочь и написали подробные инструкции по настройке удаленного доступа на базе решения FortiGate: Удаленный доступ с помощью IPsec VPN Удаленный доступ с помощью SSL VPN...

Как надо исправлять утечки маршрутов

Стоит оговориться, что нижеследующая история во многом уникальна. И вот как она начиналась. В течение примерно одного часа, начиная с 19.28 UTC вчера, 1 апреля 2020 года, крупнейший российский интернет-провайдер — Ростелеком (AS12389) — начал анонсировать сетевые префиксы крупнейших игроков...

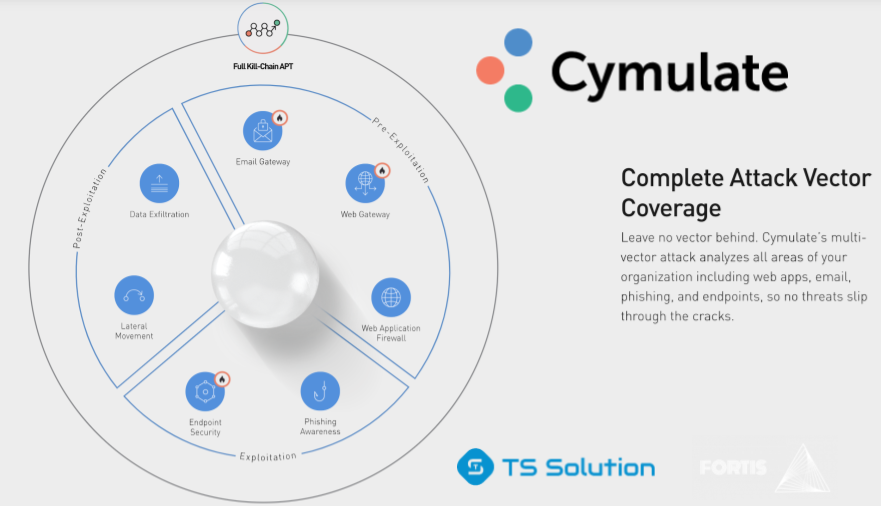

Имитация целенаправленных кибератак, Red Team, Pentest, сканирование уязвимостей. Плюсы и минусы различных методов

В данной статье мы попытаемся сделать небольшое сравнение различных способов тестирования безопасности вашей сети и понять, есть ли какие-то преимущества у относительно новых BAS (Breach & Attack Simulations) систем, которые имитируют взлом и кибератаки. Для примера, в качестве BAS системы мы...

Check Point Remote Access VPN — бесплатный курс по настройке удаленного доступа

Приветствую, друзья! Добро пожаловать на наш очередной новый курс! Как я и обещал, курс Getting Started был не последним. На этот раз мы будем обсуждать не менее важную тему — Remote Access VPN (т.е. удаленный доступ). С помощью этого курса вы сможете быстро познакомиться с технологиями Check Point...

Пандемия и трафик — Взгляд со стороны оператора связи

Противодействие распространению коронавируса послужило толчком к трансформации бизнес-процессов по всему миру. Самой действенной мерой борьбы с COVID-19 стала изоляция, которая заставила перейти на удаленную работу и обучение. Это уже привело к общему росту интернет трафика и географическому...

Защищенный удаленный доступ с помощью решений Check Point + бесплатные лицензии

Про организацию удаленного доступа за последние пару недель не написал только ленивый. Многие производители предоставили бесплатные лицензии для Remote Access VPN. Check Point не остался в стороне и предоставляет возможность в течение 2-х месяцев бесплатно использовать их продукты для: организации...

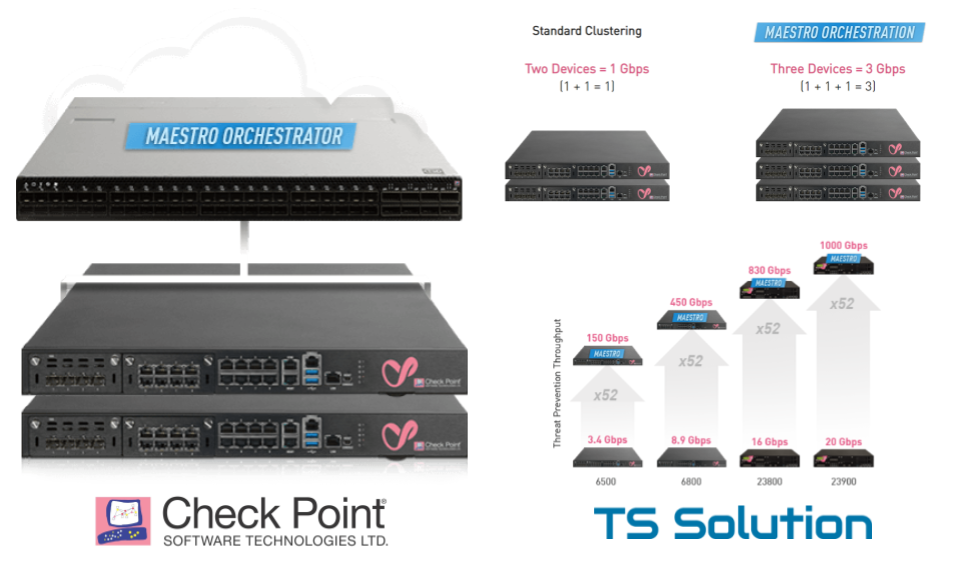

5. Часто задаваемые вопросы по Check Point Maestro (FAQ)

Мы опубликовали уже 4 статьи (1, 2, 3 и 4) по Check Point Maestro, где довольно подробно расписали предназначение и различные сценарии использования этого продукта. В связи с этим, нас довольно часто и много спрашивают по поводу данного решения. Большинство задает примерно те же вопросы. Поэтому мы...

Как организовать удаленный доступ и не пострадать от хакеров

Когда руководство компании экстренно требует перевести всех сотрудников на удаленный доступ, вопросы безопасности зачастую отходят на второй план. Как результат – злоумышленники получают отличное поле для деятельности. Так что же нужно и что нельзя делать при организации безопасного удаленного...