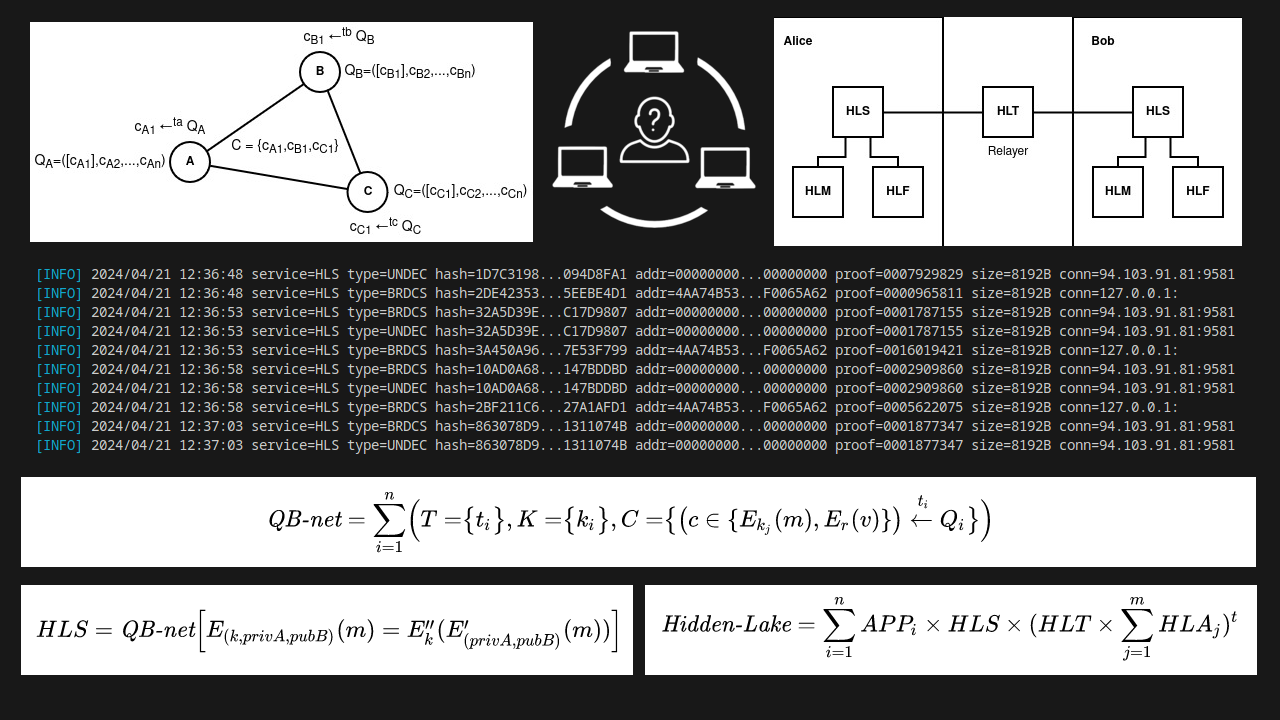

Анонимная сеть Hidden Lake → анализ QB-сетей, функций шифрования и микросервисов на базе математических моделей

Анонимная сеть Hidden Lake (HL) - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть HL способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для...

Как шутят математики. Решение второго шифра Олама

В предыдущей статье я писал о дешифровке первого шифра Олама и некоторых особенностях юмора в продуктовой команде Манхэттенского проекта. В этом материале речь пойдёт о вскрытии второго шифра Олама. Напомню, что первый шифр представлял собой простой одноалфавитный шифр замены. Он был зашифрован в...

Диплом специалиста ИБ. Часть №1 — Методика обеспечения безопасности устройств Интернета вещей

Привет, Хабр! Так вышло, что я заканчиваю университет в феврале 2024 года (направление 10.05.01 «Компьютерная безопасность» является специалитетом, поэтому студенты выпускаются традиционно зимой после 5,5 лет обучения). Соответственно, уже в прошедшем 2023 году передо мной, как и перед моими...

Есть проблемы гораздо сложнее, чем NP-Complete

Люди часто сравнивают P и NP в таком духе, что проблемы P простые, а NP — сложные. Но это чрезмерное упрощение. На самом деле проблемы могут быть намного, намного сложнее, чем NP. В этом смысле можно вспомнить интеллектуально-фантастический триллер Travelling Salesman (Коммивояжёр, 2012) о четырёх...

Как закалялась сталь современной симметричной криптографии. Глава 2. Математическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

Тяжело ли быть девушкой-учёным?

Виктория Высоцкая работает в «Криптоните» специалистом-исследователем лаборатории криптографии. Параллельно она учится в аспирантуре ВМК МГУ имени М.В. Ломоносова на кафедре информационной безопасности и преподаёт студентам последних курсов в рамках аспирантской практики. А ещё она написала книгу...

[Перевод] Как избавиться от домашки с помощью кода… и спалиться

В 2020 году наша школа пользовалась для онлайн-обучения несколькими платформами. Профессора и учителя давали домашние задания с её помощью. А я, ленивый разраб, очень хотел проводить больше времени за играми и программированием, особенно когда все сидели по домам из-за локдауна. Я начал писать этот...

Дифференциальный криптоанализ алгоритма DES

Как уже было сказано в предыдущей публикации, метод дифференциального криптоанализа заключается в последовательном сравнении исходных пар открытый/закрытый текст до и после преобразования. Учитывая, что все сообщения кодируются в бинарном виде, под разностью мы будем понимать их сумму по модулю два...

Подбор ключей симметричного алгоритма шифрования DES методом дифференциального криптоанализа

В данной статье я хотел бы познакомить читателей с методом дифференциального криптоанализа на примере алгоритма DES. Конечно, этот алгоритм шифрования уже давно устарел, но я считаю, что этот пример будет полезен для начинающих. При использовании описанного алгоритма время вычисления ключа будет...

Неклассические арифметики: шифруем или нет?

Мы факторизуем число n относительно классического умножения. Но относительно других умножений и простые сомножители будут другими. Пробовать «простое запутывание взломщика» в алгоритме RSA или нет? Читать далее...

Взлом по любви. Как математик взломал алгоритм сайта знакомств и нашел идеальную девушку

Как редактору журнала «Хакер», мне часто приходится писать о взломах. Все подобные случаи обычно связаны с хищением приватной информации, денег, либо и того и другого сразу. Очень редко хакер преследует какие-то иные цели: заявить о себе, отомстить бывшему работодателю или устроить акт вандализма...