Опыт аудита и отчетности событий информационной безопасности в СУЭК — анонс вебинара

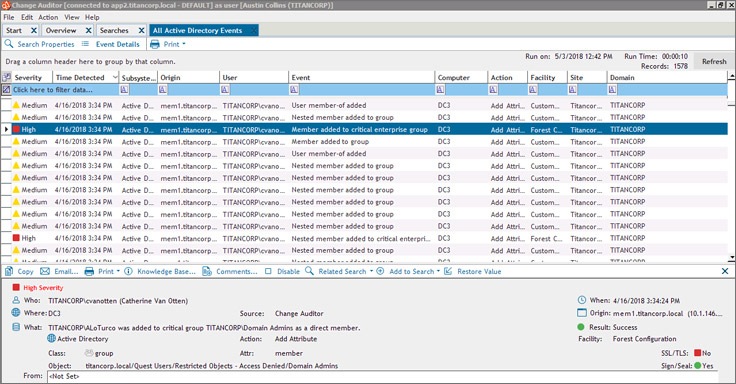

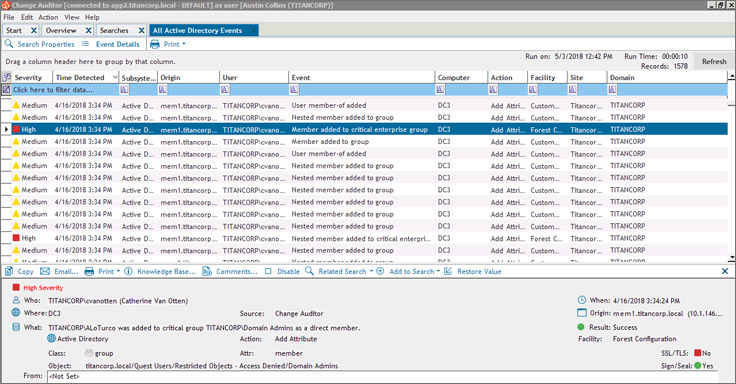

Приглашаем вас на вебинар, на котором Михаил Божнев, менеджер департамента информационной безопасности СУЭК, расскажет об опыте внедрения в компании решений Quest для аудита и отчетности по событиям информационной безопасности. Речь пойдет о двух продуктах от Quest: Change Auditor и Enterprise...

Отслеживание жизненного цикла учетных записей Active Directory — анонс вебинара

Жизненный цикл пользователя — это создание (provisioning), управление (managing) и отключение (de-provisioning) пользователя. На каждом из этих этапов пользователю присваиваются или отключаются специфические атрибуты: членство в группах, почтовый ящик, доступ к файловому хранилищу и т.д. Приглашаем...

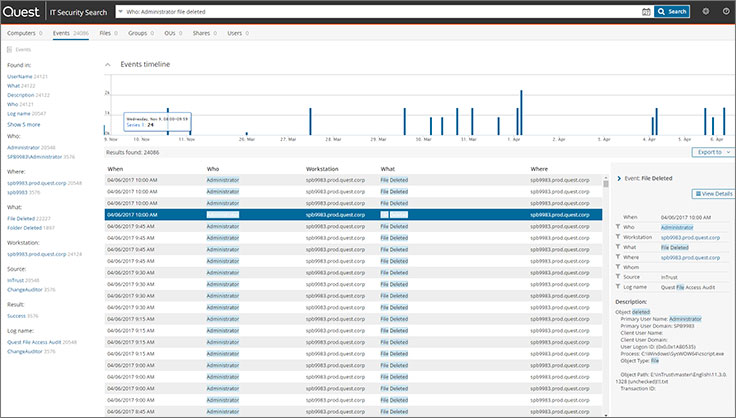

Google-like система поиска уязвимостей IT Security Search — анонс вебинара

IT Security Search — это похожая на Google поисковая система для ИТ, которая позволяет ИТ-администраторам и командам безопасности быстро реагировать на инциденты безопасности и анализировать поступающие события. Веб-интерфейс инструмента объединяет разрозненные ИТ-данные из многих решений Quest по...

Интеграция UNIX, Linux и Mac OS X в Active Directory с Safeguard Authentication Services — анонс вебинара

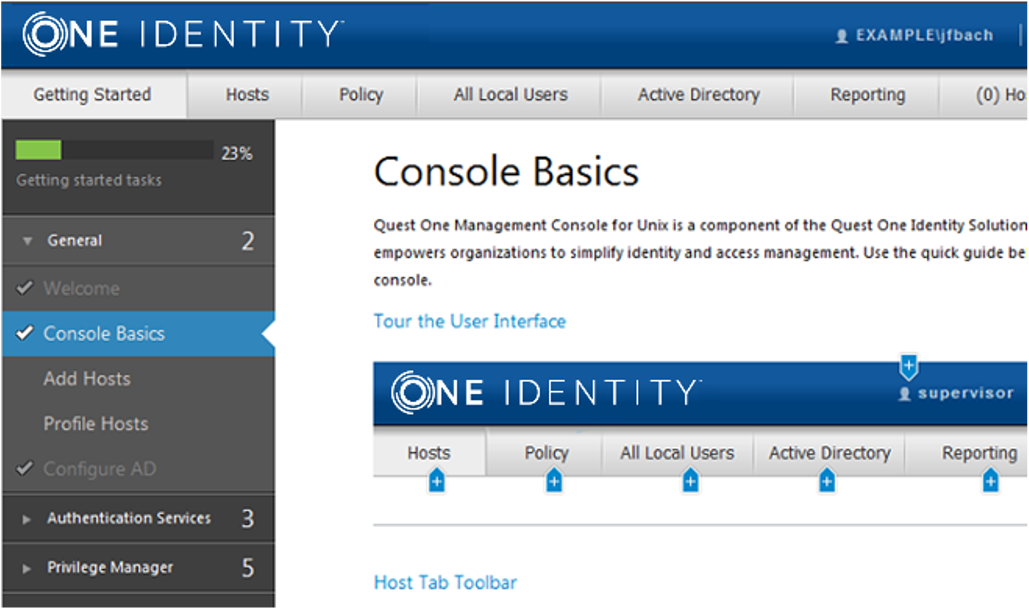

Приглашаем Вас принять участие в вебинаре посвящённому решению One Identity для интеграции UNIX, Linux и Mac OS X в Active Directory — One Identity Safeguard Authentication Services и Safeguard for Sudo. Вебинар состоится 12 мая в 12 часов по московскому времени. One Identity Safeguard...

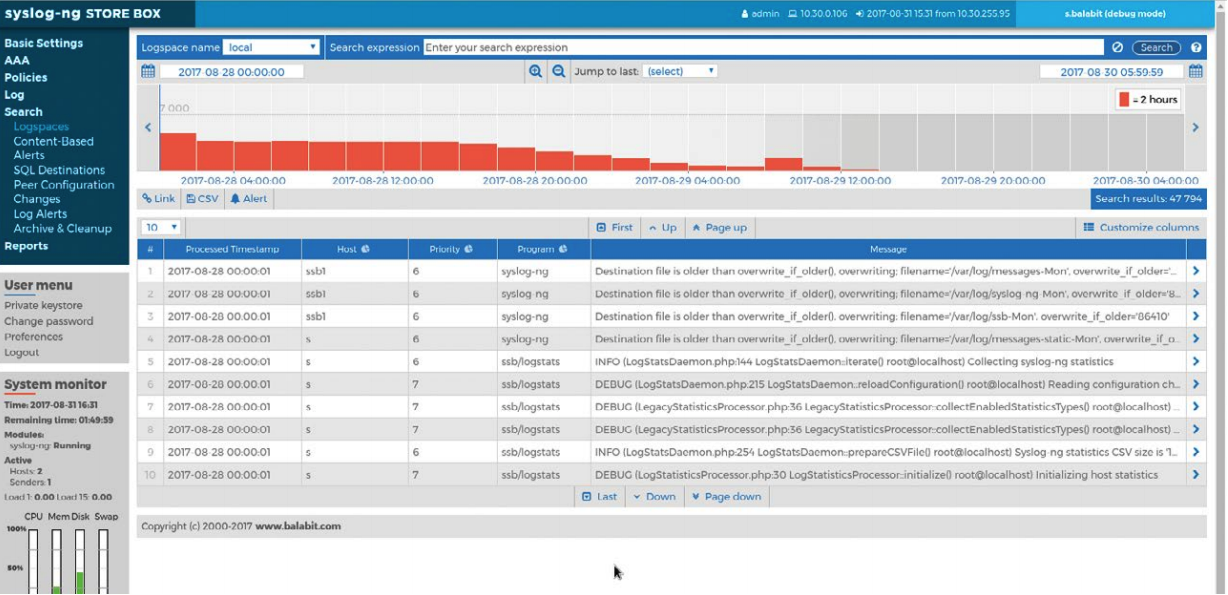

Как снизить стоимость владения SIEM-системой и повысить качество данных с Quest syslog-ng — анонс вебинара

Syslog-ng — это решение для управления журналами, которое повышает производительность SIEM-решения за счет уменьшения объема и повышения качества данных, поступающих в SIEM-систему. В syslog-ng есть встроенный полнотекстовый поиск, используя который можно искать по журналам за считанные секунды....

Централизованная аутентификация и управление файлами в решениях от One Identity — анонс вебинара

Приглашаем Вас принять участие в вебинаре посвящённому решению One Identity для интеграции UNIX, Linux и Mac OS X в Active Directory — One Identity Safeguard Authentication Services и Safeguard for Sudo. Вебинар состоится 17 марта в 12 часов по московскому времени. → Регистрация Вы узнаете, как с...

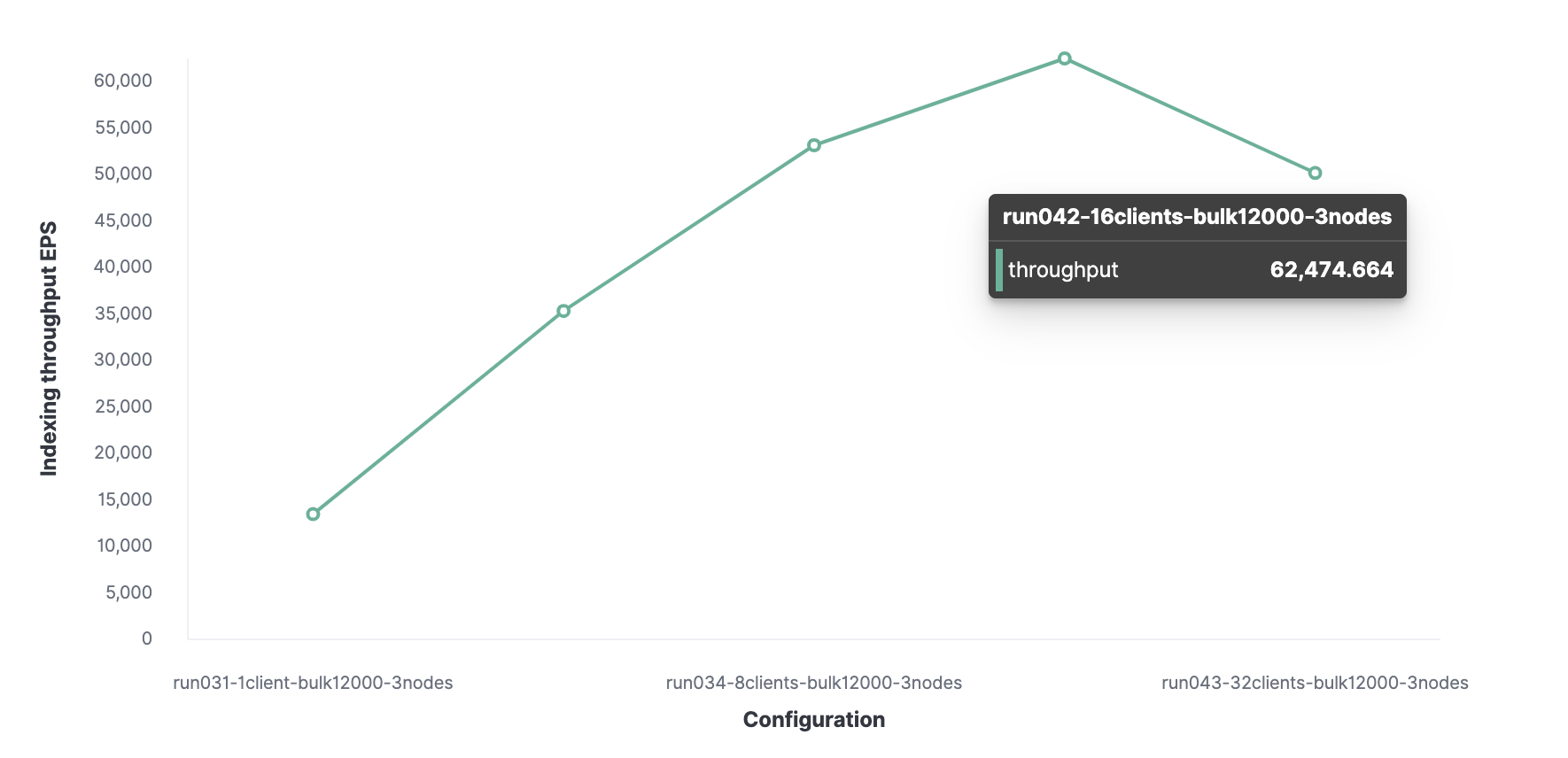

Определение объёма кластера Elasticsearch и тестирование производительности в Rally

В этой статье мы разберёмся с основными подходами к сайзингу Elasticsearch, покажем сравнения бенчмарков кластера при загрузке логов и метрик. А разница там заметная. Надеемся, вам это поможет с определением объёма кластера Elasticsearch и расшифровкой того самого «it depends». В некотором роде,...

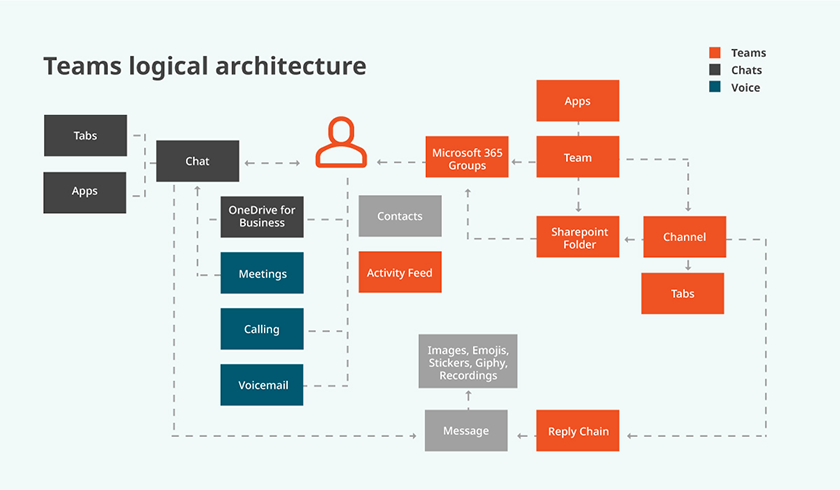

Как администратору Microsoft Teams обезопасить себя и того парня

Всем привет! В этой статье поговорим о том, почему важно следить за корректностью настроек Teams и как сделать его максимально безопасным. В конце статьи расскажем о решениях для аудита и управления настройками MS Teams, которые помогут реализовать концепции, описанные ниже. Teams — это ворота в...

Аудит событий Active Directory и других решений Microsoft в Quest Change Auditor — анонс вебинара

Change Auditor — инструмент для автоматизации аудита изменений в AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Есть предустановленные отчёты на различные виды угроз, а...

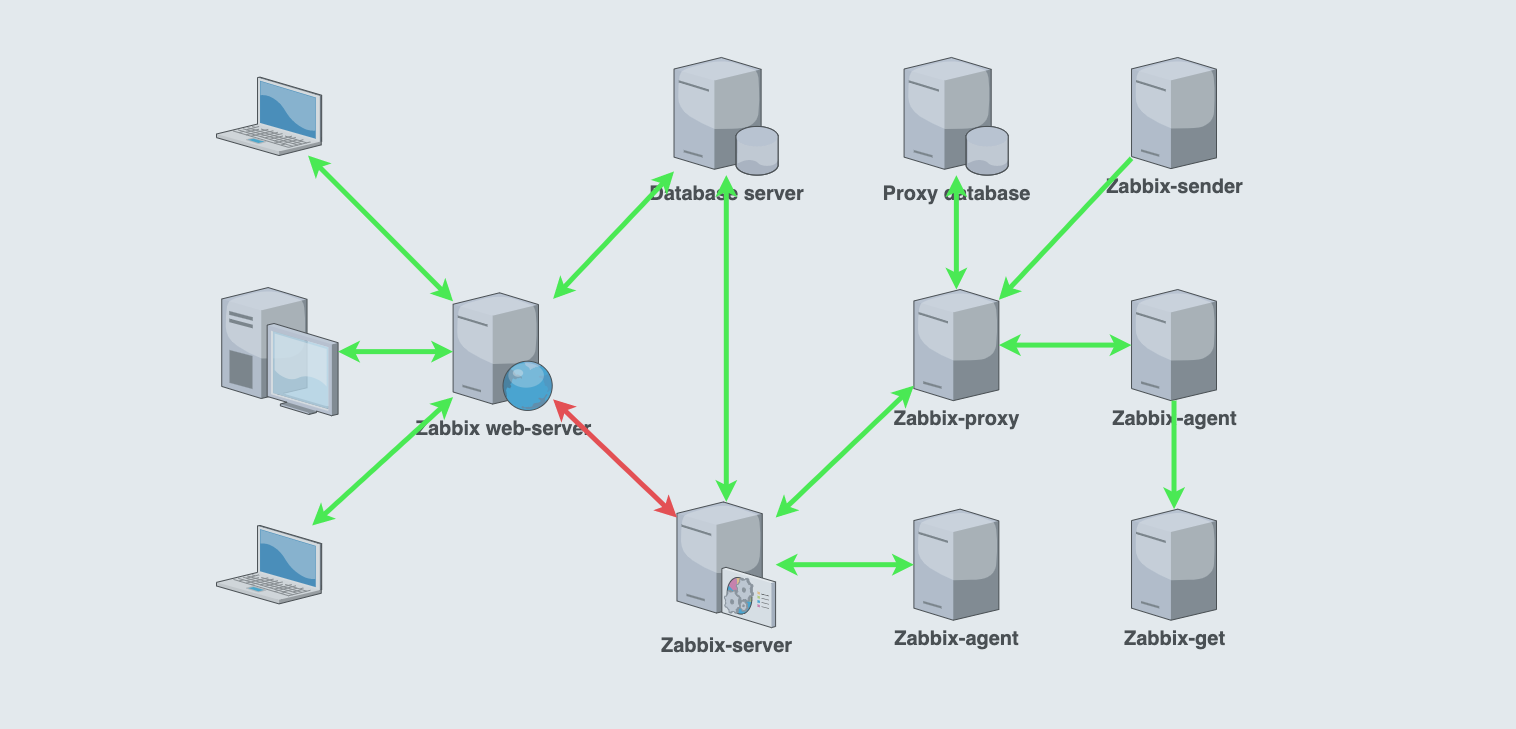

Zabbix под замком: включаем опции безопасности компонентов Zabbix для доступа изнутри и снаружи

А не пришло ли время разобраться и навести наконец-то порядок с безопасностью в мониторинге? Тем более, в одной из популярных систем мониторинга и встроенная возможность такая имеется. На схеме видно, что зашифровать можно почти все потоки внутри Zabbix. В этой статье мы расскажем и покажем как это...

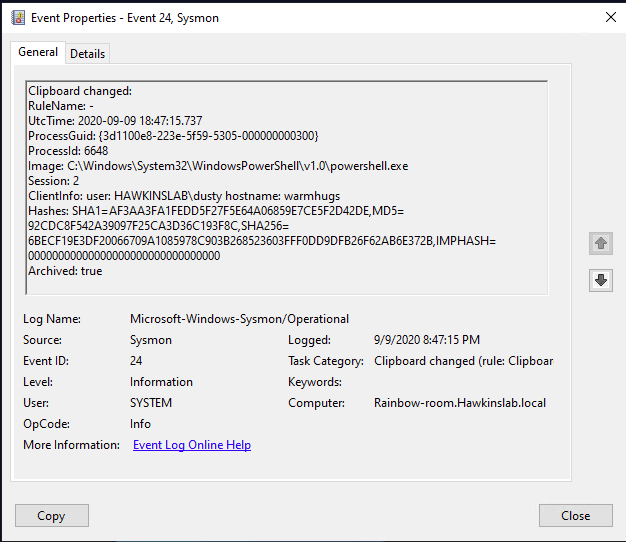

Sysmon теперь может записывать содержимое буфера обмена

О релизе 12 версии Sysmon сообщили 17 сентября на странице Sysinternals. На самом деле в этот день вышли также новые версии Process Monitor и ProcDump. В этой статье я расскажу о ключевом и неоднозначном нововведении 12 версии Sysmon — типе событий с Event ID 24, в который логируется работа с...

Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

Одна из часто встречающихся типов атак — порождение злонамеренного процесса в дереве под вполне себе добропорядочными процессами. Подозрение может вызвать путь к исполняемому файлу: частенько вредоносное ПО использует папки AppData или Temp, а это нехарактерно для легитимных программ....

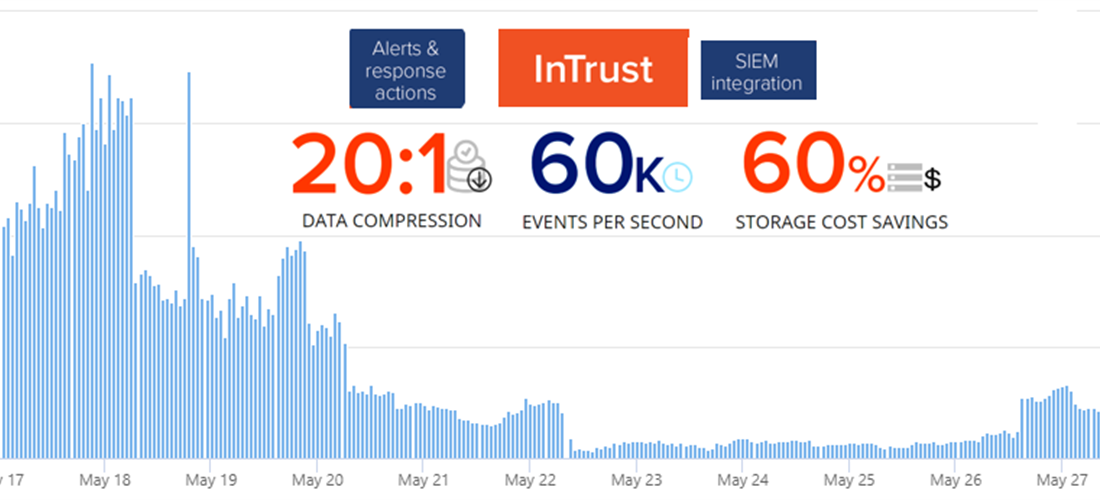

Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

Всем, кто пытался запустить виртуальную машину в облаке, хорошо известно, что стандартный порт RDP, если его оставить открытым, будет почти сразу атакован волнами попыток перебора пароля с различных IP-адресов по всему миру. В этой статье я покажу как в InTrust можно настроить автоматическую...

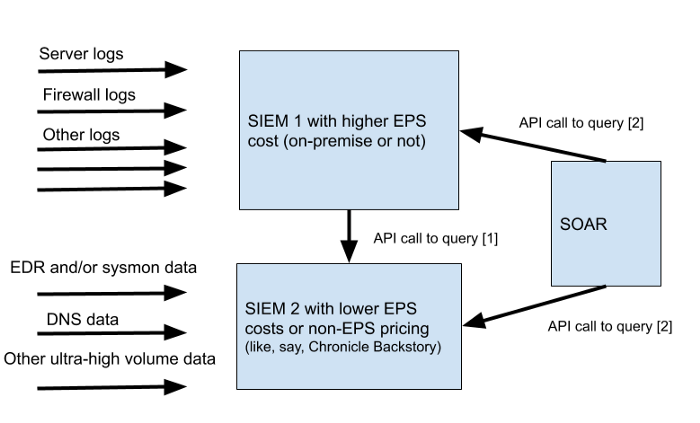

Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

Не так давно, Splunk добавил ещё одну модель лицензирования — лицензирование на основе инфраструктуры (теперь их три). Они считают количество ядер CPU под серверами со Splunk. Очень напоминает лицензирование Elastic Stack, там считают количество нод Elasticsearch. SIEM-системы традиционно недешёвое...

Вебинар по Quest Change Auditor — решению для аудита событий информационной безопасности

Несколько лет назад, при начале внедрения Change Auditor в одном банке, мы обратили внимание на огромный массив PowerShell-скриптов, которые выполняли ровно ту же задачу аудита, но кустарным методом. С тех пор прошло много времени, заказчик всё так же пользуется Change Auditor и вспоминает...

Бесплатные триальные лицензии Quest Software на срок до 12 месяцев

Quest Software — известный вендор на рынках систем по информационной безопасности (Change Auditor, InTrust, Enterprise Reporter), аудита и восстановления облачных окружений Microsoft Office365 или Azure (On Demand License Management, On Demand Audit и т.д.), мониторингу (Foglight, Spotlight),...

Анонс вебинара по решениям Quest Software для управления удалёнными рабочими местами и кибербезопасности

Управление удалёнными рабочими местами и кибербезопасность — две основных темы предстоящего вебинара. В среду, 27 мая в 15 часов по московскому времени, специалисты Quest расскажут об инструментах, которые упрощают управление IT в текущих условиях. Вебинар пройдёт на русском языке, ссылка на...

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро...

Назад