Макфол ответил на вопрос про санкции в микроэлектронике

Бывший посол США в России Майкл Макфол уже пару лет занимается санкциями против России, в том числе в микроэлектронике. Это происходит в рамках так называемой "Группы Ермака-Макфола". Документы группы пишут гуманитарии, например они путают Xilinx и Zilog, или "поправляют" слово ARM на слово ARMY, а...

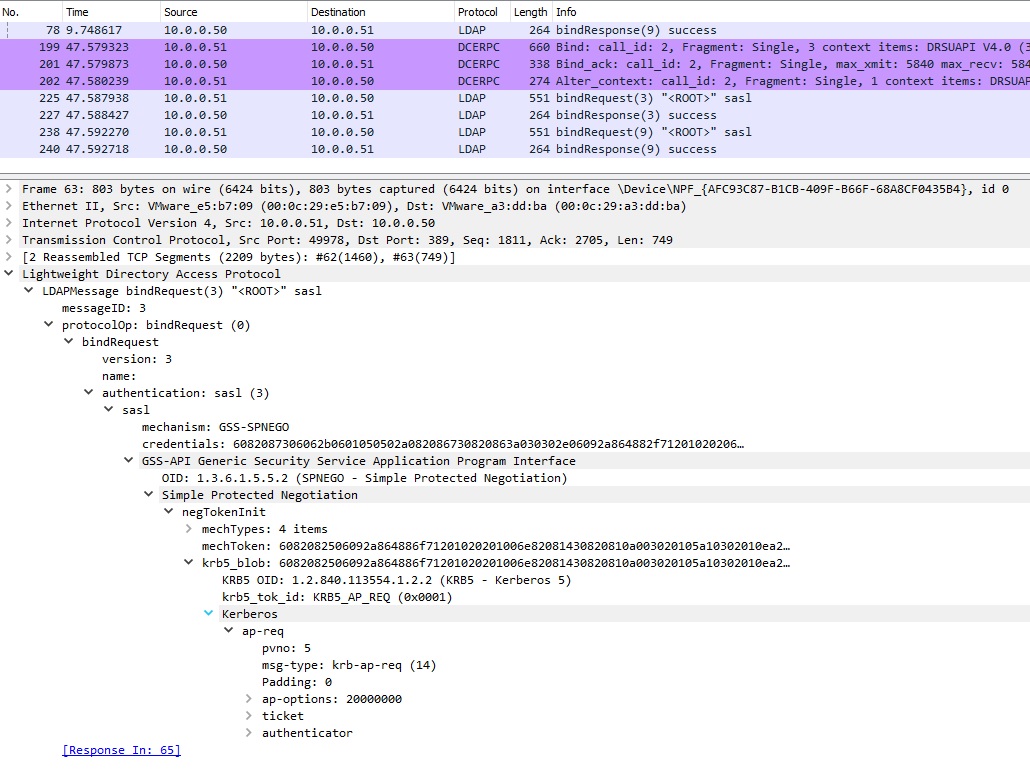

Kerberos простыми словами

Несмотря на то, что уже существует множество различных статей про Kerberos, я всё-таки решил написать ещё одну. Прежде всего эта статья написана для меня лично: я захотел обобщить знания, полученные в ходе изучения других статей, документации, а также в ходе практического использования Kerberos....

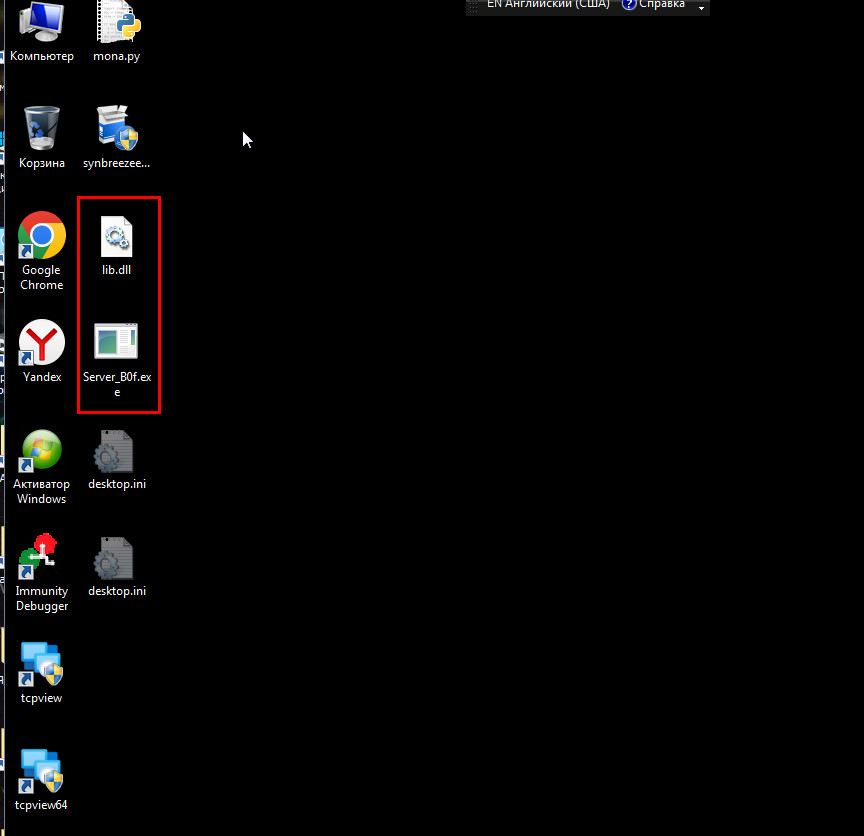

Эксплуатируем переполнение буфера в простом TCP-сервере

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И...

Решение cryptopals. Часть 2

Продолжаем решать задания cryptopals. В этой части рассмотрим блоки заданий 3 и 4, которые посвящены блочному шифрованию, хеш-функциям и генераторам псевдослучайных чисел. Первая часть Читать далее...

Отчёт о форуме «Кибербезопасность в финансах 2024»

Информационная служба Хабра посетила «Кибербезопасность в финансах. Уральский форум 2024», проходившего в Екатеринбурге с 11 февраля по 16 февраля 2024 года. В 2023 году я был на форуме «Магнитка», он раньше был мероприятием по кибербезу в финансах, но с 2023 года стал посвящён промышленной...

Как введение Security Buddy повысило на 25% киберграмотность пользователей

Всем привет! Меня зовут Джамил Меджидов, и я лидирую внутреннее направление Security Awareness в МТС RED. Что бы вы сказали, если бы компании удалось снизить вероятность возникновения киберинцидентов на 70%? Мы постоянно работаем над тем, чтобы минимизировать хакерам векторы для атак. И обнаружили,...

TOTP без смартфона

Когда я решил избавиться от необходимости постоянно носить с собой смартфон, одной из проблем оказалась двухфакторная аутентификация (2FA, приложение Google Authenticator). Остаться без возможности авторизации на множестве сервисов было неприемлемо, нужна была альтернатива. Беглый поиск вывел меня...

«В черном-черном кабинете»: как в Европе начали перехватывать и расшифровывать письма на государственном уровне

На тему тайны переписки есть шутка про школьника, который не прочел письмо Онегина к Татьяне, поскольку это нарушение статьи 138 УК. Однако ранее везде действовал противоположный негласный закон — вскрывать и просматривать любую корреспонденцию. Для этого в XVII веке во Франции, а следом и во всей...

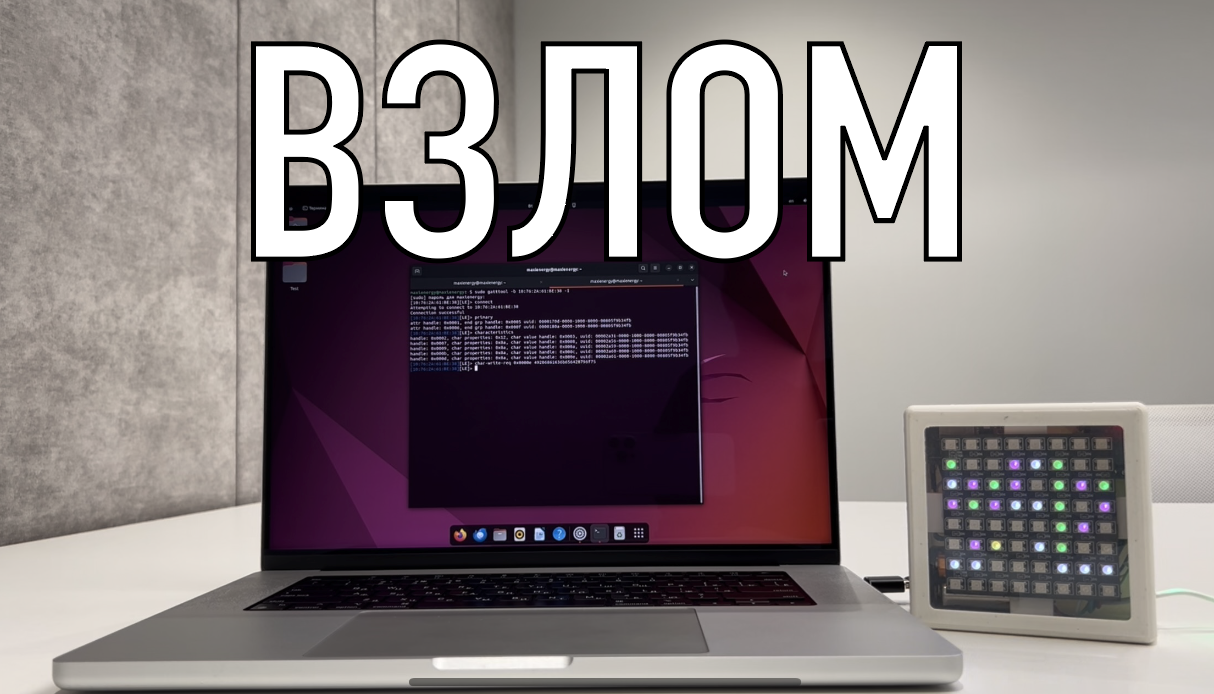

Диплом специалиста ИБ. Часть №5 — Несанкционированный доступ к IoT-устройствам с BLE

Привет, Хабр! Представьте, что вы написали собственную методику обеспечения безопасности устройств IoT и защитили собранное вами устройство в соответствии с ней. Не захочется ли попробовать проверить его защищенность самостоятельно? Эта статья является пятой и заключительной в цикле “Диплом...

Нормализация событий информационной безопасности и как ее можно выполнять с помощью языка eXtraction and Processing

Всем привет! На связи Михаил Максимов, я — ведущий эксперт департамента развития технологий в R&D Positive Technologies. За плечами у меня многолетний опыт по развитию экспертизы в нашей системе MaxPatrol SIEM и процессов вокруг нее. И сегодня я хочу поговорить про один из видов экспертизы в...

[Перевод] Настройка OAuth2/OIDC федерации в OpenAM

В данном руководстве мы настроим федерацию между двумя инстансами OpenAM по протоколу OAuth2/OIDC. Один инстанс будет являться OAuth2/OIDC сервером (Identity Provider), другой - клиентом (Service Provider). Таким образом, вы можете аутентифицироваться в клиентском инстансе OpenAM (SP) используя...

Снова про выбор DLP-системы и нужен ли он (выбор)

Вводное слово Уважаемый читатель, добрый день! Для меня публикация статьи на Хабре было закрытием гештальта. Поэтому решил написать третью статью - и баста (данная статья под номером 3). Выбрал для себя написать про DLP-системы. Почему? Мне казалось, что тема настолько стара и неактуальна, что уже...

Как я ищу себе сотрудников в команду DevSecOps и AppSec

Привет! Меня зовут Михаил Синельников. Я DevSecOps TeamLead в РСХБ‑Интех. Тружусь в ИТ‑сфере уже 25 лет, немалую часть из которых — на руководящих должностях. Сегодня расскажу, как я ищу специалистов к себе в команду DevSecOps и AppSec, на что обращаю внимание и как общаюсь с соискателями, которые...

Это база. MITRE ATT&CK

Полезного контента по проекту MITRE ATT&CK в сети огромное количество, с чего начать новичку? Чтобы сократить время на поиск и чтение (зачастую перепечатанного друг у друга материала), я собрал и агрегировал статьи, видео и книги, чтобы вы могли последовательно познакомиться с проектом. Читать далее...

Обозреваем и практикуем популярные OSINT инструменты

Введение Рад вновь приветствовать читателей в своей любимой рубрике "ШХ" что является сокращением от "Шерлок Холмс" и разумеется серия таких статей напрямую относится к OSINT. Сегодня на практике попробуем некоторые инструменты и попробуем узнать больше о человеке исходя из его никнейма. В качестве...

Почему соединения WPA3 разрываются через 11 часов

В 2018 году началась сертификация первых устройств Wi-Fi с поддержкой нового протокола безопасности WPA3, а в последующие года WPA3 стал привычной функцией для всего нового оборудования, включая маршрутизаторы, одноплатники вроде Raspberry Pi и т. д. Но иногда технология вызывает совершенно...

Первые способы защиты компьютерных игр от пиратства

За несколько десятилетий ЭВМ эволюционировали от «100 квадратных метров площади, 25 человек обслуживающего персонала и 30 литров спирта ежемесячно» до вполне миниатюрных образцов: Commodore-64, Atari 800XL, Apple II, Электроника БК-0010… Проблема была в цене: все эти модели весьма били по карману...

KSMG 2.0. Интеграция с Kaspersky Anti Targeted Attack Platform (KATA). Настройка интеграции и тестирование

В этой статье мы настроим интеграцию Kaspersky Secure Mail Gateway c Kaspersky Anti Targeted Attack Platform (KATA). В результате интеграции Kaspersky Secure Mail Gateway сможет отправлять сообщения электронной почты на проверку Kaspersky Anti Targeted Attack Platform и получать результат проверки....