Подводные грабли экспертных утилит при работе с инцидентами

Привет, Хабр! Меня зовут Максим Суханов, я ведущий эксперт в команде CICADA8 Центра инноваций МТС Future Crew. Это подразделение отвечает, в том числе, за реагирование на инциденты кибербезпасности, форензику и реверс-инжиниринг вредоносного ПО. Ещё я занимаюсь другими интересными вещами, вроде...

Устройство памяти процессов в ОС Linux. Сбор дампов при помощи гипервизора

Иногда для анализа ВПО или, например, для отладки какого-либо процесса может потребоваться дамп памяти процесса. Но как его собрать без отладчика? Постараемся ответить на этот вопрос в этой статье. Задачи: - Обозначить цель сбора дампа процесса. - Описать структуру памяти процессов в Linux и...

Профессия «кибердетектив»: кто такой исследователь угроз и как им стать

Привет, Хабр! Об исследовании киберугроз ходит немало мифов. Якобы это крайне узкая специализация, котирующаяся только в ИБ. Попасть в профессию непросто: необходимо на старте иметь глубокую теоретическую подготовку и навыки обратной разработки. Наконец, карьерные возможности такого специалиста...

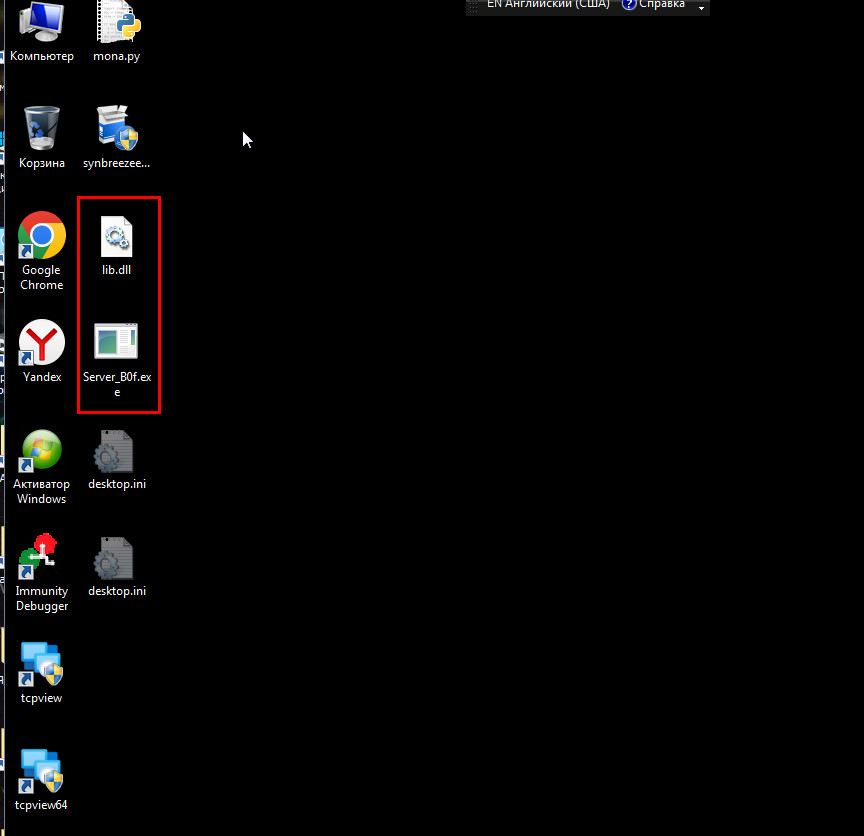

Эксплуатируем переполнение буфера в простом TCP-сервере

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И...

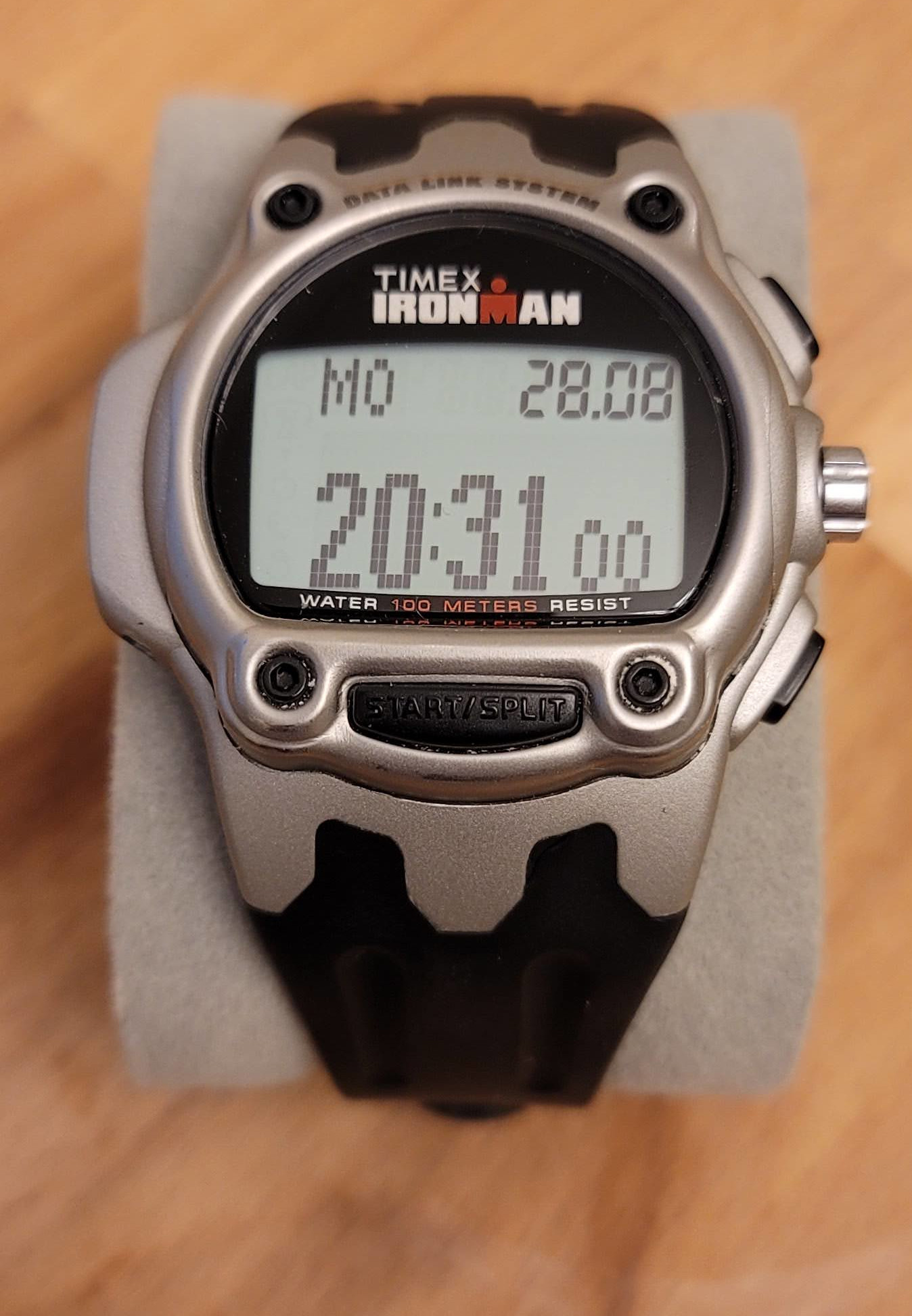

[Перевод] Хакаем спортивные часы

Введение Взглянув на эти часы, можно подумать, что это обычные часы для бегунов. Ну а я считаю, что это одни из самых лучших потребительских цифровых часов со сверхнизким энергопотреблением в мире! Позвольте мне объясниться… Спецификации Это Timex m851. В них установлены 8-битный CPU Seiko SC188,...

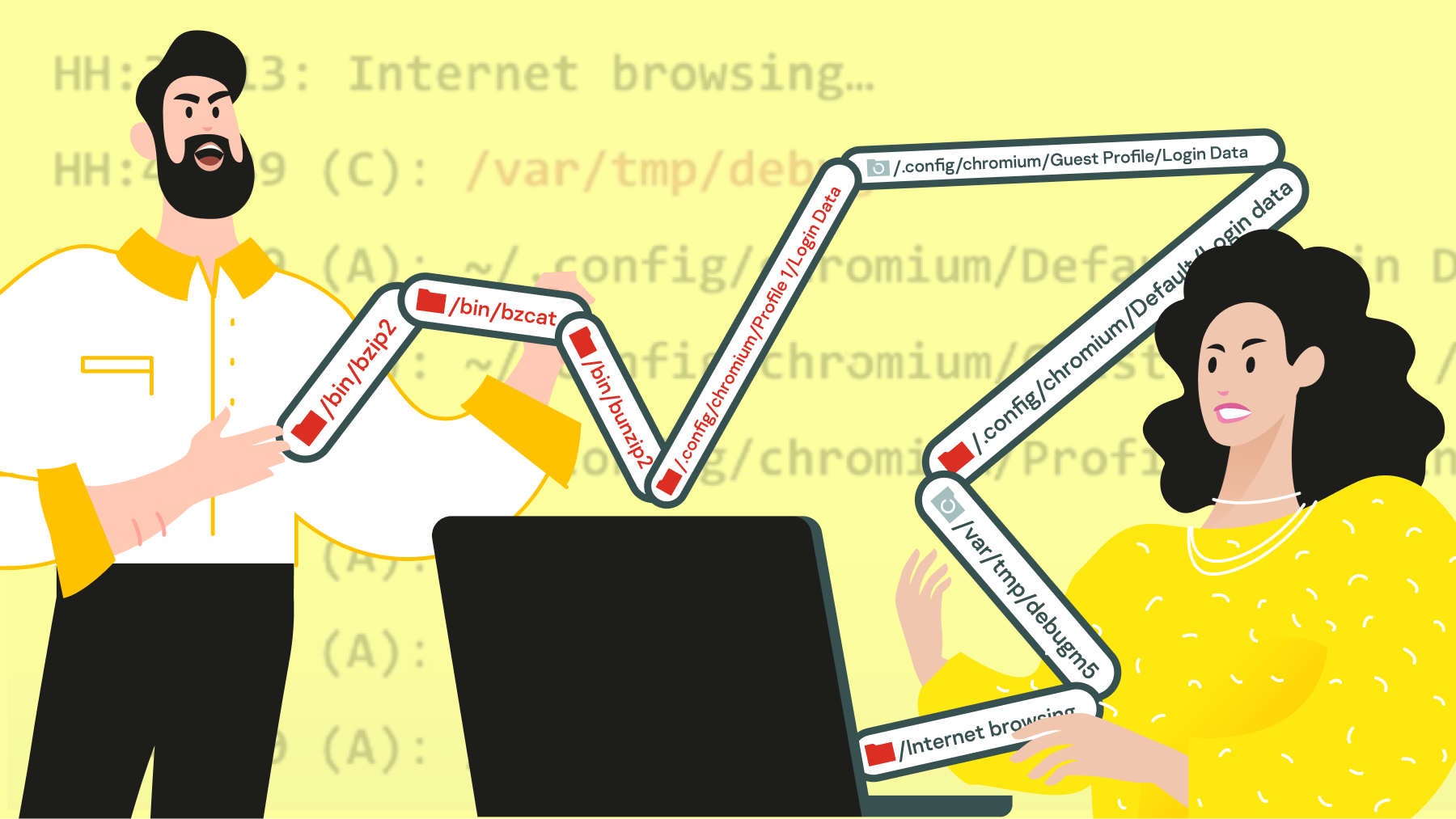

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Как нашли бэкдор в радиосвязи TETRA — подробный разбор

Неприступных крепостей не бывает. Опасную брешь, то есть бэкдор, недавно обнаружили в шифрованном стандарте радиосвязи TETRA. А ведь он вот уже 25 лет используется военными, экстренными службами и объектами критической инфраструктуры по всему миру. Самое интересное, что на технические детали и...

Разговор с реверс-инженером из PT Алексеем Усановым о его специализации и создании книги по реверс-инжинирингу

Это первый материал по «ИТ‑Пикнику», проходившему 2 сентября 2023 года. Будет отдельный обзорный материал мероприятия, а пока хочу представить интервью с руководителем направления исследований безопасности аппаратных решений компании Positive Technologies (РТ) Алексеем Усановым. Осматривая стенды...

Истории из жизни вредоносов: знакомимся с Remnux

Представим следующую ситуацию, у нас имеется файл, который скорее всего содержит вредоносный код. Варианты с отправкой этого файла сазу на virustotal.com мы пока рассматривать не будем, так как это слишком просто не спортивно. Можно конечно, поднять виртуалку/контейнер с Windows/Linux и в нем с...

ПЛК Mitsubishi: как разобрать сетевой протокол и найти уязвимости в устройстве без использования прошивки

Нас окружают умные устройства. Внутри каждого — микросхемы и прошивки с программным кодом, который содержит уязвимости. Представьте, что в руки исследователя безопасности попадает устройство с недокументированным сетевым протоколом. Возникают задачи: разобрать протокол, научиться общаться с...

Истории из жизни вредоносов: инъекция кода в Windows

Технологии внедрения своего кода в чужие процессы уже много лет используются различными вредоносными приложениями. В Windows это стало довольно распространенным явлением. Вредонос инжектирует фрагменты своего собственного кода в другой запущенный процесс, чтобы затем его выполнить. Инъекция кода...

Akira промахнулся

В продолжение статьи Avast размышления по поводу расшифровки файлов, зашифрованных программой-вымогателем Akira Ransomware. Пишем сами декриптор Читать далее...

The Game is On: поиск и закрытие уязвимостей на НТО

Привет! В прошлый раз я рассказывал про содержательную форензику на НТО по информационной безопасности. В этот раз хотел бы поговорить о новом и еще более интересном формате, встретившемся на этом соревновании – поиске и закрытии уязвимостей! Устраивайтесь поудобнее и готовьтесь к путешествию…...

Безопасная разработка и уязвимости кода. Часть1. Уязвимость

Понятие DevSecOps (как, впрочем, и DevOps) до сих пор трактуют весьма широко, кто-то считает, что направление в разработке ПО, кто-то считает, что такой специалист «на все руки». Но, пожалуй, наиболее подходящим в контексте этой статьи будет следующее определение DevSecOps — это практика интеграции...

Вскрываем средство для DDoS-атак на российскую ИТ-инфраструктуру

Привет, Хабр! В начале апреля 2023 года на одном из хостов был обнаружен подозрительный файл mhddos_proxy_linux_arm64 (MD5: 9e39f69350ad6599420bbd66e2715fcb), загружаемый вместе с определенным Docker-контейнером. По открытым источникам стало понятно, что данный файл представляет из себя свободно...

[Перевод] Как я взломал свою Hyundai Ioniq 2021

Помните, мы рассказывали о взломе ШГУ Hyundai Tucson (часть 1, часть 2)? В самом начале было упоминание, что автор опирался на похожую работу, проделанную владельцем Hyundai Ioniq 2021. И у него совсем недавно вышло продолжение — взлом свежей, более защищённой прошивки. Cloud4Y предлагает почитать,...

Вызываем демонов с printf

Начинающие реверс-инженеры часто сталкиваются с многочисленными препятствиями. Эта статья описывает определённый метод, который, как полагает автор, может вызвать замешательство у тех, кто только начинает изучать область анализа приложений. Стоит подчеркнуть, что цель данного материала не в...

[Перевод] Взламываем «умную» зубную щётку

Только задумайтесь: мы всё чаще используем умные холодильники, машины розетки и лампочки, умные часы и колонки. Нас окружают умные вещи и умные люди. Но насколько они умные и так ли нужна эта "умность"? А ещё — насколько легко взломать эти умные вещи? Часы, например, несложно. Давайте посмотрим...

Назад