BSIMM: с чего начинается AppSec в компании

Безопасная разработка является неотъемлемой частью непростого пути к безопасности приложений. И у всех руководителей и лидов R&D, кто задумывается о построении у себя AppSec, возникает вопрос — с чего же начать? А начать нужно с организации процессов: определить положение дел, понять, какие...

Б значит не Безумие, а Безопасность часть 3 — Последний элемент

Любое действие рождает противодействие — именно об этом хочется поговорить в рамках финальной статьи. На данном этапе уже не хочется рассказывать про то, как инфраструктура масштабировалась в дальнейшем, но хочется поделиться кейсом повышения безопасности одного из самых важных компонентов...

Не ок, Google: мошенники используют Looker Studio для фишинговых рассылок

Специалисты компании F.A.C.C.T. зафиксировали использование в России новой мошеннической схемы, позволяющей злоумышленникам отправлять фишинговые ссылки клиентам банков от имени популярного сервиса компании Google. Впервые об этой проблеме сообщили исследователи из компании Checkpoint в сентябре...

Самые горячие новости инфобеза за март 2024 года

Всем привет! Первый весенний месяц позади, так что подводим его итоги. В марте шуму наделал бэкдор в XZ Utils под Linux — он не успел добраться до стабильных релизов, но в перспективе мог стать инцидентом космических пропорций. В начале месяца Black Cat провернула экзит-скам, а натужные попытки...

Континент 4 Getting Started 2.0. Веб-фильтрация

Приветствуем всех читателей в пятой статье цикла «Континент 4 NGFW Getting Started 2.0». В предыдущей статье мы с вами рассмотрели настройку портала аутентификации, создали локального пользователя и добавили доменную группу. Также мы создали правило, работающее только с авторизованными...

Лучшее время для Яндекс BugBounty

Здравствуйте, дорогие хабровчане. Я давно уже хотел изучить результаты программы Яндекс BugBounty. Вот, наконец руки дошли. В этой простой и небольшой статье я рассмотрел доступные данные по ней, нашёл некоторые закономерности и вывел топ багхантеров. Если кому интересно, в каком квартале года...

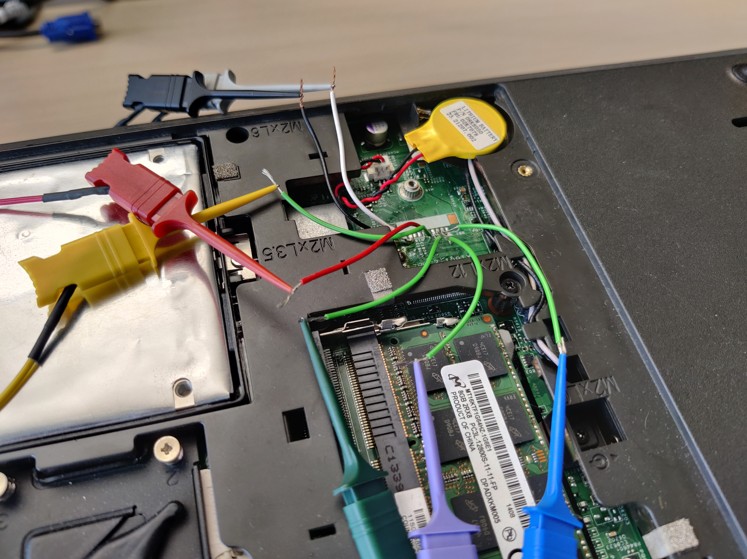

Расшифровка BitLocker — добыча ключа из микросхемы TPM

Подключение сниффера к модулю TPM по шине LPC Полнодисковое шифрование BitLocker в ОС Windows считается довольно надёжным способом сохранения данных. По умолчанию оно использует алгоритм Advanced Encryption Standard (AES) в режиме сцепления блоков (CBC) или в режиме подстроенной кодовой книги с...

Kubeshark — мониторинг и анализ Kubernetes

Wireshark - это хорошо известный инструмент для захвата пакетов, анализа и устранения неполадок. Он может перехватывать текущий сетевой трафик и анализировать его в режиме реального времени на микроскопическом уровне, а также считывать и обрабатывать сохраненные файлы захвата. Wireshark может...

Континент 4 Getting Started 2.0. Работа с пользователями

Приветствуем вас в четвертой статье цикла «Континент 4 NGFW Getting Started 2.0»! Сегодня мы с вами рассмотрим настройку портала аутентификации, создадим локального пользователя и добавим доменную группу. Читать далее...

Защищаем облако: открытые инструменты для обеспечения безопасности в контейнерах и не только

В блоге beeline cloud на хабре уже выходила подборка полезных ресурсов по DevOps и Kubernetes для джунов и прожжённых специалистов. Сегодня продолжим тему облачной безопасности и поговорим об открытых проектах для защиты cloud-инфраструктуры и приложений. В сегодняшнем списке — инструменты для...

LayerSlider WordPress CVE-2024-2879

WordPress - самый популярный CMS для создания сайтов. Поэтому появление уязвимостей в различных плагинах затрагивает множество пользователей по всему миру. Усугубляет общую картину и тот факт, что во многих плагинах отсутствует автоматическое обновление версий. Не исключением стал и плагин...

Континент 4 Getting Started 2.0. Контроль доступа

Если Вы рассматриваете Континент 4 NGFW как решение, на которое планируете мигрировать с иностранного решения, настоятельно рекомендуем ознакомиться с заключением к данной статье. Там вы найдете перечень полезных материалов. Все используемые виртуальные машины в данной статье вы можете увидеть в...

Подготовка к сертификациям CompTIA A+, Network+ и Security+

В этой статье делюсь личным опытом подготовки и успешной сдачи сертификационных экзаменов CompTIA A+, Network+ и Security+ с первой попытки. Материал будет полезен всем, кто планирует получить сертификаты CompTIA и начать карьеру в сфере IT и кибербезопасности. Читать далее...

Как получить лицензию ФСТЭК России. Опыт «Фланта»: процесс, сложности, советы

В России на разные виды деятельности нужны лицензии. Например, чтобы производить и продавать алкоголь и табачные изделия, требуется разрешение. Это касается и защиты конфиденциальной информации, разрешение на работу с которой выдает Федеральная служба по техническому и экспортному контролю (ФСТЭК...

Топ самых интересных CVE за март 2024 года

Всем привет! Подводим итоги марта топом самых интересных CVE. Гвоздём программы ушедшего месяца, конечно же, стал бэкдор в XZ Utils, наделавший шуму в Linux-сообществе. Десятку по CVSS также выбила уязвимость в Atlassian Bamboo Data Center и Server на внедрение SQL-кода. Оригинальной уязвимостью...

Сетевая форензика с помощью ZUI

В процессе расследования инцидентов в сетевой области традиционно применяют такие инструменты как Wireshark, Zeek, Suricata. Каждый из указанных инструментов обладает своими достоинствами и недостатками, соответственно было бы целесообразно использовать их в связке из единого интерфейса. Такую...

Путь медиаджедая

Привет, Хабр! Меня зовут Антон, работаю бизнес-аналитиком в компании GlowByte. Некоторое время назад я проводил любительские исследования инфополя и его влияния на человека, а теперь хочу поделиться своими наблюдениями. Если вы никогда не интересовались этой темой, то вот вам простая мысль для...

Как мы выследили новую APT-группу, которая похищает пароли и передает их телеграм-ботам

При отслеживании киберугроз мы, специалисты экспертного центра безопасности Positive Technologies, в очередной раз засекли ранее неизвестную APT-группу. Хакеры орудуют в России, Беларуси, Казахстане и Армении, а также в Средней Азии (Узбекистане, Кыргызстане и Таджикистане). По нашим данным, от их...