Анализ Telegram аккаунтов

Введение Снова приветствую дорогих читателей! Продолжаю цикл статей "ШХ" и сегодня нашим блюдом будет Telegram. В предыдущих статьях мы рассмотрели способы анализа аккаунтов целевого пользователя по его никнейму, после чего проводили разведку его аккаунта в социальной сети Вконтакте. Сейчас я...

BSIMM: с чего начинается AppSec в компании

Безопасная разработка является неотъемлемой частью непростого пути к безопасности приложений. И у всех руководителей и лидов R&D, кто задумывается о построении у себя AppSec, возникает вопрос — с чего же начать? А начать нужно с организации процессов: определить положение дел, понять, какие...

Б значит не Безумие, а Безопасность часть 3 — Последний элемент

Любое действие рождает противодействие — именно об этом хочется поговорить в рамках финальной статьи. На данном этапе уже не хочется рассказывать про то, как инфраструктура масштабировалась в дальнейшем, но хочется поделиться кейсом повышения безопасности одного из самых важных компонентов...

Не ок, Google: мошенники используют Looker Studio для фишинговых рассылок

Специалисты компании F.A.C.C.T. зафиксировали использование в России новой мошеннической схемы, позволяющей злоумышленникам отправлять фишинговые ссылки клиентам банков от имени популярного сервиса компании Google. Впервые об этой проблеме сообщили исследователи из компании Checkpoint в сентябре...

Самые горячие новости инфобеза за март 2024 года

Всем привет! Первый весенний месяц позади, так что подводим его итоги. В марте шуму наделал бэкдор в XZ Utils под Linux — он не успел добраться до стабильных релизов, но в перспективе мог стать инцидентом космических пропорций. В начале месяца Black Cat провернула экзит-скам, а натужные попытки...

Континент 4 Getting Started 2.0. Веб-фильтрация

Приветствуем всех читателей в пятой статье цикла «Континент 4 NGFW Getting Started 2.0». В предыдущей статье мы с вами рассмотрели настройку портала аутентификации, создали локального пользователя и добавили доменную группу. Также мы создали правило, работающее только с авторизованными...

Лучшее время для Яндекс BugBounty

Здравствуйте, дорогие хабровчане. Я давно уже хотел изучить результаты программы Яндекс BugBounty. Вот, наконец руки дошли. В этой простой и небольшой статье я рассмотрел доступные данные по ней, нашёл некоторые закономерности и вывел топ багхантеров. Если кому интересно, в каком квартале года...

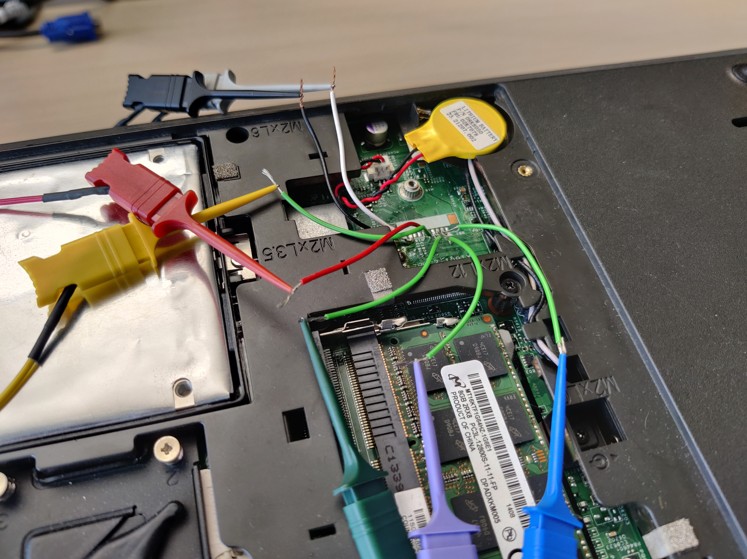

Расшифровка BitLocker — добыча ключа из микросхемы TPM

Подключение сниффера к модулю TPM по шине LPC Полнодисковое шифрование BitLocker в ОС Windows считается довольно надёжным способом сохранения данных. По умолчанию оно использует алгоритм Advanced Encryption Standard (AES) в режиме сцепления блоков (CBC) или в режиме подстроенной кодовой книги с...

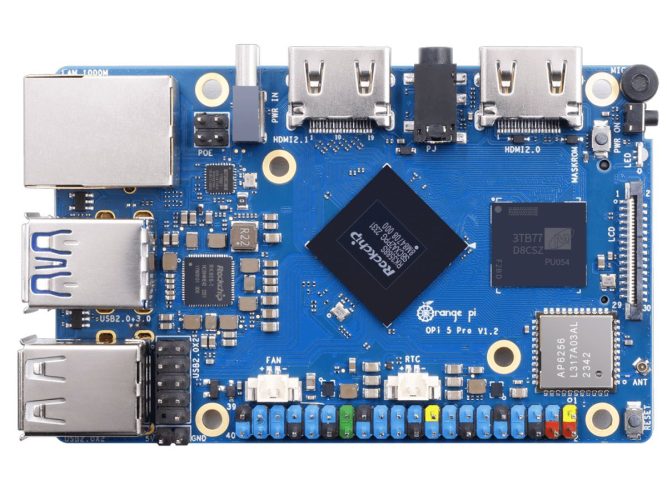

Одноплатники середины весны 2024 года: 5 моделей для решения разных задач

С момента выхода первой «малинки» разные производители выпустили, наверное, уже несколько тысяч моделей одноплатных компьютеров. И этот поток не убывает. В сегодняшней подборке — пять понравившихся мне моделей, на которые рекомендую обратить внимание. Все самое интересное под катом. Читать дальше →...

Kubeshark — мониторинг и анализ Kubernetes

Wireshark - это хорошо известный инструмент для захвата пакетов, анализа и устранения неполадок. Он может перехватывать текущий сетевой трафик и анализировать его в режиме реального времени на микроскопическом уровне, а также считывать и обрабатывать сохраненные файлы захвата. Wireshark может...

Континент 4 Getting Started 2.0. Работа с пользователями

Приветствуем вас в четвертой статье цикла «Континент 4 NGFW Getting Started 2.0»! Сегодня мы с вами рассмотрим настройку портала аутентификации, создадим локального пользователя и добавим доменную группу. Читать далее...

Защищаем облако: открытые инструменты для обеспечения безопасности в контейнерах и не только

В блоге beeline cloud на хабре уже выходила подборка полезных ресурсов по DevOps и Kubernetes для джунов и прожжённых специалистов. Сегодня продолжим тему облачной безопасности и поговорим об открытых проектах для защиты cloud-инфраструктуры и приложений. В сегодняшнем списке — инструменты для...

LayerSlider WordPress CVE-2024-2879

WordPress - самый популярный CMS для создания сайтов. Поэтому появление уязвимостей в различных плагинах затрагивает множество пользователей по всему миру. Усугубляет общую картину и тот факт, что во многих плагинах отсутствует автоматическое обновление версий. Не исключением стал и плагин...

Для дома и офиса: 5 моделей мини-ПК, позволяющих решать разные задачи

Производители электронных устройств продолжают выпускать все новые и новые модели. Миниатюрные ПК — вовсе не исключение. Кажется, что это разнообразие просто бесконечно. В подборке — модели, которые привлекли мое внимание по какой-либо причине. Например, производительность, необычный корпус или...

Континент 4 Getting Started 2.0. Контроль доступа

Если Вы рассматриваете Континент 4 NGFW как решение, на которое планируете мигрировать с иностранного решения, настоятельно рекомендуем ознакомиться с заключением к данной статье. Там вы найдете перечень полезных материалов. Все используемые виртуальные машины в данной статье вы можете увидеть в...

Калибровка магнитометра с помощью обобщённого фильтра Калмана

В настоящее время широко доступны датчики на основе магнитометров. Они позволяют легко получить направление на магнитный север (если, конечно, вы учтёте магнитное склонение в вашей местности). Это может быть полезно для определения ориентации оси рысканья/курса беспилотных аппаратов. Одна из...

Самодельная механическая клавиатура с трекболом на базе DactylManuform

Почти короткий гайд по проектированию и сборке самодельной клавиатуры на базе Dactyl Manuform. Обзор существующих решений, доступных к реализации. Читать далее...

Подготовка к сертификациям CompTIA A+, Network+ и Security+

В этой статье делюсь личным опытом подготовки и успешной сдачи сертификационных экзаменов CompTIA A+, Network+ и Security+ с первой попытки. Материал будет полезен всем, кто планирует получить сертификаты CompTIA и начать карьеру в сфере IT и кибербезопасности. Читать далее...