[Из песочницы] Введение в архитектуру безопасности 5G: NFV, ключи и 2 аутентификации

Очевидно, браться за разработку нового стандарта связи, не думая о механизмах обеспечения безопасности, — дело необычайно сомнительное и бесполезное. Архитектура безопасности 5G — совокупность механизмов и процедур безопасности, реализованных в сетях 5-го поколения и охватывающих все компоненты...

Явка провалена: выводим AgentTesla на чистую воду. Часть 3

Этой статьей мы завершаем цикл публикаций, посвященных анализу вредоносного программного обеспечения. В первой части мы провели детальный анализ зараженного файла, который получила по почте одна европейская компания, и обнаружили там шпионскую программу AgentTesla. Во второй части описали...

И снова о защите виртуальных инфраструктур

В этом посте мы постараемся вывести наших читателей из распространённых заблуждений относительно безопасности виртуальных серверов и рассказать, как надо правильно защищать свои арендованные облака на исходе 2019 года. Статья рассчитана в основном на наших новых и потенциальных клиентов, конкретнее...

PoE камера по проводу на 250 метров — это возможно

Свой дом позволяет провести массу экспериментов и опытным путем добиться интересных результатов: например, я снизил потребление электроэнергии за счет солнечной электростанции, снизил количество грибников вокруг дома, благодаря установленным камерам видеонаблюдения, и испытал массу техники и...

1.Elastic stack: анализ security логов. Введение

В связи окончанием продаж в России системы логирования и аналитики Splunk, возник вопрос, чем это решение можно заменить? Потратив время на ознакомление с разными решениями, я остановился на решении для настоящего мужика — «ELK stack». Эта система требует времени на ее настройку, но в результате...

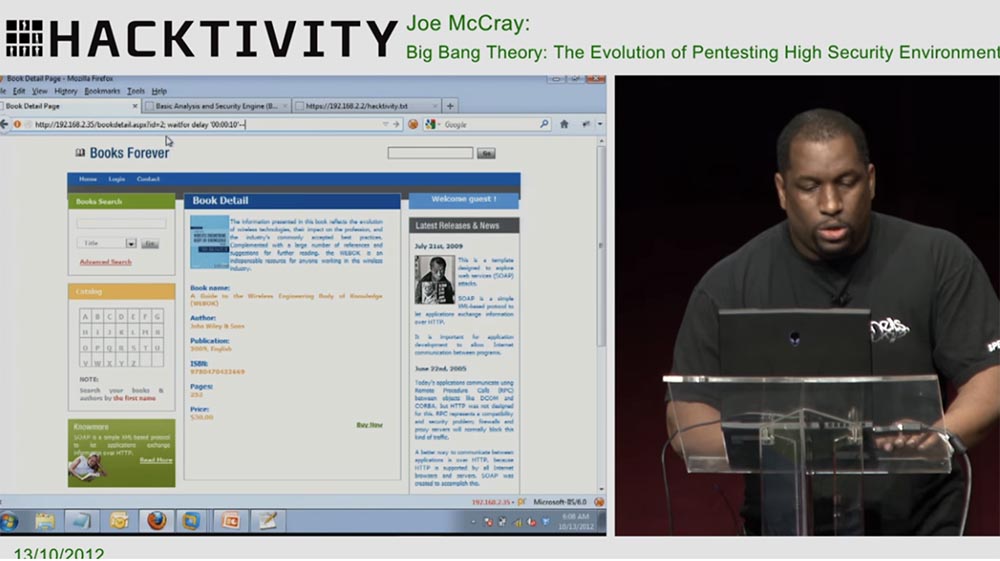

[Перевод] Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 2

Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 1 Сейчас мы попробуем другой способ внедрения SQL. Посмотрим, будет ли база данных продолжать отбрасывать сообщения об ошибках. Этот метод называется «ожидание задержки», а сама...

[Перевод] Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 1

Приветствую всех, как поживаете? Надеюсь, у вас все хорошо, тогда слушайте. Послушайте про то, что всегда случается со мной, когда я уезжаю из Америки и приезжаю в Азию или Европу, во все эти другие страны. Я начинаю выступать, я стою на сцене и начинаю говорить с людьми, я говорю им… как бы это...

Особенности строительства национальных дата-центров, Михалыч

Проводим измерения для прохождения сертификации по Tier 3 в дата-центре в Стамбуле. И нет, на фото не я. Я руковожу проектами создания ЦОДов в России и за рубежом. И хочу рассказать о том, как в последние годы российские ЦОДы приобретают свой особый стиль проектирования. И я не про истории вроде...

Явка провалена: выводим AgentTesla на чистую воду. Часть 2

Мы продолжаем серию статей, посвященных анализу вредоносного программного обеспечения. В первой части мы рассказывали, как Илья Померанцев, специалист по анализу вредоносного кода CERT Group-IB, провел детальный анализ файла, полученного по почте одной из европейских компаний, и обнаружил там...

Явка провалена: выводим AgentTesla на чистую воду. Часть 1

Недавно в Group-IB обратилась европейская компания-производитель электромонтажного оборудования — ее сотрудник получил по почте подозрительное письмо с вредоносным вложением. Илья Померанцев, специалист по анализу вредоносного кода CERT Group-IB, провел детальный анализ этого файла, обнаружил там...

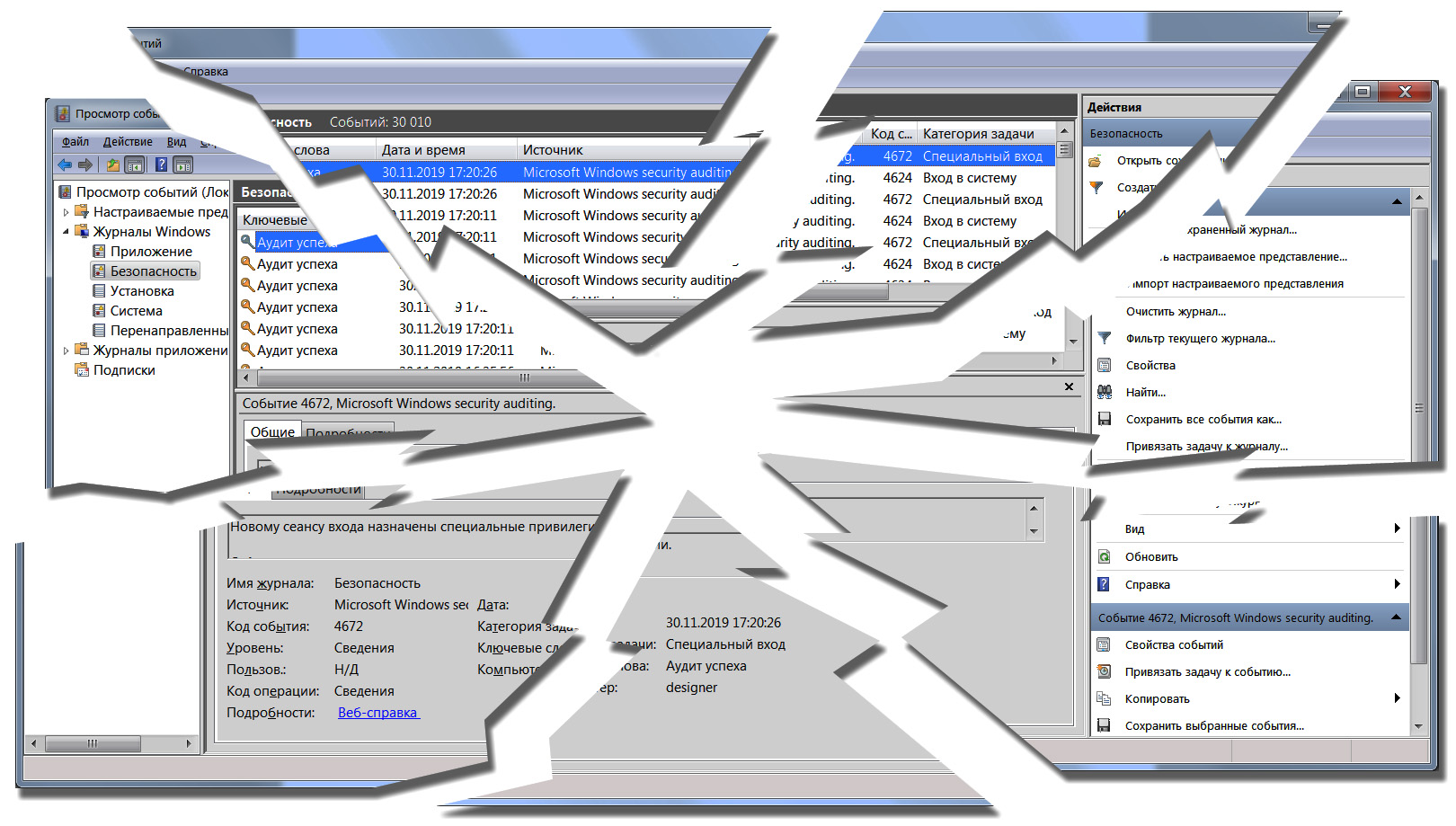

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из...

Кейлоггер с сюрпризом: анализ клавиатурного шпиона и деанон его разработчика

В последние годы мобильные трояны активно вытесняют трояны для персональных компьютеров, поэтому появление новых вредоносных программ под старые добрые «тачки» и их активное использование киберпреступниками, хотя и неприятное, но все-таки событие. Недавно центр круглосуточного реагирования на...

Red Hat OpenShift 4.2 предлагает разработчикам улучшенный и расширенный инструментарий

В октябре 2019 года вышел OpenShift 4.2, вся суть которого продолжает курс на автоматизацию и оптимизацию работы с облачной средой. Напомним, что в мае 2019 года мы представили Red Hat OpenShift 4 – следующее поколение нашей Kubernetes-платформы, которую мы переработали с целью упрощения управления...

[Перевод] Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 3

Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 1 Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 2 Они зашли так далеко, что стали обсуждать возможность привлечения водителей UPS к очной...

Снифферы, которые смогли: как семейство FakeSecurity заразило онлайн-магазины

В декабре 2018 года, специалисты Group-IB обнаружили новое семейство снифферов, получившее название FakeSecurity. Их использовала одна преступная группа, заражавшая сайты под управлением CMS Magento. Анализ показал, что в недавней кампании злоумышленники провели атаку с использованием вредоносного...

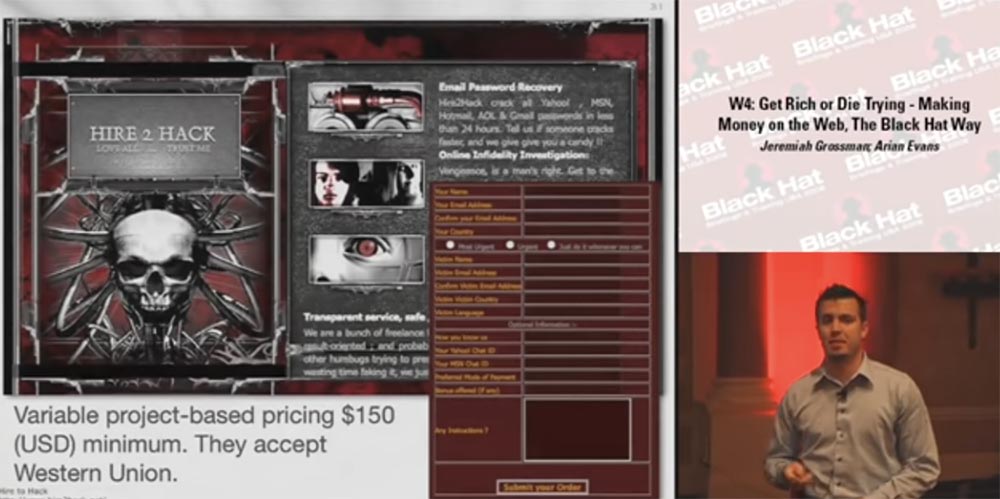

[Перевод] Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 2

Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 1 Существует сайт под названием Hire2Hack, который тоже принимает заявки на «восстановление» паролей. Здесь стоимость услуги начинается от $150. Я не знаю об остальном, но вы должны предоставить...

[Перевод] Конференция BLACK HAT USA. Разбогатеть или умереть: зарабатываем в Интернете методами Black Hat. Часть 1

Ведущий: леди и джентльмены, это выступление очень забавное и очень интересное, сегодня мы собираемся поговорить о реальных вещах, которые наблюдаются в интернете. Этот разговор немного отличается от тех, к которым мы привыкли на конференциях Black Hat, потому что мы собираемся поговорить о том,...

Информационная безопасность ЦОД

О том, какие меры принимаются для обеспечения информационной безопасности (ИБ), вы читали не один раз. Любой уважающий себя айтишник с лёгкостью назовёт 5-10 правил ИБ. Cloud4Y же предлагает поговорить про информационную безопасность дата-центров. Читать дальше →...