[Перевод] Безопасность памяти меня не волнует

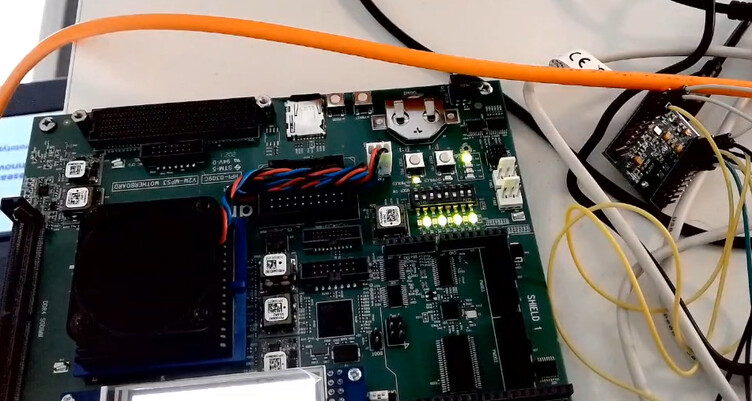

Фото с сайта платформы CHERIoT, проекта Microsoft по решению проблем с доступом к памяти IoT-устройств на аппаратном уровне Такое заявление может показаться странным для тех, кто более десяти лет работает над обеспечением безопасности памяти на аппаратном уровне, так что я его поясню. Безопасность...

[Перевод] Как я случайно превратила свой сокращатель ссылок в приманку для мошенников

Пару месяцев назад я запустила сервис y.gy, навороченный сокращатель URL. Вызвано это было личной нуждой: в другом моём проекте, getwaitlist.com, используется множество реферальных ссылок, а доступные сервисы сокращения url не внушали мне доверия. В итоге я решила создать собственный инструмент,...

[Перевод] Ладья на XSS: как я хакнул chess.com детским эксплойтом

Шахматы – это одно из многих моих хобби, за которыми я провожу свободное время, когда не ковыряюсь с какой-нибудь электроникой. При этом играю я так себе, и когда мне изрядно надоело проигрывать, я решил заняться тем, что у меня получается гораздо лучше… хакнуть систему! В этой статье я расскажу о...

[Перевод] Освобождение робота-пылесоса, который стал моим другом

Немного доп. оборудования, несколько команд Linux и вуаля! Пылесос свободен! Фото Cath Virginia / The Verge В целом роботы-пылесосы мне нравятся. Для меня это эдакий небольшой друг, который чистит за меня пол. Просто фантастика. Но, к сожалению, есть одна проблема — я им не доверяю. Эти девайсы...

[Перевод] Как зловредные приложения могут скрывать работу с буфером обмена в Android 14

Вы когда-нибудь копировали в буфер обмена уязвимую информацию, например, пароли, номера кредитных карт, сообщения или личные данные? Если да, эти данные могут оставаться в буфере устройства достаточно длительное время. Доверяете ли вы буферу обмена и приложениям, получающим доступ к этим данным? В...

[Перевод] Самые крупные DDoS-атаки нулевого дня на HTTP/2

В августе и сентябре злоумышленники развернули крупнейшие распределённые DDoS-атаки в истории интернета, эксплуатирующие известную уязвимость в ключевом техническом протоколе. В отличие от других серьёзных атак нулевого дня последних лет – например, Heartbleed или log4j – которые вызвали хаос...

[Перевод] Возможные векторы кибератак на новые французские цифровые удостоверения личности

Больше года назад меня пригласили в закрытую программу баг-баунти с необычной мишенью для исследования: France Identité — новым французским цифровым ID. Сама по себе программа меня разочаровала, я бы сказал, что, вероятно, она не стоила моих усилий; впрочем, мне выплатили награду за несколько...

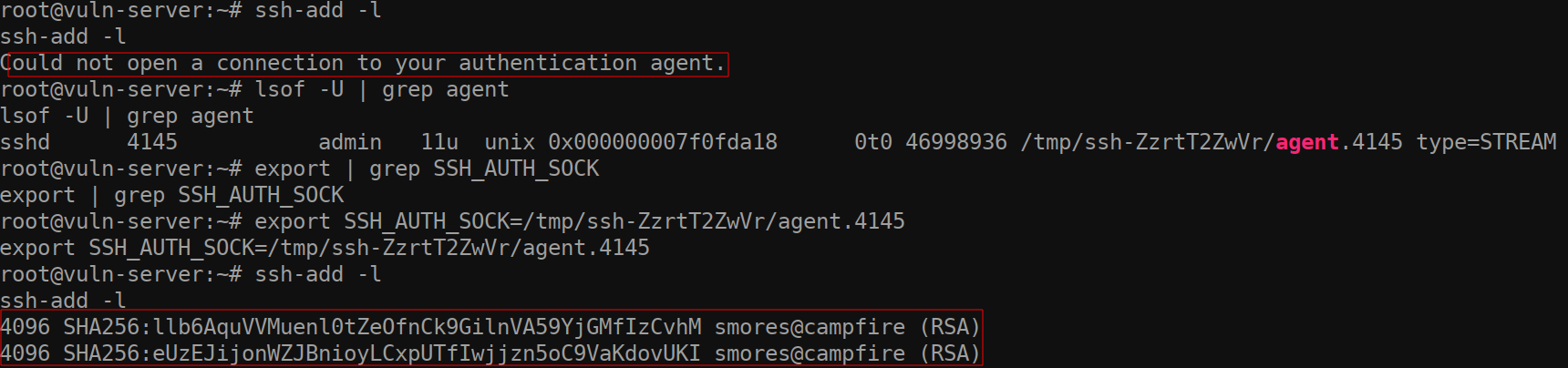

[Перевод] Простой способ компрометации приватных ключей при помощи SSH-Agent

Введение Однажды я просматривал видео из закладок и решил запустить AASLR: Leveraging SSH Keys for Lateral Movement Хэла Померанца. Примерно на середине видео я захотел начать заново и открыл заметки, чтобы документировать полученную информацию, потому что это был очень интересный материал,...

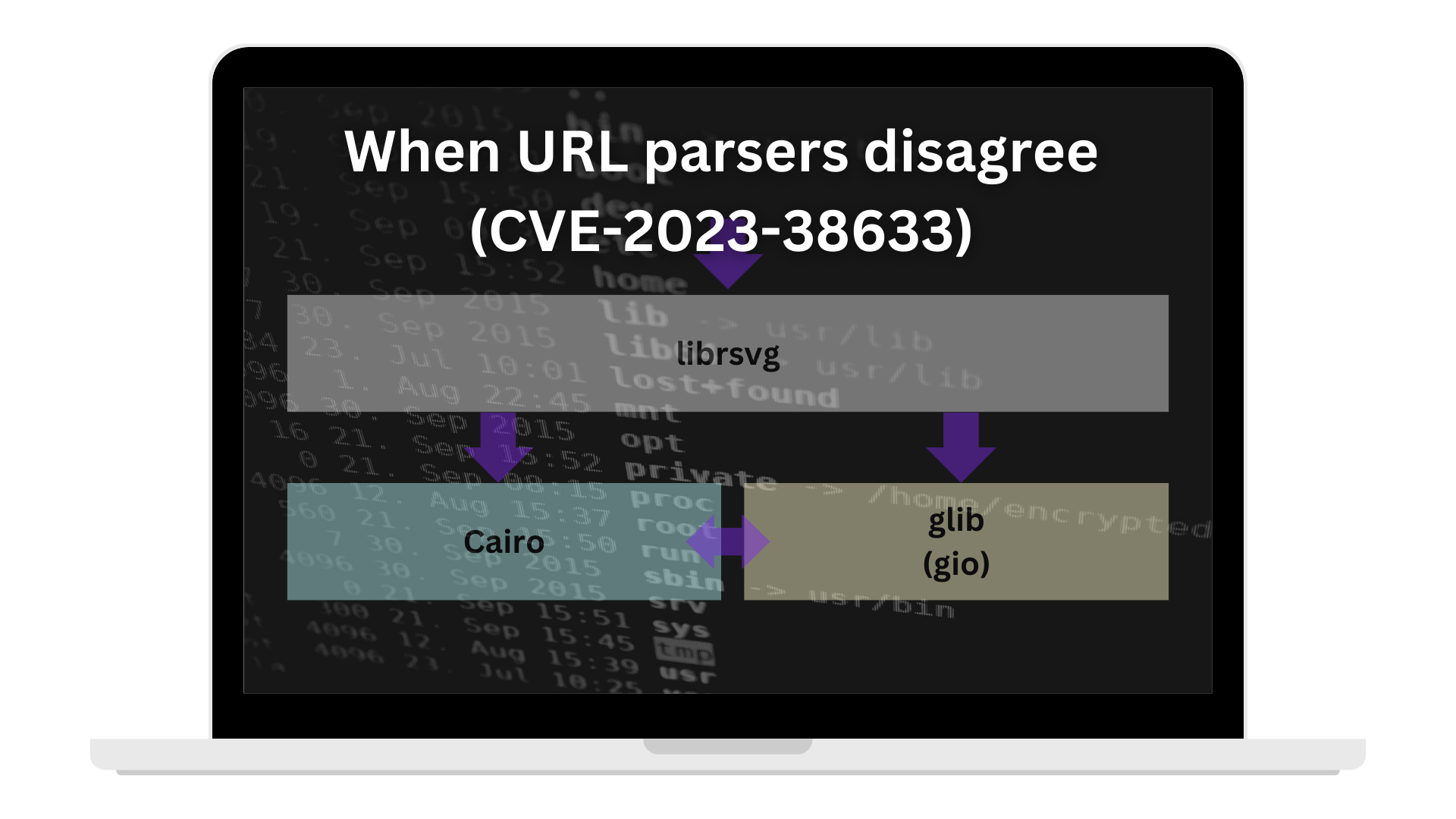

[Перевод] Когда парсеры URL-адресов расходятся (CVE-2023-38633)

Обнаружение и разбор уязвимости CVE-2023-38633 в librsvg, заключающейся в ситуации, когда две реализации URL-парсера (Rust и Glib) расходятся в парсинге схемы файла, создавая уязвимость к атаке обхода каталога. Читать дальше →...

[Перевод] Взлом EPP-серверов для перехвата управления доменными зонами

В течение нескольких последних десятилетий интернет выстраивался на основе спецификаций и протоколов, которые со временем нередко забывались. Проводимые нами исследования зачастую акцентировались на наиболее часто атакуемых целях (подробнее в статье Web Hackers vs. The Auto Industry), а в течение...

[Перевод] Учимся заново печатать вслепую на раздельной клавиатуре

Недавно я купил раздельную клавиатуру Kinesis Advantage 360, потому что заранее хочу позаботиться о здоровье своих запястий и нервов. Я запросто могу тратить по шестьдесят с лишним часов в неделю на игры, кодинг, работу и написание статей за клавиатурой, поэтому боль в запястьях мне знакома....

[Перевод] Концепции атаки на конфиденциальность через устройства Apple

В этой статье мы исследуем потенциальные уязвимости конфиденциальности в устройствах Apple. В первой части мы расскажем о методике определения региона Apple ID без разрешений при помощи Smart App Banners, а во второй объясним, как можно реализовать утечку реального имени пользователя macOS через...

[Перевод] Как работает хэширование

Если вы программист, то пользуетесь хэш-функциями каждый день. Они применяются в базах данных для оптимизации запросов, в структурах данных для ускорения работы, в безопасности для защиты данных. Почти каждое ваше взаимодействие с технологией тем или иным образом включает в себя хэш-функции....

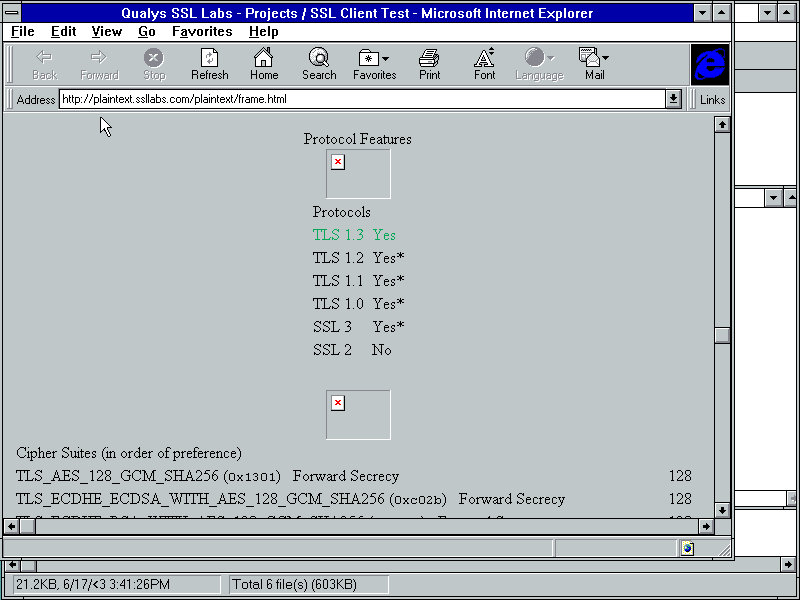

[Перевод] Современный TLS/SSL в Windows 3.11

В последнее время происходит ренессанс новых программ для ретро-компьютеров — для них пишут клиенты Slack, клоны Wordle, клиенты Mastodon. Однако большинству этих программ при подключении к Интернету требуется запущенный на современном компьютере прокси для работы с SSL/TLS, которых требуют сегодня...

[Перевод] Тестируем заявленные супервозможности нового защищённого мессенджера

Как я случайно взломал «несуществующую» базу данных и нашёл все приватные ключи в мессенджере с «эталонным» уровнем шифрования. Рассказ о подробном анализе Converso и развенчивании смелых заявлений разработчиков о том, что их продукт не собирает пользовательские данные, не отслеживает метаданные,...

[Перевод] FET: замышляем новую шалость

В прошлый раз мы разобрали основы полевых транзисторов, поговорили об их нюансах и возможных подвохах. Но на основах здесь дело не заканчивается, поэтому давайте разберём реальные случаи применения этих транзисторов во всём их разнообразии! Я хочу показать вам несколько крутых схем, где дружелюбные...

[Перевод] Почему работать с OAuth сложно даже сегодня?

OAuth — это стандартный протокол. Ведь так? И для OAuth 2.0 есть клиентские библиотеки практически на всех языках программирования, которые можно представить. Вероятно, вы подумаете, что имея клиентскую библиотеку, можно реализовать OAuth для любого API буквально за десять минут. Или хотя бы за...

[Перевод] FET: (F)дружелюбный (E)эффективный (T)транзистор

Работая со схемой, управляющей приличной силой тока, вы зачастую сталкиваетесь с полевыми транзисторами (FET, Field-Effect Transistor). Независимо от того, хотите ли вы управлять парой мощных светодиодов, двигателем или включать/отключать USB-устройство, в схеме обычно присутствует полевой...

Назад