Биометрия для готовой еды: 8 причин провала

Я Саша и я работаю аналитиком домена «Развивающиеся бизнесы» в X5 Tech. В этой статье на реальном примере я расскажу о проекте, который мы запускали в одном из наших бизнесов – на Фабрике готовой еды (бизнес-единица “X5 Еда”). Запускали, запускали – да не выпустили. Но уроков при этом извлекли...

IoT и его криптонит

В одной из предыдущих статей я уже затрагивал тему IoT. В этой статье речь тоже пойдёт об этой концепции. При этом топик опять же затрагивает вопросы безопасности, но в более широком смысле. В общем «интернет вещей» можно представить в виде гетерогенной сети физических устройств, связанных между...

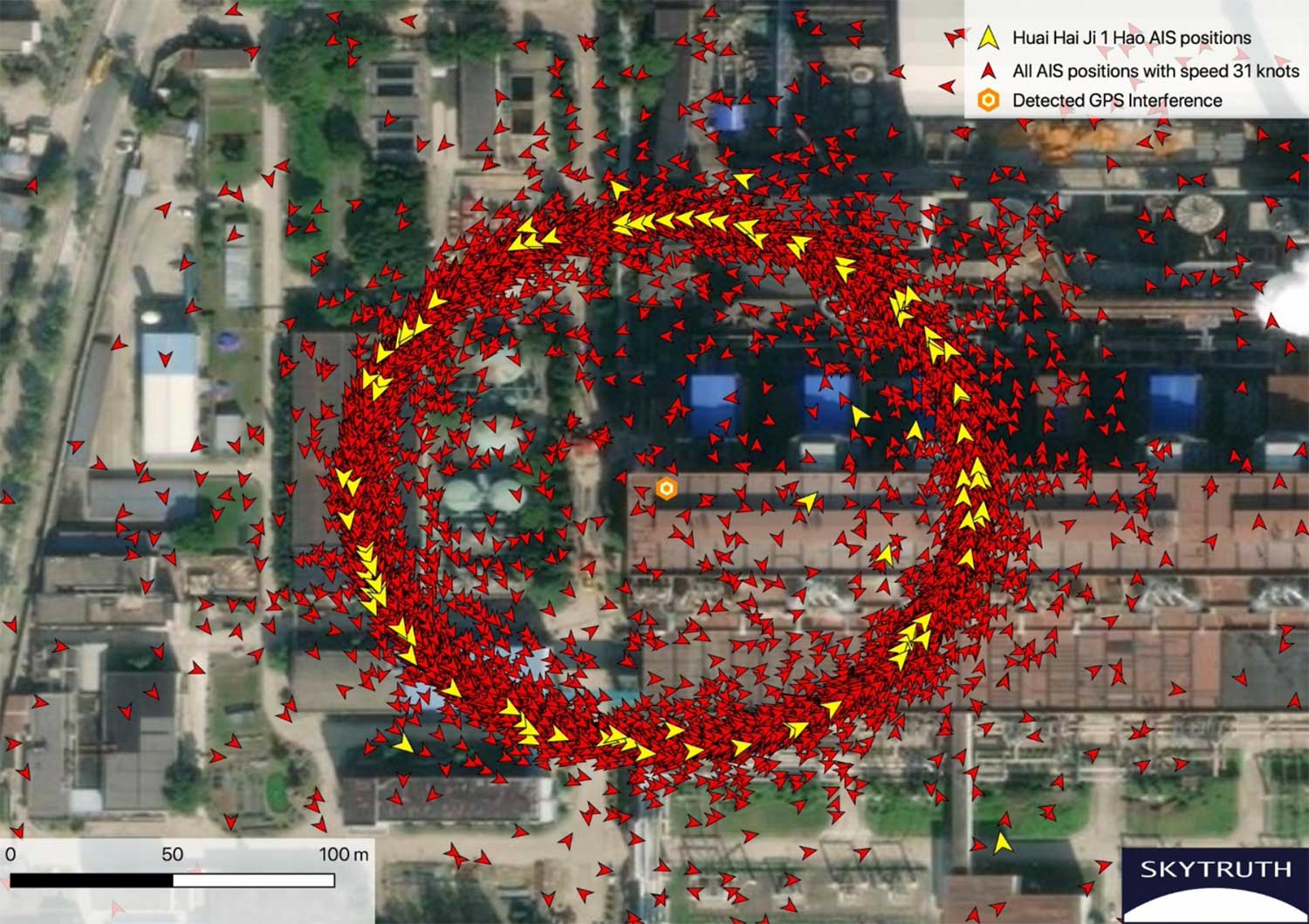

Громкие и забавные случаи GPS-спуфинга с 2013 по 2022

Спуфинг используется для чтобы замести следы о поставках санкционной иранской нефти. Спутниковые системы навигации (ГНСС) предоставляют пространственные координаты и точное время. Подделку координат довольно просто увидеть глазами, а вот подделку временного сигнала обнаружить непросто, если у вас...

Спуфинг подкрался незаметно, хоть виден был издалека

Спутниковые системы навигации (ГНСС) решают две задачи — определение пространственных координат и синхронизация времени. И не очевидно, какая из них является более важной. Если подделку координат можно обнаружить своими глазами, то подделку времени, не имея собственных атомных часов, заметить...

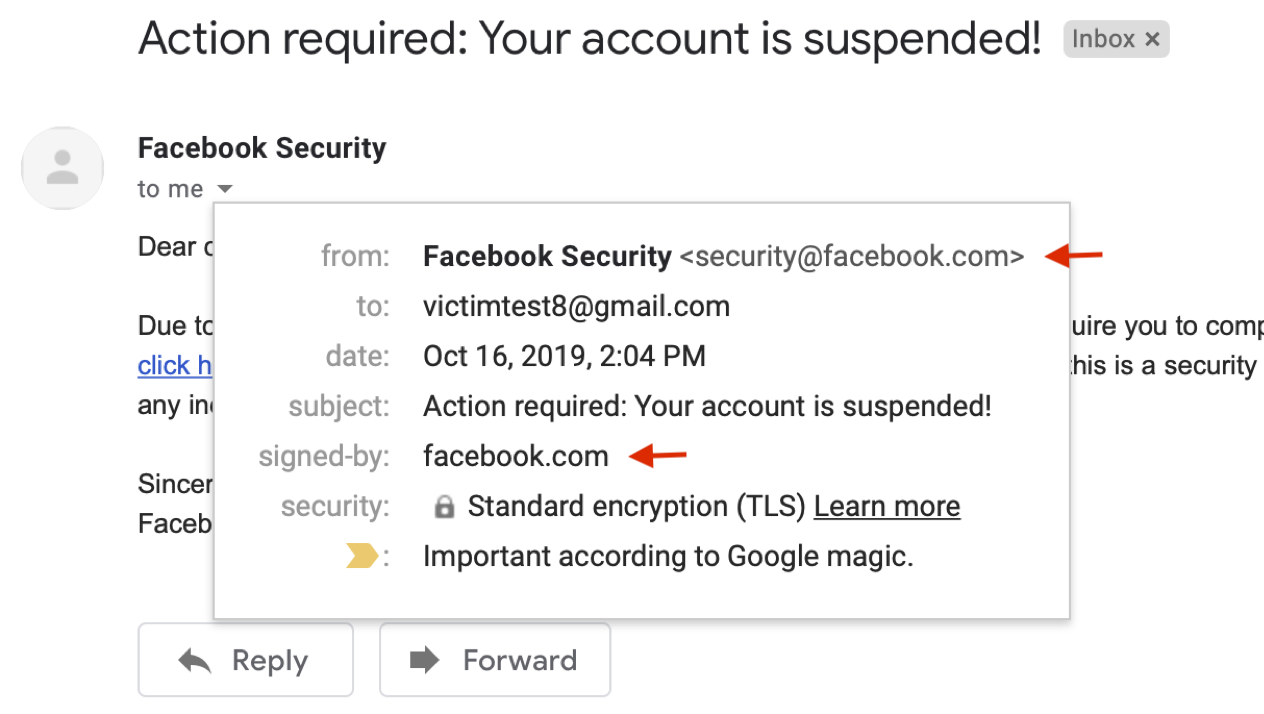

Защита почтового адреса от подделки. Почему SPF, DKIM и DMARC не работают

Пример спуфинга в Gmail: мошенник подделал обратный адрес facebook.com, демо Многие не знают, насколько легко подделать обратный адрес электронного письма. То есть отправить письмо с чужого адреса или с произвольного домена. Спамеры, фишеры и прочие мошенники постоянно обходят защиту SPF, DKIM и...

[Перевод] Почему спуфинг устройств сегодня становится практически невозможным

Если вы смотрели фильм Квентина Тарантино «Бесславные ублюдки», то, вероятно, помните, сцену в баре, когда замаскированный британский шпион выдаёт себя бессознательным жестом. Хотя он одет в нацистскую униформу и хорошо говорит на немецком, его выдаёт мелкая деталь: его пальцы. При заказе ещё трёх...

[Перевод] Как хакеры подменяют DNS-запросы с помощью «отравления» кэша

Подмена сервера доменных имен (DNS) — это кибератака, с помощью которой злоумышленник направляет трафик жертвы на вредоносный сайт (вместо легитимного IP-адреса). Злоумышленники используют метод «отравления» кэша DNS для перехвата интернет-трафика и кражи учетных данных или конфиденциальной...

Альтернатива электронной почте для 21 века

Специализированный мини-компьютер IMP соединял между собой участников сети ARPANET в 1969 году, прообраз современных маршрутизаторов и символ древности SMTP. Фото: Fred Prouser / Reuters Электронная почта — очень старая технология. Протокол Simple Mail Transfer Protocol (SMTP) впервые описан в RFC...

[Перевод] Man-in-the-Middle: советы по обнаружению и предотвращению

Атака «человек посередине» (Man-in-the-Middle) — это форма кибератаки, при которой для перехвата данных используются методы, позволяющие внедриться в существующее подключение или процесс связи. Злоумышленник может быть пассивным слушателем в вашем разговоре, незаметно крадущим какие-то сведения,...

[Перевод] Как работает атака TCP Reset

Атака TCP reset выполняется при помощи одного пакета данных размером не более нескольких байт. Подменённый спуфингом TCP-сегмент, созданный и переданный атакующим, хитростью заставляет двух жертв завершить TCP-соединение, прервав между ними связь, которая могла быть критически важной. Эта атака...