[Перевод] AASIST: Аудио защита с использованием сети с интегрированным спектро-временным графом внимания

Артефакты, которые отличают подделку от реальных данных, могут находиться в спектральной или временной областях. Их надежное обнаружение обычно зависит от ансамбля сложных систем, где каждая подсистема настроена на определенные артефакты. Мы стремимся разработать единую, эффективную систему,...

[Перевод] TLS 1.2 (протокол безопасности транспортного уровня версии 1.2) (RFC 5246) (Часть 3.2)

В материале приводится продолжение перевода на русский язык стандарта IETF - RFC 5246, описывающего работу протокола безопасности транспортного уровня TLS версии 1.2. Данная часть перевода охватывает вторую половину описания работы рукопожатия TLS версии 1.2, а также завершает перевод основной...

Blue (Голубой) Midnight Wish — еще один алгоритм хэширования (для ценителей)

Привет всем хабровчанам и просто заглянувшим! Поддавшись осенне-зимнему тренду на Хабре на (около)криптографические статьи, я решил поддержать оный, потому что чем больше годной информации на русском, тем лучше-ж, да..? Итак, сегодня я хочу рассказать вам о Blue Midnight Wish (BMW, да-да, может...

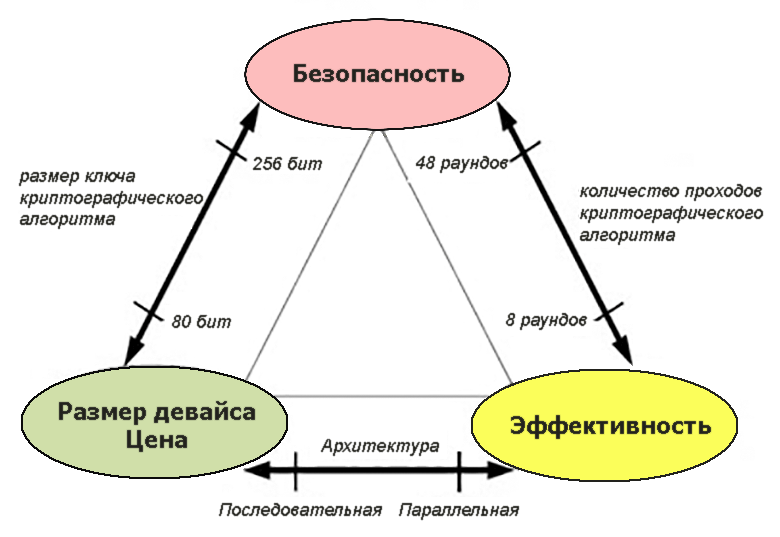

Легковесная криптография: близится финал, осталось 10 кандидатов. Шифры АНБ вне конкурса

Легковесная криптография — искусство компромисса. Как в анекдоте, где из трёх вариантов нужно выбрать любые два Вся бытовая техника в последнее время становится «умной», оснащается сенсорами, обменивается данными с окружающими устройствами, а иногда и выходит в интернет. Чтобы обеспечить...

Закат эпохи алгоритма MD5?

Почему алгоритм хеширования MD5 постепенно выходит из использования? Разберёмся в его работе и поймём, что же нужно солить. Читать про MD5...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246) (Часть 3.1)

В статье приводится продолжение перевода на русский язык стандарта IETF - RFC 5246, описывающего работу протокола безопасности транспортного уровня TLS версии 1.2. Данная часть перевода охватывает первую половину описания работы протокола рукопожатия TLS 1.2. Читать далее...

Цифровой водяной знак на основе дискретного Wavelet-преобразовании

Цифровой водяной знак на основе дискретного Wavelet-преобразовании. Читать далее...

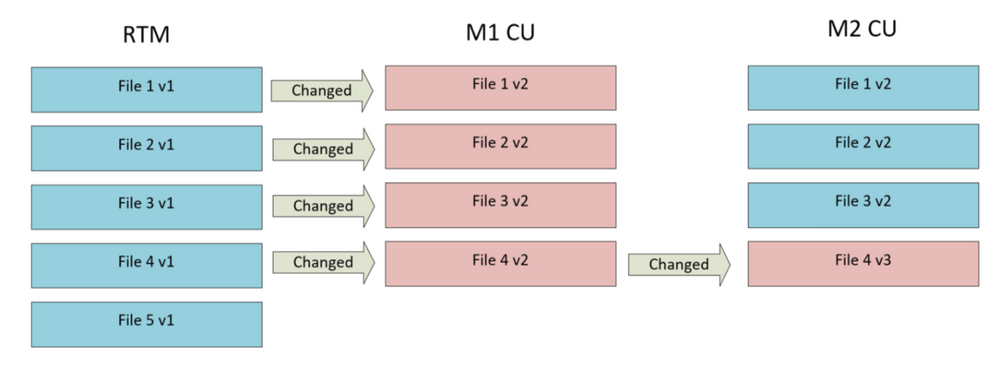

[Перевод] Как Windows 11 уменьшила размер кумулятивных обновлений на 40%

Раз в месяц Microsoft выпускает кумулятивное обновление Windows, которое включают в себя все предыдущие. То есть для приведения системы в актуальное состояние требуется установка единственного апдейта. Учитывая огромное количество исправлений в Windows, кумулятивное обновление без оптимизации может...

Шифры замены

В предыдущей статье были рассмотрены простые шифры, использующие алфавиты естественных языков (ЕЯ). Автоматическая обработка сообщений в компьютерных и сетях связи предусматривает использование искусственных языков (ИЯ), что более эффективно во многих отношениях. Ранее описывалась классификация...

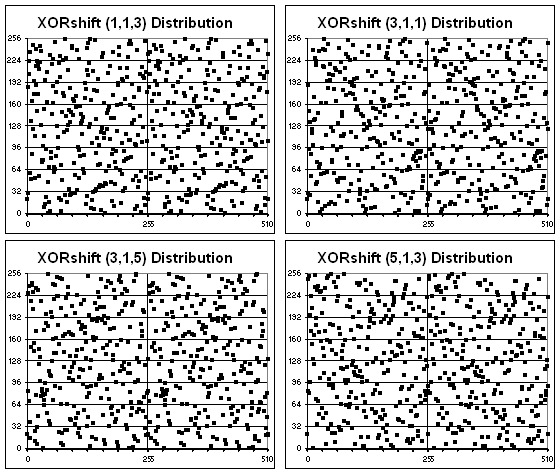

Взлом ГПСЧ с помощью машинного обучения

Выдача XORShift кажется случайной Исследователь Мостафа Хассан (Mostafa Hassan) сумел взломать два генератора псведослучайных чисел (ГПСЧ) с помощью машинного обучения. Обученная двуслойная нейросеть предсказала выдачу генератора xorshift128 с точностью 100%. Во второй части своей работы Мостафа...

Шифры замены и табличного гаммирования

В данной работе рассматриваются шифры замены и табличного гаммирования. Читателю предлагается решить несколько задач из области защиты информации. Допустим, что устройства читателя подвергаются атаке со стороны неизвестного хакера. Нарушитель, хакер, злоумышленник не ограничивается выводом из строя...

[Перевод] Заметки по выбору шифров для TLS 1.3

После дискуссии с коллегами о TLS 1.3 в целом и прикладном использовании идущих в комплекте с ним шифров я решил кратко изложить основы, которые не худо было бы знать любому разработчику. Мне хотелось бы показать, на какую нишу направлен каждый из пяти шифров и как конкретно применяются...

Распознавание печатей: нейронные сети против SIFT, и причем тут Госуслуги

Привет, Хабр! Сегодня мы расскажем, как делали в нашей группе анализа данных прототип для уже успешно работающего внутри DLP-системы Solar Dozor движка детектирования графических объектов на изображениях. Покажем это на примере одного его представителя - оттисков печатей на изображениях документов....

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246) (Часть 2)

Данный перевод является второй частью перевода протокола безопасности транспортного уровня (TLS) версии 1.2 (RFC 5246). Первая часть перевода находится здесь. Вторая часть перевода содержит описание протокола записи TLS. Читать далее...

Инфекционная угроза населению планеты сегодня и завтра

В теории безопасности атакой на объект называют реализацию потенциальной угрозы. Такая реализация преобразует угрозу из потенциальной в действующую реально и проявляется (начинает действовать) как возмущающий (наносящий ущерб) фактор. Для реализации угрозы должны быть созданы необходимые и...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246)

На настоящий момент (август 2021 года) автором данного перевода не было найдено хоть сколько-нибудь приемлемого перевода стандарта протокола TLS версии 1.2 на русский язык. Единственный найденный перевод находится сайте protocols.ru и, во-первых, доступен только в кэше поисковика, а во-вторых, при...

Двойственная задача линейного программирования

Обычно с ЗЛП связана другая линейная задача, называемая двойственной. Обе эти задачи можно считать двойственными одну по отношению к другой, считать равносильными. Первая задача называется обычно исходной, или прямой. Переменные, используемые в двойственной задаче называются двойственными или...

Cимплексный метод решения ЗЛП. Пример

Хорошей иллюстрацией теоретических положений любого метода является числовой пример с подробным изложением каждого шага алгоритма и комментариями к нему. Читать далее...