Домен-фронтинг на базе TLS 1.3. Часть 2

Введение В первой части статьи мы дали краткое описание механизма encrypted SNI (eSNI). Показали каким образом на его основе можно уклоняться от детектирования современными DPI-системами (на примере билайновского DPI и запрещенного РКН рутрекера), а также исследовали новый вариант домен-фронтинга...

1. Анализ зловредов с помощью форензики Check Point. SandBlast Network

Добро пожаловать на новый цикл статей, на этот раз по теме расследования инцидентов, а именно — анализу зловредов с помощью форензики Check Point. Ранее мы публиковали несколько видео уроков по работе в Smart Event, но на этот раз мы рассмотрим отчеты форензики по конкретным событиям в разных...

Больше чем антиспам: как выжать максимум из Security Email Gateway

Пока большой Enterprise выстраивает эшелонированные редуты от потенциальных внутренних злоумышленников и хакеров, для компаний попроще головной болью остаются фишинговые и спам-рассылки. Если бы Марти Макфлай знал, что в 2015 году (а уж тем более в 2020) люди не то что не изобретут ховерборды, но...

[Перевод] Функционал современных систем защиты приложений (WAF) должен быть гораздо шире списка уязвимостей из OWASP Топ 10

Ретроспектива Масштаб, состав и структура киберугроз для приложений быстро эволюционируют. Долгие годы пользователи получали доступ к веб-приложениям через интернет с помощью популярных веб-браузеров. В каждый момент времени было необходимо поддерживать 2-5 веб-браузеров, и набор стандартов...

Не используйте бесплатные MTProxy и другие виды халявных прокси…

… иначе Ваш девайс может стать нодой ботнет сети для DDoS'a. Несколько дней назад появилась новость на Habr и других ресурсах о том, что сервера MTProxy атаковали иранского облачного провайдера Arvan Cloud. С одной стороны новость не совсем соответствует действительности. Но с другой стороны...

[Из песочницы] Как оценивать и сравнивать устройства шифрования для сетей Ethernet

Этот обзор (или, если хотите, руководство для сравнения) я написал, когда мне поручили сравнить между собой несколько устройств разных вендоров. К тому же эти устройства принадлежали к разным классам. Пришлось разбираться в архитектуре и характеристиках всех этих устройств и составлять «систему...

Бойтесь уязвимостей, воркэраунды приносящих. Часть 1: FragmentSmack/SegmentSmack

Всем привет! Меня зовут Дмитрий Самсонов, я работаю ведущим системным администратором в «Одноклассниках». У нас более 7 тыс. физических серверов, 11 тыс. контейнеров в нашем облаке и 200 приложений, которые в различной конфигурации формируют 700 различных кластеров. Подавляющее большинство серверов...

Домен-фронтинг на базе TLS 1.3

Введение Современные корпоративные системы фильтрации контента, от таких именитых производителей как Cisco, BlueCoat, FireEye имеют довольно много общего с более мощными их собратьями — DPI системами, которые усиленно внедряются на национальном уровне. Суть работы и тех и других в том, чтобы...

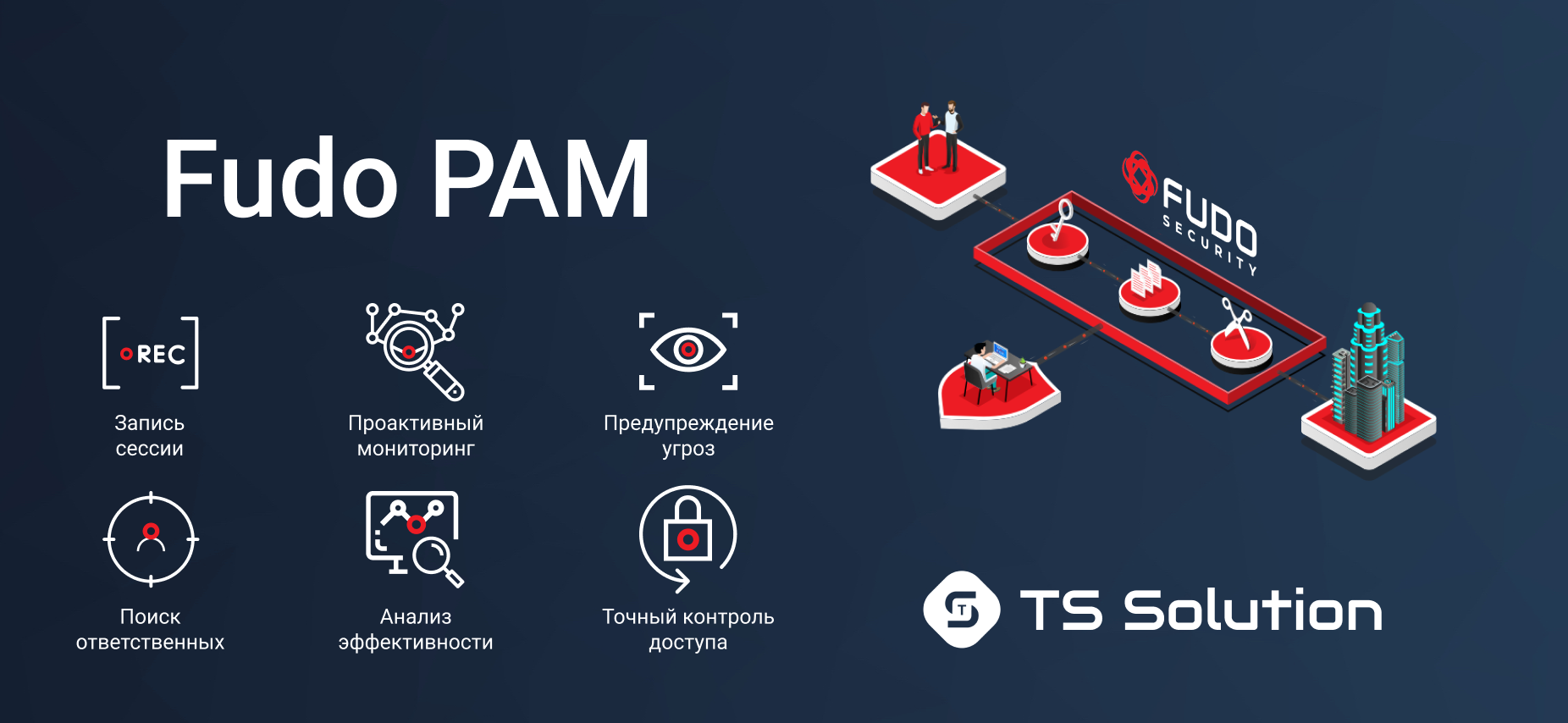

Privileged Access Management как приоритетная задача в ИБ (на примере Fudo PAM)

Есть довольно интересный документ CIS Controls, который рассматривает Информационную безопасность с применением принципа Парето (80/20). Этот принцип гласит, что 20% защитных мер дают 80% результата с точки зрения защищенности компании. Ознакомившись с этим документом многие “безопасники”...

Пароли Cisco, перенос зоны DNS, нулевые запросы LDAP, собираем Ethernet пакеты. Решение задач на сети с r0от-мi. Часть 2

В данной статье решим еще несколько задач. Ссылки на другие части ниже. Первая часть: Ethernet, FTP, Telnet, HTTP, Bluetooth — основы анализа трафика. Решение задач на сети с r0от-мi. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

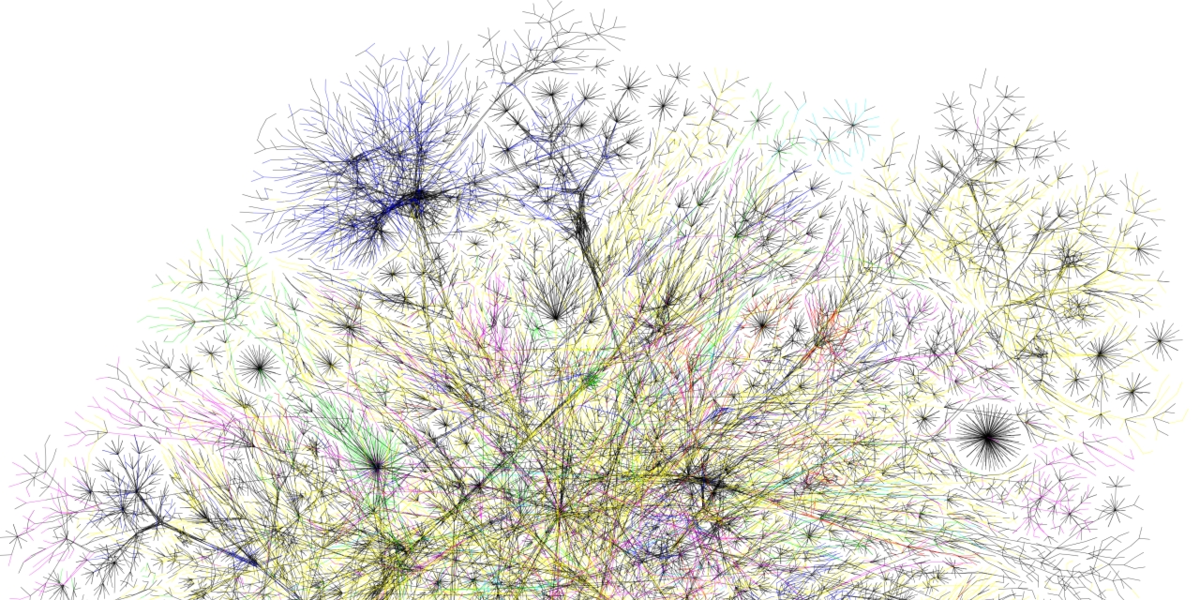

Ваш выход, граф: как мы не нашли хороший сетевой граф и создали свой

Расследуя дела, связанные с фишингом, бот-сетями, мошенническими транзакциями и преступными хакерскими группами, эксперты Group-IB уже много лет используют графовый анализ для выявления разного рода связей. В разных кейсах существуют свои массивы данных, свои алгоритмы выявления связей и...

UDP Flood от Google или как не лишить всех Youtube

Одним прекрасным весенним вечером, когда идти домой не хотелось, а неуемное желание жить и познавать свербило и жгло аки каленым железом, возникла идея поковырять заманчивую приблуду фичу на файрволе под названием "IP DOS policy". После предварительных ласок и ознакомления с мануалом настроил в...

Независимая телекоммуникационная среда Medium: как сообщество разрабатывает «Интернет 2.0»

Привет, Хабр! Интернет — это всегда хорошо. Но ещё лучше, когда контроль над ним осуществляется сообществом, а не государством и корпорациями. В этой публикации я расскажу о том, как и зачем сообщество энтузиастов разрабатывает Medium — децентрализованную альтернативу существующему на данный момент...

[Перевод] DNS по HTTPS – половинчатое и неверное решение

Всё время существования интернета открытость была одной из его определяющих характеристик, и большая часть сегодняшнего трафика всё ещё передаётся без какого бы то ни было шифрования. Большая часть запросов HTML-страниц и связанного с этим контента делается прямым текстом, и ответы возвращаются тем...

Backport уязвимость в RouterOS ставит под угрозу сотни тысяч устройств

Возможность удаленного даунгрейда устройств на базе RouterOS (Mikrotik) ставит под угрозу сотни тысяч сетевых устройств. Уязвимость связана с отравлением DNS-кеша Winbox протокола и позволяет загрузит устаревшую (со сбросом пароля «по-умолчанию») или модифицированную прошивку на устройство. Читать...

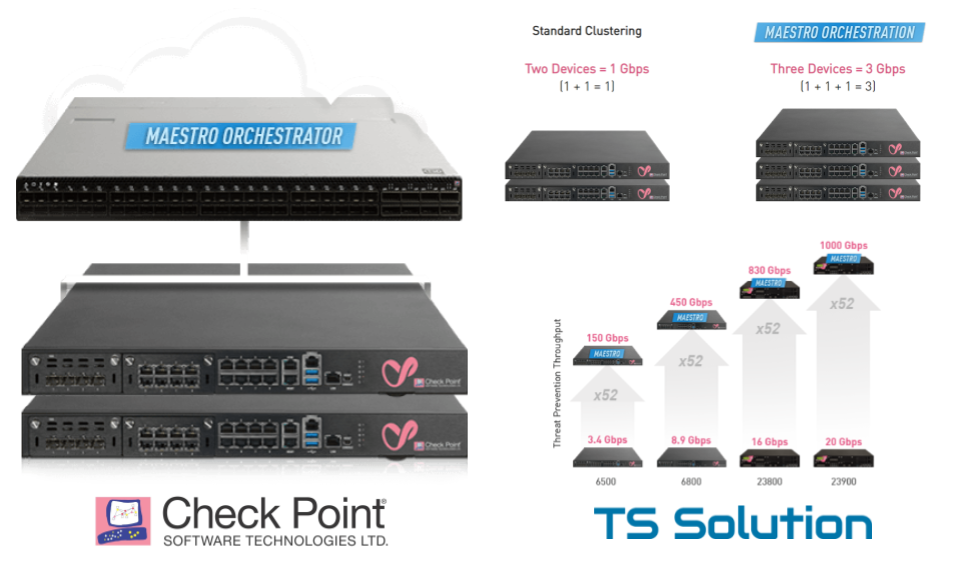

4. Нагрузочное тестирование Check Point Maestro

Продолжаем цикл статей по решению Check Point Maestro. Мы уже опубликовали три вводных статьи: Check Point Maestro Hyperscale Network Security Типовые сценарии использования Check Point Maestro Типовой сценарий внедрения Check Point Maestro Теперь самое время перейти к нагрузочному тестированию. В...

Check Point: оптимизация CPU и RAM

Здравствуйте, коллеги! Сегодня я хотел бы обсудить очень актуальную для многих администраторов Check Point тему «Оптимизация CPU и RAM». Нередки случаи, когда шлюз и/или менеджмент сервер потребляют неожиданно много этих ресурсов и хотелось бы понять, куда они “утекают” и по возможности грамотнее...

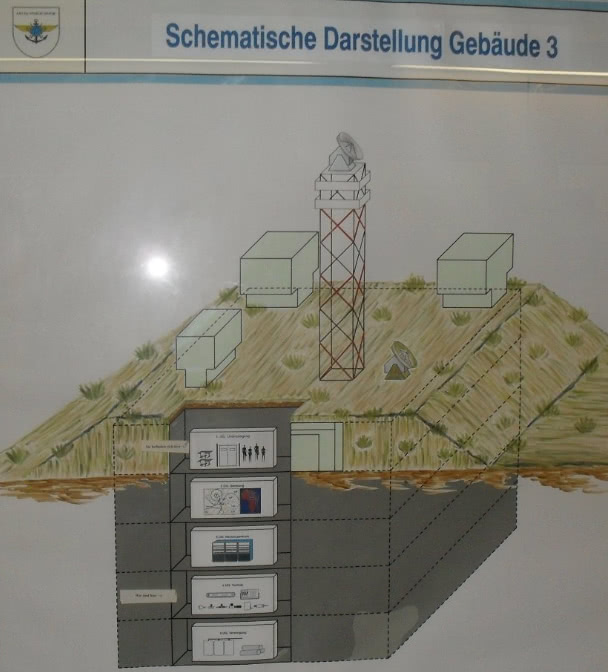

Немецкая полиция взяла штурмом военный бункер, в котором разместился объявивший независимость дата-центр

Схема бункера. Рисунок: полиция Германии CyberBunker.com — пионер анонимного хостинга, который начал работу в 1998 году. Компания разместила серверы в одном из самых необычных мест: внутри бывшего подземного комплекса НАТО, построенного в 1955 году как защищённый бункер на случай ядерной войны....