Неформальные интервью с хакерами

Недавно я наткнулся на канал Ивана Новикова (D0znpp), CEO Wallarm, который пишет свои выпуски без монтажа и почти каждый день (про жизнь в Америке, Y Combinator, продажи и инвестиции), и обнаружил там для себя массу полезного. Решил поделиться с хабрасообществом парой выпусков «про хакеров». Про...

Неформальные интервью с хакерами

Недавно я наткнулся на канал Ивана Новикова (D0znpp), CEO Wallarm, который пишет свои выпуски без монтажа и почти каждый день (про жизнь в Америке, Y Combinator, продажи и инвестиции), и обнаружил там для себя массу полезного. Решил поделиться с хабрасообществом парой выпусков «про хакеров». Про...

Ким Дотком: пойманный в сеть, самый разыскиваемый человек онлайн. Часть 3

Для одних Ким Дотком, основатель скандально известного файлообменника «MegaUpload», преступник и интернет-пират, для других — несгибаемый борец за неприкосновенность персональных данных. 12 марта 2017 года состоялась мировая премьера документальной киноленты, в которой приведены интервью с...

Ким Дотком: пойманный в сеть, самый разыскиваемый человек онлайн. Часть 3

Для одних Ким Дотком, основатель скандально известного файлообменника «MegaUpload», преступник и интернет-пират, для других — несгибаемый борец за неприкосновенность персональных данных. 12 марта 2017 года состоялась мировая премьера документальной киноленты, в которой приведены интервью с...

CSRF в Umbraco CMS

Подделка межсайтовых запросов может быть использована для проведения произвольных веб-запросов к системе управления контентом Umbraco CMS и идентификации её пользователей без их ведома. Такая атака всегда требует взаимодействия с пользователем, но, как правило, жертве достаточно перейти по...

CSRF в Umbraco CMS

Подделка межсайтовых запросов может быть использована для проведения произвольных веб-запросов к системе управления контентом Umbraco CMS и идентификации её пользователей без их ведома. Такая атака всегда требует взаимодействия с пользователем, но, как правило, жертве достаточно перейти по...

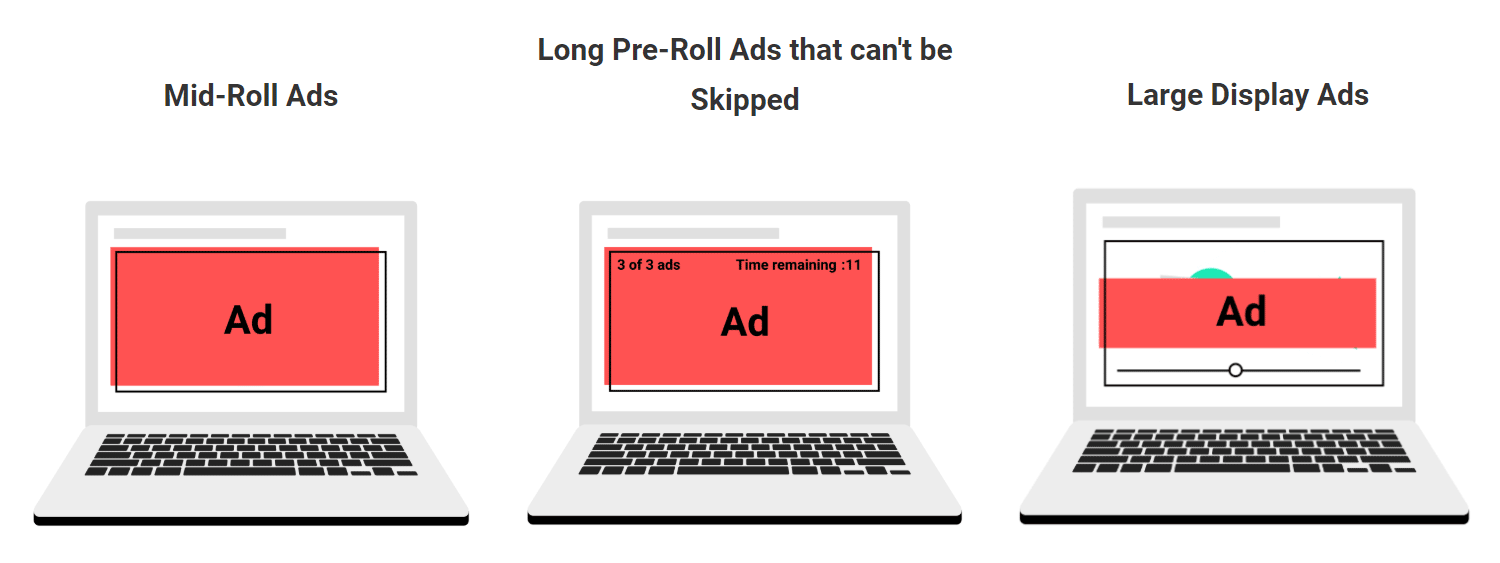

Браузер Chrome будет автоматически блокировать назойливую видеорекламу

Главная задача Google — вытеснить из браузера Chrome сторонние блокировщики, такие как uBlock Origin и AdBlock Plus Форматы видеорекламы, которые блокируются с 5 августа 2020 года. Источник: Google Разработчики браузера Chromium расширили набор правил для встроенного блокировщика рекламы. Теперь...

Браузер Chrome будет автоматически блокировать назойливую видеорекламу

Главная задача Google — вытеснить из браузера Chrome сторонние блокировщики, такие как uBlock Origin и AdBlock Plus Форматы видеорекламы, которые блокируются с 5 августа 2020 года. Источник: Google Разработчики браузера Chromium расширили набор правил для встроенного блокировщика рекламы. Теперь...

Электронные паспорта: присоединимся к мировой практике или получим риск утечки персональных данных?

Приветствую, друзья! Недавно прочитал законопроект об электронных паспортах. Он натолкнул меня на ряд неоднозначных выводов. Хочу поделиться ими с вами. Основные изменения состоят в том, что документ удостоверения личности теперь станет пластиковым, а вся информация о гражданине будет передаваться...

Электронные паспорта: присоединимся к мировой практике или получим риск утечки персональных данных?

Приветствую, друзья! Недавно прочитал законопроект об электронных паспортах. Он натолкнул меня на ряд неоднозначных выводов. Хочу поделиться ими с вами. Основные изменения состоят в том, что документ удостоверения личности теперь станет пластиковым, а вся информация о гражданине будет передаваться...

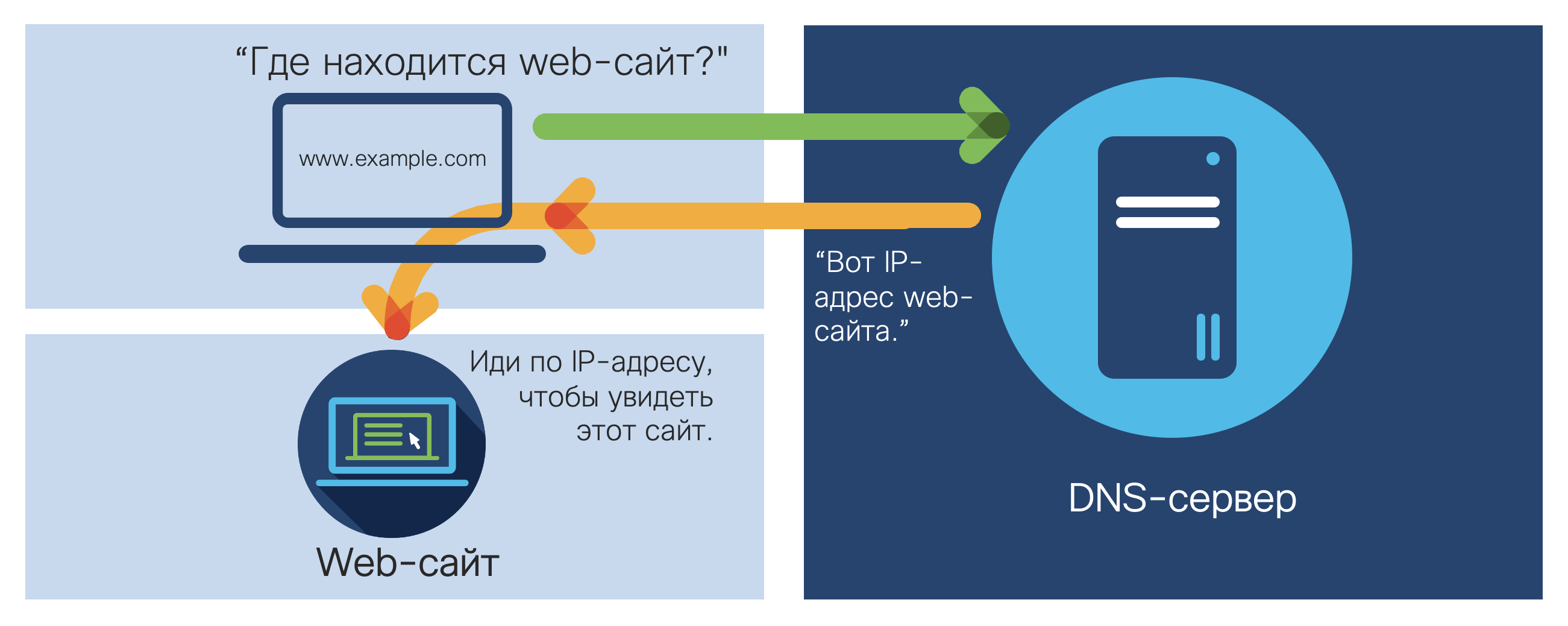

Кейсы для применения средств анализа сетевых аномалий: обнаружение кампании DNSpionage

Продолжаем рассмотрение кейсов для систем анализа сетевого трафика (NTA) применительно к целям кибербезопасности. Сегодня мы посмотрим, как такие решения можно применить для обнаружения очень непростых, целенаправленных и очень эффективных кампаний под названием DNSpionage и Sea Turtle. Но перед...

Кейсы для применения средств анализа сетевых аномалий: обнаружение кампании DNSpionage

Продолжаем рассмотрение кейсов для систем анализа сетевого трафика (NTA) применительно к целям кибербезопасности. Сегодня мы посмотрим, как такие решения можно применить для обнаружения очень непростых, целенаправленных и очень эффективных кампаний под названием DNSpionage и Sea Turtle. Но перед...

[recovery mode] Запах раскрывает

Написать эту статью меня вдохновил перевод, в котором рассказывалось как, фокусируясь на системах распознавания лиц, мы упускаем всю идею массового сбора данных: идентифицировать человека можно по совершенно любым данным. Даже сами люди пользуются для этого различными методами: например, мозг...

[recovery mode] Запах раскрывает

Написать эту статью меня вдохновил перевод, в котором рассказывалось как, фокусируясь на системах распознавания лиц, мы упускаем всю идею массового сбора данных: идентифицировать человека можно по совершенно любым данным. Даже сами люди пользуются для этого различными методами: например, мозг...

Security Week 07: уязвимость в Bluetooth-стеке Android

В февральском наборе патчей для операционной системы Android закрыта уязвимость в Bluetooth-стеке (новость, бюллетень с обзором обновлений). Уязвимость затрагивает Android версий 8 и 9 (и, возможно, более ранние): на непропатченных смартфонах можно выполнить произвольный код с правами демона...

Security Week 07: уязвимость в Bluetooth-стеке Android

В февральском наборе патчей для операционной системы Android закрыта уязвимость в Bluetooth-стеке (новость, бюллетень с обзором обновлений). Уязвимость затрагивает Android версий 8 и 9 (и, возможно, более ранние): на непропатченных смартфонах можно выполнить произвольный код с правами демона...

Управление уязвимостями (Vulnerability Management) — чего больше: управления или уязвимостей?

В этой статье мы хотим поделиться с вами случаями, которые происходили у наших заказчиков, и рассказать/показать/ответить на вопрос, почему управление уязвимостями – это почти всегда не про уязвимости, и простого — «мы за вас отфильтруем из 1 000 000 уязвимостей до реально важного минимума»...

Управление уязвимостями (Vulnerability Management) — чего больше: управления или уязвимостей?

В этой статье мы хотим поделиться с вами случаями, которые происходили у наших заказчиков, и рассказать/показать/ответить на вопрос, почему управление уязвимостями – это почти всегда не про уязвимости, и простого — «мы за вас отфильтруем из 1 000 000 уязвимостей до реально важного минимума»...