Как нарушают законы робототехники: изучаем новые риски безопасности, связанные с ИИ

Искусственный интеллект (ИИ) и машинное обучение (МО) становятся очень популярными. Технология ИИ уже во всю используется в самых разных сферах - от беспилотных автомобилей до здравоохранения, финансов и обслуживания клиентов. Но по мере того, как все больше и больше компаний внедряют эти...

Легким движением руки

Жесты — это один из самых простых и доступных интерфейсов для управления устройствами и сервисами. Такие системы развивают сейчас не только компании уровня Google и Apple, но десятки стартапов в самых разных отраслях: от медицины до безопасности. Расскажу об этом подробнее Читать далее...

[Перевод] PyTorch разоблачил вредоносную цепочку зависимостей

PyTorch обнаружил вредоносную зависимость с тем же именем, что и у библиотеки torchtriton во фреймворке. Это привело к успешной компрометации через вектор атаки путаницы зависимостей. Подробности — к старту нашего курса «Белый хакер». Читать дальше →...

DeepFake в условиях современности: что, почему и возможно ли защититься

Дипфейк. Что первое приходит на ум, когда вы слышите или видите это слово? Наверное, какие-то картинки или видео откровенного характера, но что если я скажу вам, что такой жанр подделок давно уже вышел за любые рамки здравого смысла и проник абсолютно в каждую отрасль, которая, так или иначе,...

Технооптимизм. Разбираемся, как киберпреступники могут использовать машинное обучение

Как правило, первое, с чем ассоциируется словосочетание «машинное обучение» (machine learning) — это цифровизация, наращивание темпов производства всего на свете, распознавание речи, умные помощники и прочее. Однако, как и у всех продвинутых технологий, у ML есть две стороны медали. С одной...

Обнаружение ботов в социальных сетях при помощи методов машинного обучения

Почти все мы пользуемся социальными сетями. А почему бы и не пользоваться? Они ведь предоставляют так много возможностей! Взять ту же сеть ВКонтакте: можно пообщаться с друзьями, поделиться с подписчиками фотографиями только что сделанного крабового салата, посмотреть видео с котом соседа,...

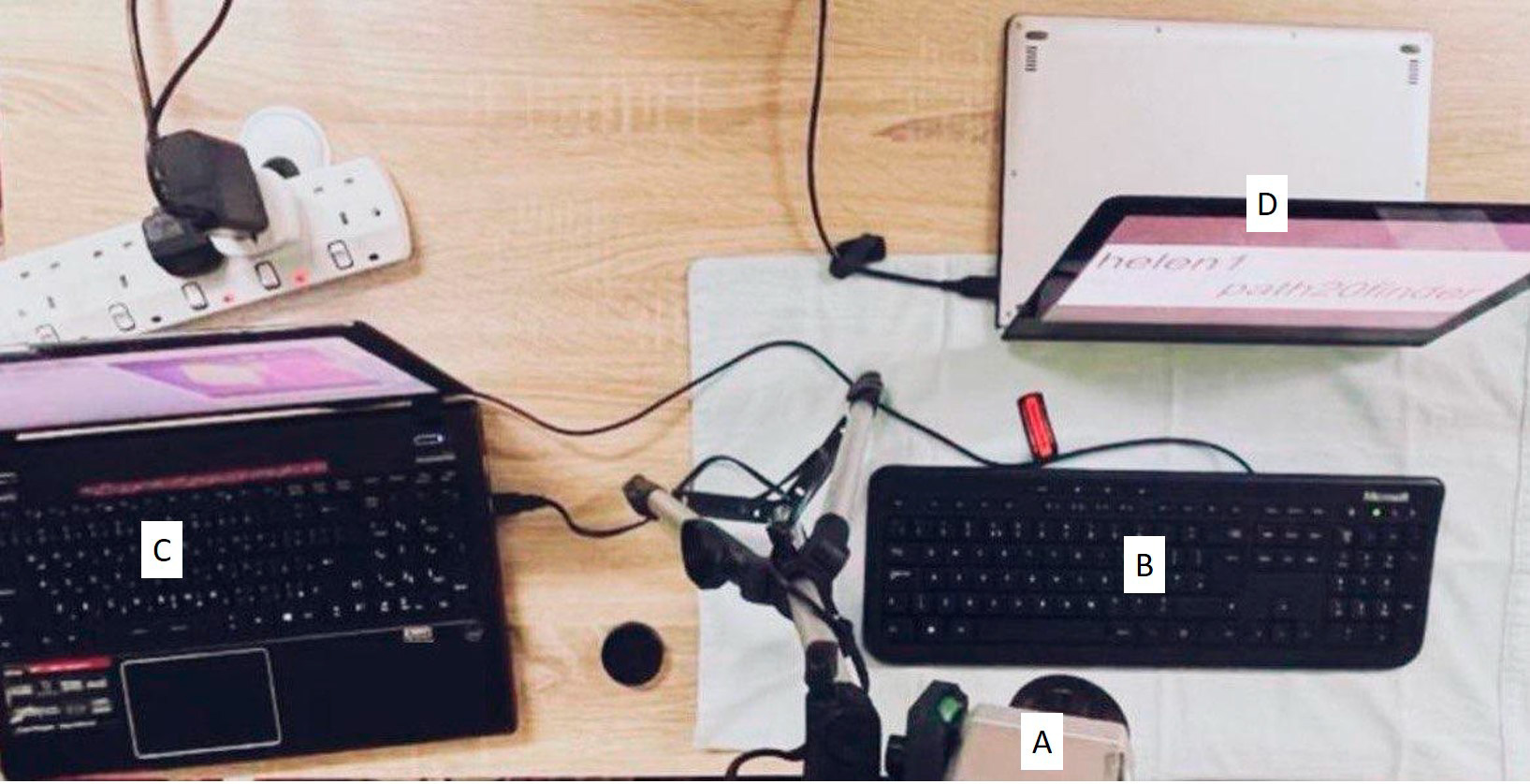

Съём пароля с клавиатуры ПК через 0–60 секунд по тепловому следу

Современные тепловизоры подключаются к компьютеру и записывают температуру каждого пикселя в CSV. Эти данные отлично подходят для обучения нейросети. Несколько месяцев назад учёные из университета Глазго провели эксперимент и разработали реально эффективную модель ThermoSecure для распознавания...

KataOS — новая операционная система от Google для приложений машинного обучения

Поскольку люди всё чаще оказываются в окружении интеллектуальных устройств, которые собирают и обрабатывают информацию, важно, чтобы была защита конфиденциальности этой самой информации. Если нельзя доказать, что окружающие устройства обеспечивают безопасность данных, то собираемые данные,...

Категоризация веб-ресурсов при помощи… трансформеров?

Привет! Меня зовут Анвар, я аналитик данных RnD-лаборатории. Перед нашей исследовательской группой стоял вопрос проработки внедрения ИИ в сервис фильтрации веб-контента SWG-решения Solar webProxy. В этом посте я расскажу, зачем вообще нужен анализ веб-контента, почему из многообразия NLP-моделей...

Человек, маска и аватара. Не рано ли переходить на биометрическую идентификацию

В эпоху всеобщей виртуальности и общения через аватары, а также бурно развивающейся биометрической идентификации и дипфейков, становится исключительно важно отличать живого человека от неживой подделки, например, от фотографии. В этом и заключается центральная задача биометрической идентификации...

Переход от Платформы работы с данными к Платформе конфиденциальных вычислений

Привет, Хабр! Меня зовут Александр, в компании oneFactor я являюсь руководителем платформенных продуктов, и одна из моих целей — это развитие платформы конфиденциальных вычислений. Именно о них мы и будем говорить в данной статье, пройдя путь по преобразованию Платформы работы с данными в Платформу...

Бэкдор в ML-моделях. Врага надо знать «в лицо»

Основная опасность бэкдоров заключается в том, что их очень сложно вычислить — это не вложенный кусок вредоносного кода, а зашитый при обучении модели паттерн поведения. Open Source модели или даже модели, которые были разработаны для заказчика «вовне», могут быть опасны тем, что они содержат...

Как я создал межсетевой экран с помощью свёрточных нейронных сетей для веб-приложений с микросервисной архитектурой

Когда я только начинал свой путь в информационную безопасность, мне нравилось тестировать веб-приложения на проникновение. В основном это были инъекционные атаки, поэтому возникла идея создать свой собственный межсетевой экран, защищающий от инъекционных атак, но с современным подходом, используя...

Может ли синтез речи обмануть систему биометрической идентификации?

Под одной из наших недавних статей на Хабре я упомянул исследование, подробно рассматривающее вопрос "обмана" коммерческих систем биометрической идентификации с помощью открытых инструментов по клонированию голоса. Завязалась дискуссия на тему "стоит ли бояться, что ваш голос украдут". Естественно,...

Текстовая CAPTCHA в 2022

В этой статье я попробую пройти весь путь в распознавании text-based CAPTCHA, от эвристик до полностью автоматических систем распознавания. Попробую проанализировать, жива ли еще капча(речь про текстовую), или пора ей на покой. Впервые текстовая капча(text-based CAPTCHA), дальше я ее буду называть...

[Перевод] Тесты банков для проверки личности «чрезвычайно уязвимы» для deepfake атак

Автоматизированные тесты "liveness tests", используемые банками и другими учреждениями для проверки личности пользователей, легко обмануть глубокими подделками, говорится в новом докладе. Компания Sensity, специализирующаяся на выявлении атак с использованием сгенерированных искусственным...

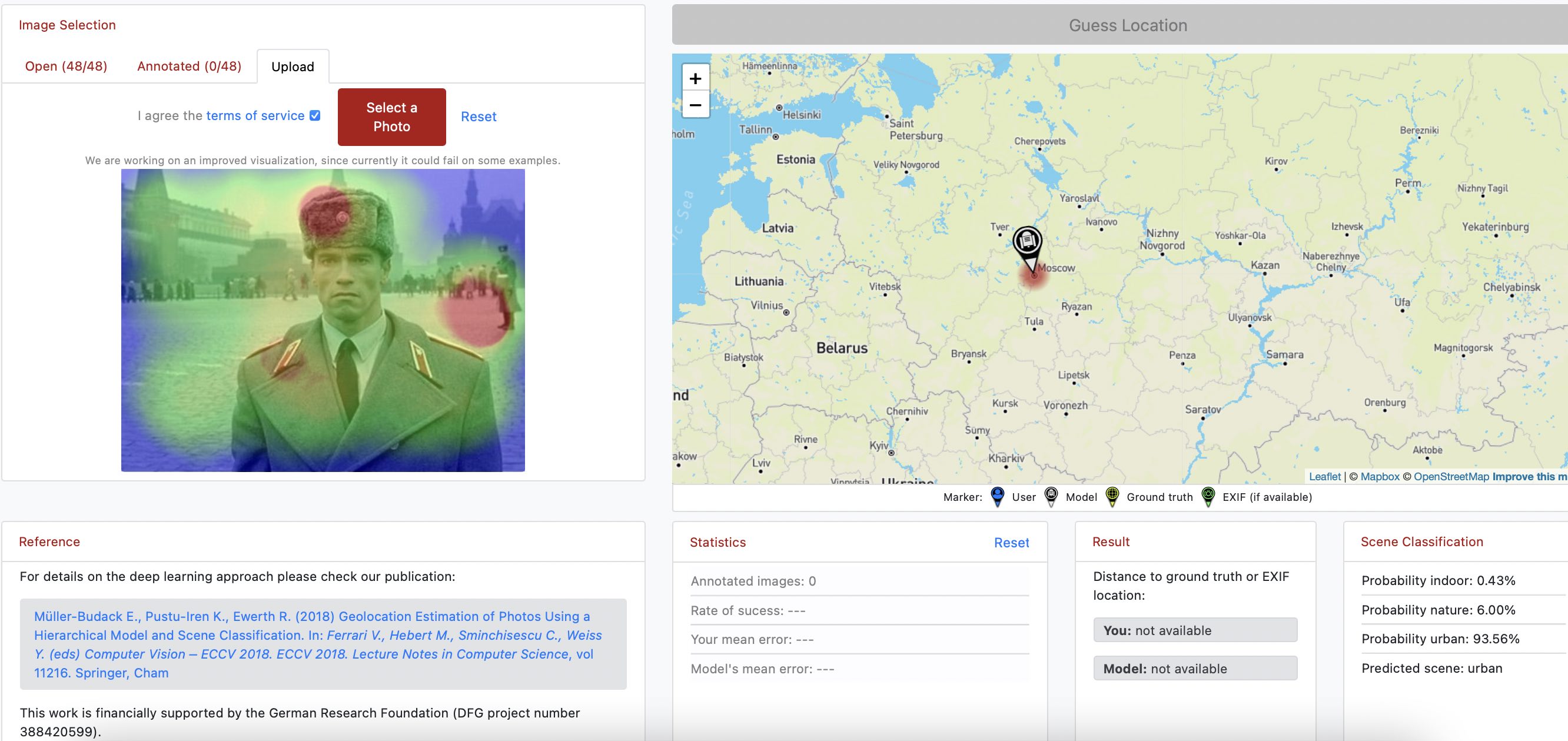

Инструменты OSINT для геолокации: моря, горы, улицы

Появляется всё больше и больше инструментов для выяснения точного местоположения, откуда был сделан фото- или видео-снимок. Любая деталь — дорожный знак, вывеска, линии электропередач, рельеф гор на заднем плане и даже длина тени от столба может быть подсказкой для исследователей. Предлагаем вашему...

ML под ударом: противодействие атакам на алгоритмы машинного обучения

Ежегодно выходят тысячи научных работ об атаках на алгоритмы машинного обучения. Большая часть из них рассказывает о взломе компьютерного зрения, ведь на его примере можно наглядно продемонстрировать последствия атаки. На деле первыми под удар попадают спам-фильтры, классификаторы контента,...