Защита от хакерских атак на модели глубокого обучения

Как и все остальное в области вычислений, модели глубокого обучения можно взломать. Команда IBM выявила угрозы и разработала методы защиты моделей ИИ, которые называются глубокими генеративными моделями (DGM). Модели DGM — набирающая обороты технология на базе ИИ, позволяющая синтезировать данные...

NLP At Scale: вся правда о предобученных моделях в Почте Mail.ru (часть 1)

Антиспам Почты Mail.ru — это симбиоз продуктовой логики и инфраструктурных технологий, про который мы решили более подробно рассказать. В основе конечно же лежит инфраструктура, с помощью которой мы получаем возможности для развития моделей машинного обучения, а также платформа ядра, которая...

Выявление мошеннических сборов в Instagram

Изначально была выдвинута следующая гипотеза: злоумышленники часто берут фотографии из аккаунтов реальных детей, при этом изменив имя ребенка и реквизиты сбора. Первой мыслью был поиск подобных аккаунтов с дальнейшей классификацией их как подлинные, либо поддельные по каким-то признакам. Однако на...

Подслушано: кибербезопасность в дата-центрах

Осенью 1988 года в пригороде Бостона произошло знаменательное событие — примерно 6 тысяч узлов компьютерной сети ARPANET были парализованы вредоносной программой, написанной аспирантом факультета вычислительной техники Корнеллского университета. Червь Морриса, а именно такое название присвоили...

Атака на Nvidia DeepStream с помощью некорректного фрейма видео в формате H264

Nvidia DeepStream - широко известный в узких кругах инструмент для инференса на нейронных сетях и другой высокопроизводительной обработки видео-потоков в реальном времени на оборудовании от Nvidia. Наша команда занимается разработкой и оптимизацией пайплайнов видео аналитики для работы на базе...

Как в oneFactor ускорили безопасное обучение ML-алгоритмов в 19 раз с помощью Intel Xeon Gen3 и SGX 2.0

Эксперты компании oneFactor протестировали процессоры Intel Xeon Ice Lake с технологией Intel SGX 2.0 для оценки ускорения процесса машинного обучения на собственной платформе SmartMachine по сравнению с процессорами Intel предыдущего поколения. Результат был получен более чем впечатляющий:...

Ковидная индустрия и системы распознавания

Прошло больше года с момента введения жестких ограничительных мер, связанных с распространением COVID-19. Сейчас мир постепенно возвращается в нормальный режим жизни, хотя угроза новых вспышек заболевания остается. Поэтому принимаются все необходимые меры: маски, перчатки и сдача ПЦР-тестов по...

Logstash + ClickHouse + Grafana: Как сделать Logger для логов ИБ умнее и эффективнее?

В этой статье постараемся рассказать, как на базе всем доступного open-source можно построить эффективный Logger, поддерживающий интеграцию со всеми SIEM системами, и как можно модернизировать уже существующий Logger с помощью алгоритмов машинного обучения, сделав его умнее и эффективнее. Читать...

Атаки на компьютерное зрение

Данная статья — попытка собрать известные теоретические и практические атаки на алгоритмы компьютерного зрения и реализовать атаку на практике. Материал будет полезен специалистам, которые занимаются построением систем распознавания и классификации объектов. Компьютерное зрение — направление в...

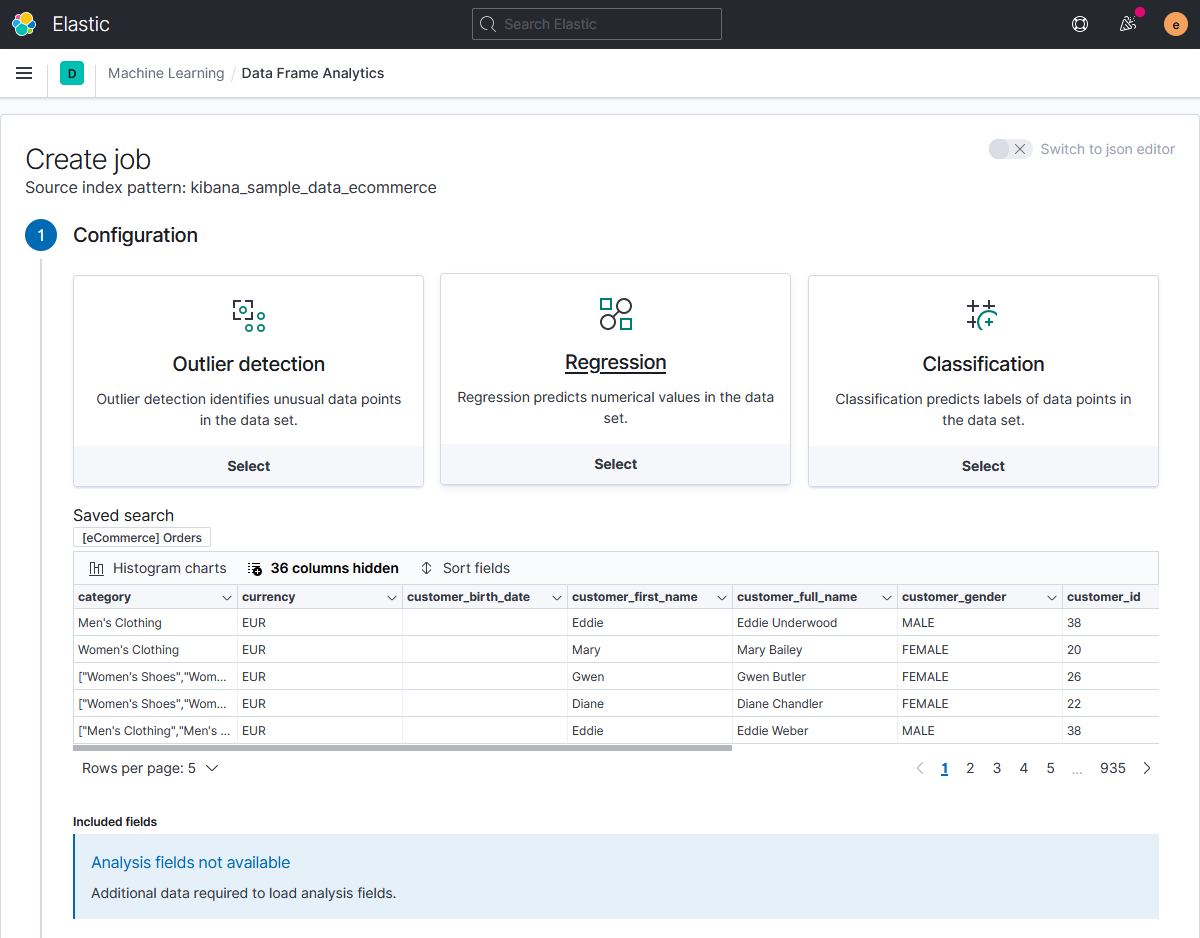

Новые возможности анализа табличных данных с алгоритмами машинного обучения в Elastic

Elastic stack, также известный как ELK Stack (аббревиатура из программных компонентов: Elasticsearch, Kibana и Logstash), — это платформа построения озера данных с возможностью аналитики по ним в реальном масштабе времени. В настоящее время широко применяется для обеспечения информационной...

Книга «Надежность нейронных сетей: укрепляем устойчивость ИИ к обману»

Привет, Хаброжители! Глубокие нейронные сети (DNN) становятся неотъемлемой частью IT-продуктов, провоцируя появление нового направления кибератак. Хакеры пытаются обмануть нейросети с помощью данных, которые не смогли бы обмануть человека. Кэти Уорр рассматривает мотивацию подобных атак, риски,...

[Перевод] FLeet – гроза Большого Брата?

Новое исследование EPFL и INRIA показывает, что наши мобильные устройства могут выполнять обучение моделей самостоятельно, являясь частью распределённой сети и не раздавая наши данные технологическим компаниям. Читать дальше →...

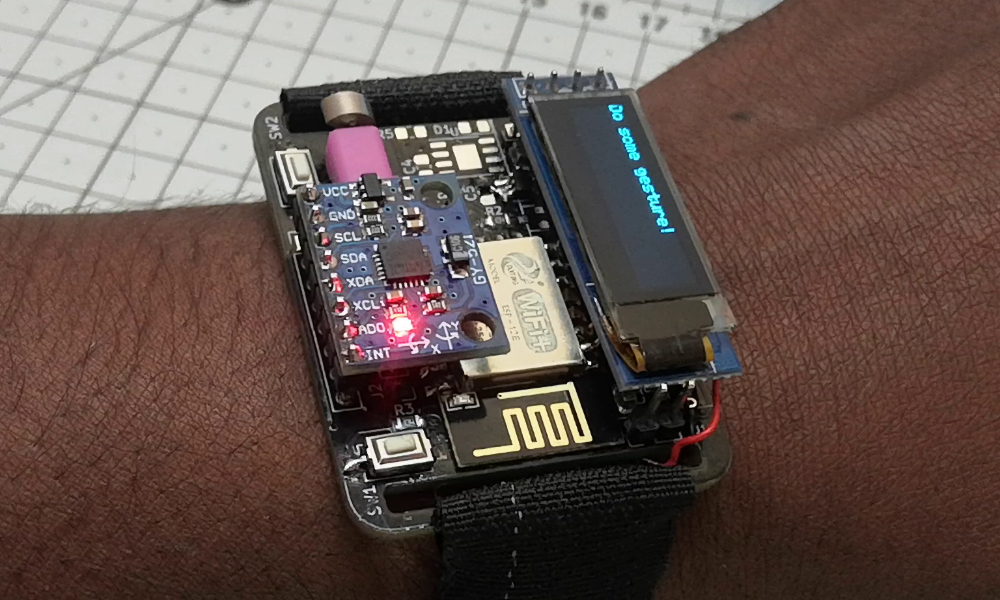

[Перевод] Часы для обнаружения жестов на основе машинного обучения, ESP8266 и Arduino

Мир, безусловно, становится лучше с каждым днем благодаря технологиям, основанным на жестах, потому что они интуитивно понятны, просты в применении и делают взаимодействие с гаджетами и вещами вокруг вас футуристическим и фантастическим! Итак, чтобы быть в тренде, мы возьмём самодельные спортивные...

Как самому разработать систему обнаружения компьютерных атак на основе машинного обучения

На фото – Arthur Lee Samuel, пионер машинного обучения, демонстрирует возможности искусственного интеллекта и играет в шашки с собственной программой Checkers-Playing, одной из первых самообучающихся программ в мире. 1962 год. Спустя почти 60 лет, я решил познакомиться с машинным обучением и...

Машинное обучение в кибербезопасности

Достижения в области машинного обучения за последние годы позволили создать огромное количество приложений, таких как прикладной анализ данных, голосовые ассистенты или беспилотные автомобили. Успех машинного обучение обеспечен тем, что одни и те же метод, в разной обертке работают хорошо в...

Информационная безопасность устройств IoT c использованием аппаратной поддержки

Интернет вещей, IoT, Internet of Things - сеть электронных устройств, оснащенных встроенными технологиями для взаимодействия друг с другом и внешней средой. Концепция IoT стала неотъемлемой частью нашей повседневной жизни, предоставляя пользователям уникальные возможности, начиная с решений в...

Детектирование аппаратных Троянских угроз с помощью алгоритмов машинного обучения

Все мы в какой-то степени подвержены Троянской угрозе сегодня. Любой девайс, который был куплен в ближайшем магазине под домом, может служить не только Вам, как потребителю, но и злоумышленнику в его целях. Потому угроза и названа Троянской: в древнегреческой мифологии есть случай захвата целой...

[Перевод] Шумно и стрессово? Или шумно и весело? Ваш телефон может слышать разницу

Audio Analytics может охарактеризовать окружающий звуковой ландшафт, а также идентифицировать отдельные звуки, например, звук сигнала дымового пожарного извещателя (на фото ниже). Смартфоны уже несколько лет умеют различать слова пробуждения, такие как «Привет, Siri» и «Окей, Google» без...