Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 4. Сканирование и типы сканирования. Погружение в nmap

Приветствую тебя, дорогой читатель, в четвертой части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux». В прошлых частях мы развернули нашу виртуальную лабораторию и поговорили о фазах атак, познакомились с первой фазой разведки, опробовали в деле несколько профессиональных...

Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 3. Footprinting. Разведка и сбор информации

Приветствую тебя, мой дорогой читатель, в третьей части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux”. Сегодня мы поговорим о первой фазе абсолютно любой атаки называемой футпринтинг (разведка и сбор информации о цели). Я расскажу о том какой тип информации можно получить...

Приручение черного дракона. Этичный хакинг с Kali Linux

Приветствую тебя, дорогой читатель в самой первой вводной части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux». Идеей, побудившей меня к написанию данной серии статей является мое желание поделиться собственным опытом в области тестирования на проникновение в рамках...

Управление учетными записями в Linux. Часть 3. Различные способы поднятия привилегий

В двух предыдущих статьях мы рассмотрели различные аспекты правления учетными записями и настройки доступа к файлам. Однако, при настройке доступа всегда можно ошибиться, задав неверные значения. Если администратор выдал недостаточные права, то такая ошибка будет найдена довольно быстро, так как,...

YubiKey головного мозга. Как подружить Ubuntu 22.04.1 LTS c аппаратным ключем безопасности?

Итак вы решили переехать на новенькую свежую ибунту и у вас на столе лежит Юбик 5ой серии без которого вы не можете жить в современном мире. И как у любого нормального технаря перед Вами сразу встают ровным строем несколько вопросов... Читать далее...

Гайд по межсетевому экранированию (nftables)

Все говорят, что для защиты сети нужно применять межсетевые экраны, но никто не говорит, как это нужно делать. Что ж, исправим ситуацию, рассмотрим типовые сценарии применения межсетевых экранов и то, как их при этом настраивать. В качестве межсетевого экрана будем использовать nftables,...

[recovery mode] Простейший обход И-нет блокировок с обеих сторон

C некоторых пор к задачам по обходу блокировок по IP страны добавились проблемы работы специализированного лицензионного софта. Последние не всегда решаются с помощью VPN (в переводе виртуальной частной сети [предприятия]). Кроме того, на провайдеров VPN, особенно предоставляющих бесплатный сервис,...

[Перевод] Известные баги ядра Linux и борьба с ними

Поскольку с каждым днём в современном цифровом пространстве появляются все новые кибер-угрозы, важность безопасности IT-систем переоценить сложно. При этом уязвимыми являются не только онлайн-сети, но и операционные системы. И хотя Linux отличается более высоким уровнем безопасности в сравнении с...

Магия ssh

Разве что ленивый не писал про ssh и несмотря на это, данный протокол и его возможности не перестают меня восхищать. Здесь я хочу поделиться исключительно своим опытом использования сего замечательного инструмента в своих задачах (При этом активно применяю его даже при разработке на Windows)....

Port knocking и не только

Прочитав по диагонали статью гражданина @Winseven«ICMP открывашка портов для сервера», я сдержался. Все-таки велосипединг — это весело. Но вчитавшись, я опешил. Зачем запускать отдельное приложение для отслеживания нужных пакетов? Правильно ли, что достаточно один раз попасть пальцем в небо, чтобы...

ICMP открывашка портов для сервера

Имею парочку VDSок для различных нужд (почта, веб-сервер, хранилка и т.п.) так вот, возникла необходимость скрывать порты (22, 443 и т.п.) от посторонних глаз. Немного подумав, а идея уже не новая, решил написать простенький, так сказать, ICMP knocker, то есть открытие портов по пингу. Но пингу не...

Jitsi-meet: авторизация по JWT-токену

Подключение к jitsi с отсутствием авторизации может стать небезопасным. Для того, чтобы избежать незваных гостей во время встречи, совещания или личной беседы стоит задуматься об авторизации. Под катом я подробно расскажу как нам улучшить наш сервис jitsi-meet с помощью JWT-токена. Читать дальше →...

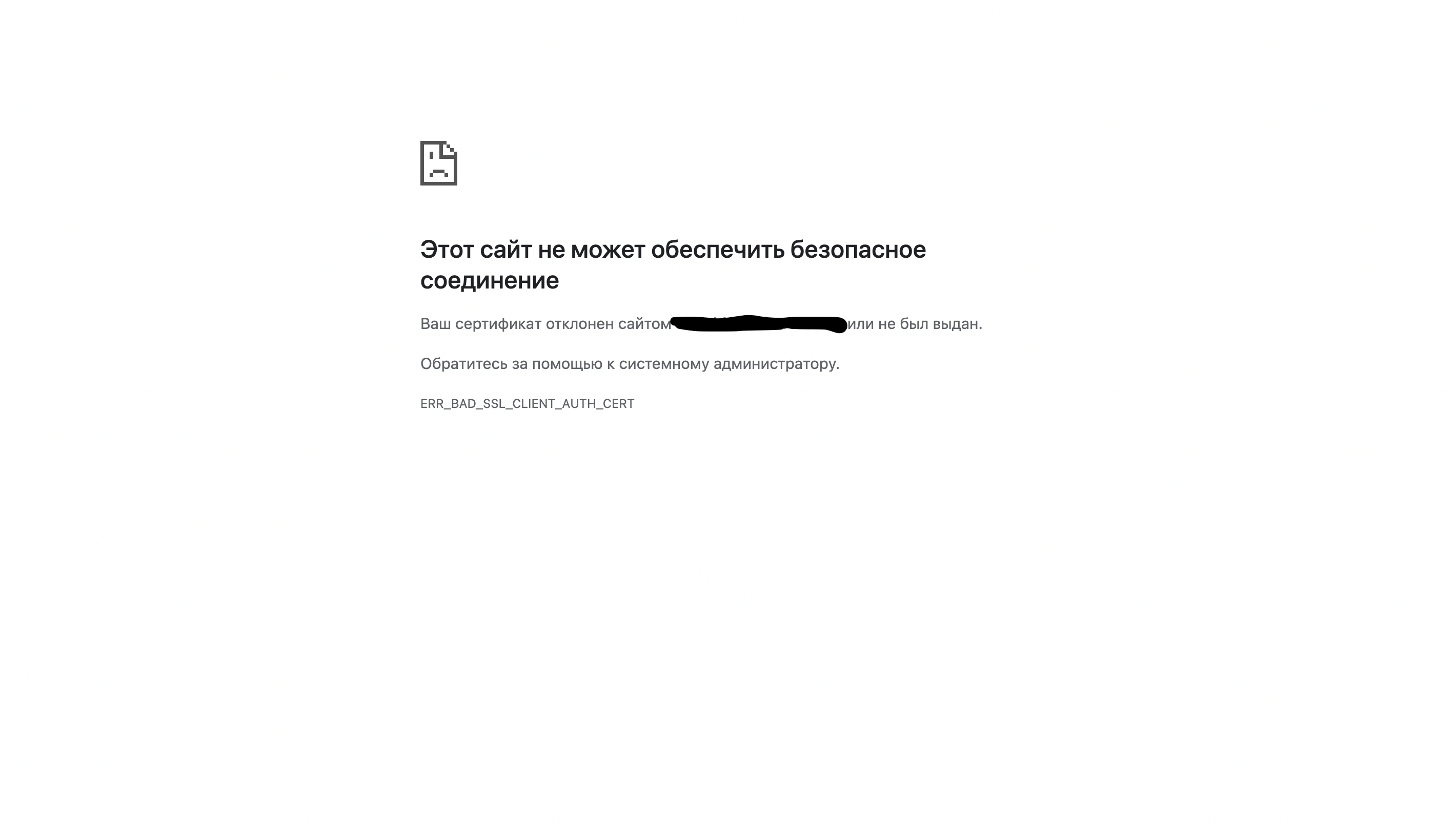

Web-сервер с двухуровневой иерархией ЦС. Авторизация по SSL

Всем приветь! Часть данного мануала просто перепечатывание старого с адаптацией. Но я пойду дальше и добавлю скрипт, для автоматизации создания ssl сертификатов и их отзывов. Однако и на этом я не остановлюсь и сделаю инструкцию для создания безопасности web-сервера таким образом, чтобы доступ к...

[Перевод] CVE-2022-27666: Эксплойт модулей esp6 в ядре Linux

В этом посте раскрывается эксплойт CVE-2022-27666, уязвимость, позволяющая добиться локального повышения привилегий на последней версии Ubuntu Desktop 21.10. Изначально мы приберегли ее для pwn2own 2022, но она была пропатчена за 2 месяца до начала конкурса. Поэтому было решено обнародовать наш...

Шифрование информации в Linux

С зарождением цивилизации появилась необходимость передачи информации между людьми. При чём таким способом, чтобы эта информация не стала доступной третьим лицам. Читать далее...

Как перевести на Linux крупный бизнес

Заменить на одном компьютере ОС Windows на Linux способен ИТ-специалист с минимальной квалификацией. Сделать то же самое на сотнях и тысячах компьютеров крупной и даже средней компании без ущерба для ее бизнеса намного сложнее. С какими проблемами при переводе своей ИТ-системы на свободное ПО...

Уязвимость Docker Escape: побег из контейнера всё ещё возможен

Как и любое другое программное обеспечение, в Docker присутствуют различные уязвимости. Одной из самых известных уязвимостей считается «Docker escape» — побег из контейнера Docker. Данная уязвимость позволяет получить доступ к основной (хостовой) операционной системе, тем самым совершая побег из...

Кибербезопасность для самых маленьких

Добрый день. Данная статья будет очень полезна для тех, кто впервые поднимает свое приложение, которое будет доступно всему этому большому и замечательному Миру и хочет сделать его как можно более безопасным, устойчивым к разным атакам. Цель статьи - поделиться практиками, которые я применил для...