Как мы провели «Демодуляцию». Музей Яндекса и его друзья

Праздник — это когда друзья собираются вместе и хорошо проводят время. Недавно команда Музея Яндекса организовала праздник ретрокомпьютинга «Демодуляция» — фестиваль для всех, кому интересна история техники. Гости мероприятия могли не только познакомиться с легендарными компьютерами, игровыми...

Рынок UEBA умер — да здравствует UEBA

Сегодня мы представим краткий обзор рынка систем поведенческой аналитики пользователей и сущностей (UEBA) на основе последнего исследования Gartner. Рынок UEBA находится в нижней точке «стадии разочарования» по Gartner Hype Cycle for Threat-Facing Technologies, что указывает на зрелость данной...

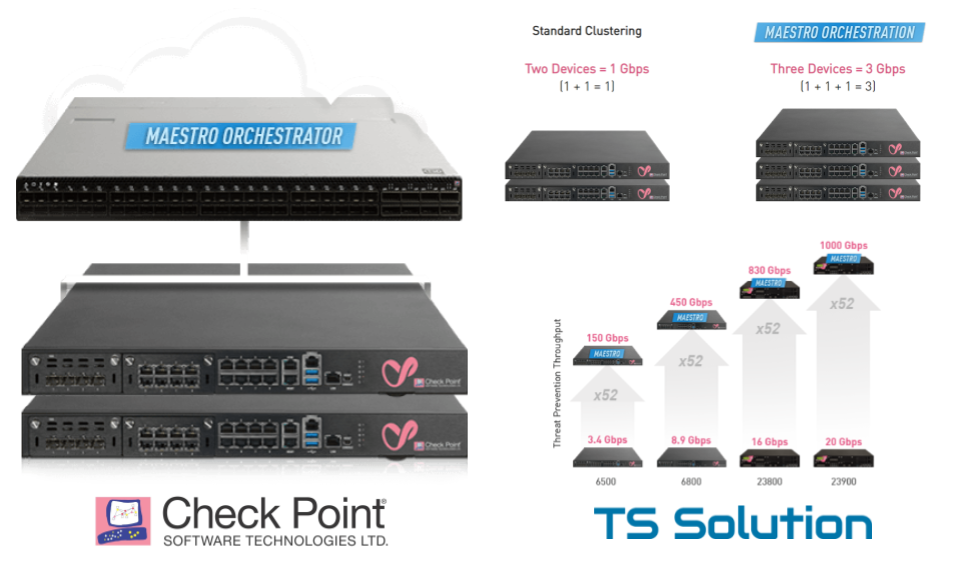

2. Типовые сценарии использования Check Point Maestro

Совсем недавно компания Check Point презентовала новую масштабируемую платформу Maestro. Мы уже публиковали целую статью о том, что это такое и как оно работает. Если коротко — позволяет почти линейно увеличивать производительность шлюза безопасности путем объединения нескольких устройств и...

Как Cisco мониторит ИБ поглощаемых компаний и обеспечивает их доступ к своим ресурсам?

У Cisco достаточно агрессивная стратегия поглощения компаний на рынке, которая не только приносит нам доходы по ключевым направлениям нашей деятельности, но и создает то, что иностранцы любят называть словом challenge, которое на русский часто переводят как “вызов”. Возможно когда-то это и было...

Благодаря двухфакторной аутентификации я лишился всех вложенных денег и 3 лет работы

Пост о том, как привязанный к аккаунту сервиса Яндекс.Почта телефон, помог угнать домен созданного мной сетевого издания "Банки Сегодня". Отмечу, что в это издание я вложил все свои накопленные деньги, душу и 3 года кропотливой работы. Читать дальше →...

«Потерянное» время: чем сегодня подкупают механические часы?

Сегодня 25 сентября — день тикающих часов. Мы наткнулись на это исследование и решили посмотреть, как сегодня люди пользуются наручными часами (а опрос в конце поста покажет, пользуются ли вообще) и что в них можно найти интересного. В современном мире, где время можно узнать, не отрываясь от...

Apache, ViewState&Deserialisation

В данной статье рассмотрим уязвимость на основе подмены сериализованного Java-объекта ViewState и метод её эксплуатации на примере web-приложения виртуальной машины с HackTheBox, использующей технологию Apache MyFaces. Читать дальше →...

[Из песочницы] Раскрытие номера телеграм v.2 — Социальная инженерия

Предисловие Сам способ раскрытия номера — есть совокупность одной технической возможности самого клиента и применения социальной инженерии (СИ). Вообще, эту функцию уже описывали ранее на Хабре, аж в 2016 году — ссылочка. Автор уже было уловил «месседж» и хотел рассказать зевавшим пользователям,...

Криптографический АРМ на базе стандартов с открытым ключом. Выпуск SSL-сертификатов. Эпилог

Вот мы и добрались до создания самоподписанных сертификатов. Где применяются самоподписанные сертификаты? Конечно, с самоподписанным сертификатом вы не сможете зарегистрироваться на сайте Госуслуг или подать подписанную декларацию в ФНС. Но для внутрикорпоративного документооборота их вполне можно...

Lenovo ThinkShield: мощный комплекс опций и услуг на страже безопасности корпоративных ПК

Безопасность всегда была ключевым приоритетом для компании Lenovo. За долгие годы работы на рынках настольных и портативных компьютеров мы реализовали много различных опций и услуг для защиты этих ПК. Также мы единственные на рынке, кто смог внедрить защиту в процессы производства и в систему...

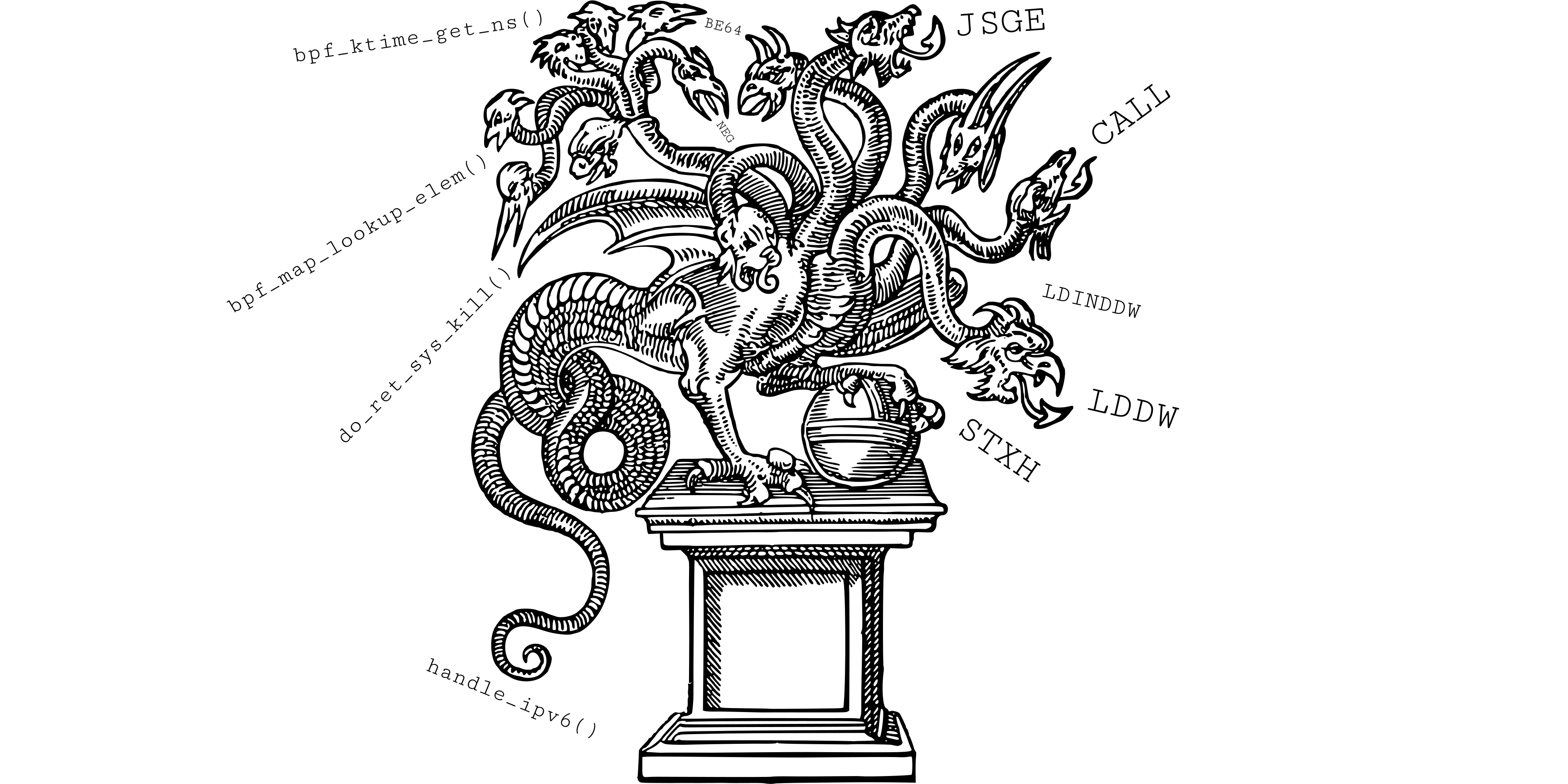

Укрощение Горыныча, или Декомпиляция eBPF в Ghidra

Автор статьи Nalen98 Добрый день! Тема моего исследования в рамках летней стажировки «Summer of Hack 2019» в компании Digital Security была «Декомпиляция eBPF в Ghidra». Нужно было разработать на языке Sleigh систему трансляции байткода eBPF в PCode Ghidra для возможности проводить...

Решение задания с pwnable.kr 24 — simple login. Наложение стекового фрейма

В данной статье решим 24-е задание с сайта pwnable.krи узнаем про наложение стекового фрейма. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

[Перевод] Мой первый взлом: сайт, позволяющий задавать любой пользовательский пароль

Недавно я нашёл интересную уязвимость, позволяющую установить любому пользователю конкретного сайта любой пароль. Круто, да? Это было забавно, и я подумал, что можно написать интересную статью. На неё вы и наткнулись. Примечание: автор переведённой статьи не специалист по информационной...

[recovery mode] Анонс смартфона Xiaomi Mi Mix Alpha

Несколько часов назад закончилась большая пресс-конференция Xiaomi, на которой компания представила свой новый флагман Mi Mix Alpha. Альфач реализован в оригинальном концепте, при котором дисплей занимает не только переднюю, но и заднюю панель смартфона, а также его торцы. Сама компания заявляет,...

[Перевод] Сторожим сторожей: текущее состояние космических средств слежения

Вы почти наверняка слышали о недавней публикации спутникового изображения высокой чёткости, где видно последствия неудачной попытки запуска Ираном своей ракеты Сафир на жидком топливе. Геополитические последствия разработки Ираном подобных баллистических ракет – это сама по себе интересная история,...

Кадровая алхимия: каков оптимальный состав команды центра ГосСОПКА?

Эта статья пригодится тем, кто работает в компании, признанной субъектом критической информационной инфраструктуры (КИИ), а значит — обязанной выполнить требования №187-ФЗ и построить центр ГосСОПКА (Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак),...

What can happen (Typical attack vectors)

To illustrate typical attack, and architecture issues, we will provide examples of SAP ERP solution, as it’s the most widespread one installed in 85% of Fortune 2000 companies. Читать дальше →...

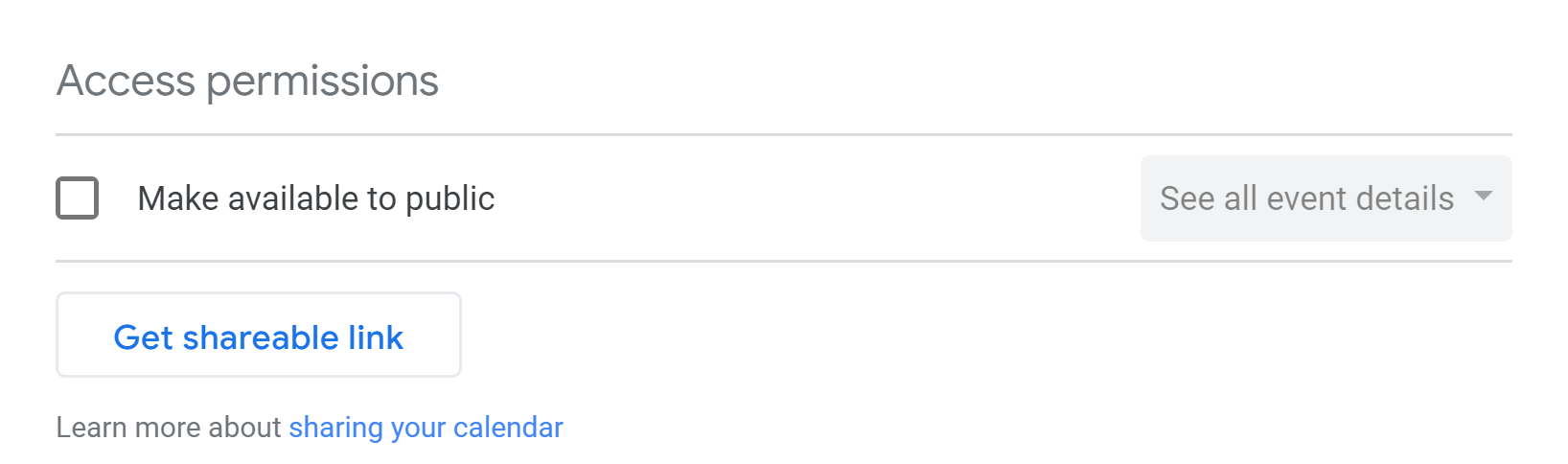

Security Week 39: безопасность и банальные ошибки

На прошлой неделе специалист по безопасности Авинаш Джайн обнаружил (новость, оригинальный блогпост) в общем доступе сотни пользовательских календарей в сервисе Google Calendar. Такие календари индексируются поисковыми сервисами, и в самом Гугле доступны по простому запросу типа...