[Перевод] Мой первый взлом: сайт, позволяющий задавать любой пользовательский пароль

Недавно я нашёл интересную уязвимость, позволяющую установить любому пользователю конкретного сайта любой пароль. Круто, да? Это было забавно, и я подумал, что можно написать интересную статью. На неё вы и наткнулись. Примечание: автор переведённой статьи не специалист по информационной...

[recovery mode] Анонс смартфона Xiaomi Mi Mix Alpha

Несколько часов назад закончилась большая пресс-конференция Xiaomi, на которой компания представила свой новый флагман Mi Mix Alpha. Альфач реализован в оригинальном концепте, при котором дисплей занимает не только переднюю, но и заднюю панель смартфона, а также его торцы. Сама компания заявляет,...

[Перевод] Сторожим сторожей: текущее состояние космических средств слежения

Вы почти наверняка слышали о недавней публикации спутникового изображения высокой чёткости, где видно последствия неудачной попытки запуска Ираном своей ракеты Сафир на жидком топливе. Геополитические последствия разработки Ираном подобных баллистических ракет – это сама по себе интересная история,...

Кадровая алхимия: каков оптимальный состав команды центра ГосСОПКА?

Эта статья пригодится тем, кто работает в компании, признанной субъектом критической информационной инфраструктуры (КИИ), а значит — обязанной выполнить требования №187-ФЗ и построить центр ГосСОПКА (Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак),...

What can happen (Typical attack vectors)

To illustrate typical attack, and architecture issues, we will provide examples of SAP ERP solution, as it’s the most widespread one installed in 85% of Fortune 2000 companies. Читать дальше →...

Security Week 39: безопасность и банальные ошибки

На прошлой неделе специалист по безопасности Авинаш Джайн обнаружил (новость, оригинальный блогпост) в общем доступе сотни пользовательских календарей в сервисе Google Calendar. Такие календари индексируются поисковыми сервисами, и в самом Гугле доступны по простому запросу типа...

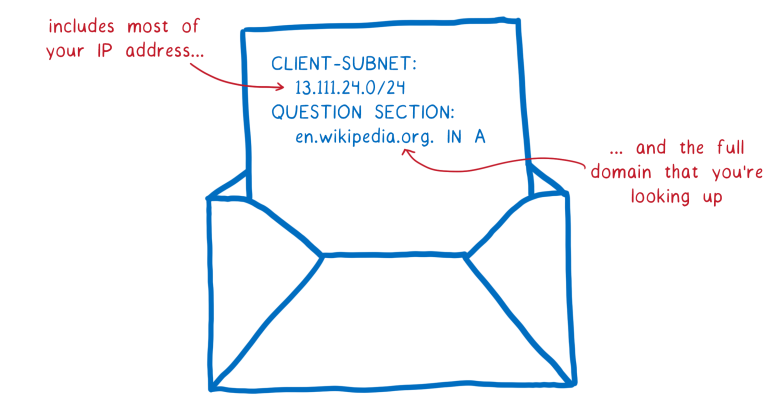

Firefox и Chrome будут шифровать DNS-запросы и обходить цензуру

Обычно резолвер сообщает каждому DNS-серверу, какой домен вы ищете. Этот запрос иногда включает ваш полный IP-адрес или его большую часть, что можно легко объединить с другой информацией, чтобы установить вашу личность. Из статьи Лин Кларк «DoH в картинках» На Хабре неоднократно рассказывали о...

Мониторинг безопасности облаков. Часть 2

Итак, я продолжу статью, посвященную мониторингу безопасности облачных провайдеров. В первой части я рассказывал об опыте Cisco в работе с внешними облачными сервисами, а также о наблюдениях Cisco, с которым мы столкнулись при построении или аудите SOCов наших заказчиков. Взяв в первой части в...

Портативный GPS трекер BOXY. Следим за всеми и за всем…

Здравствуйте друзья. Сегодня хочу рассказать о компактном GPS трекере BOXY. Данный трекер предназначен для отслеживания через GPS всего, к чему он прикреплен. Это может быть собака, корова, радиоуправляемая машинка или квадрик, ребёнок, автомобиль и т.д. Сфера применения ограничена лишь вашей...

Vive Cosmos — обзор нового VR сета от HTC

У HTC выходит новый флагшип в линейке VR сетов для потребительского сектора — HTC Vive Cosmos. Поэтому я перевел и переварил для Вас предварительные обзоры этого устройства от ребят, зарекомендовавших себя в поле виртуальной реальности, чтобы Вам было проще принять решение о том, стоит ли сейчас...

[Из песочницы] Безопасность в AEM – это вопрос платформы или способа внедрения?

Автор: Андрей Пинчук | Certified Senior AEM Developer Представьте ситуацию: вы спокойно спите и видите свой третий сон, как вдруг раздается телефонный звонок — недовольный клиент жалуется, что вся система недоступна. Согласитесь, подобные события — дискомфорт для жизни AEM-разработчика, всей...

Как настроить Linux для входа в домен с использованием алгоритмов ГОСТ

Введение Протокол Kerberos 5 сейчас активно используется для аутентификации. Особенностью данного протокола является то, что он осуществляет аутентификацию, базируясь на четырех китах: Симметричное шифрование; Хеширование; ЭЦП; Третья доверенная сторона. Начиная с пятой версии появилась возможность...

[recovery mode] Почему мои финансы зависят от Билайна?

Сегодня с утра творится то, о чем так долго говорили большевики что можно было предвидеть: у Билайна случилась проблема с доставкой (части) СМС, и, внезапно, для клиентов Билайна авторизации через SMS поломалась. Мы все знаем, как неприятно, когда большая система перестает работать как надо. И чем...

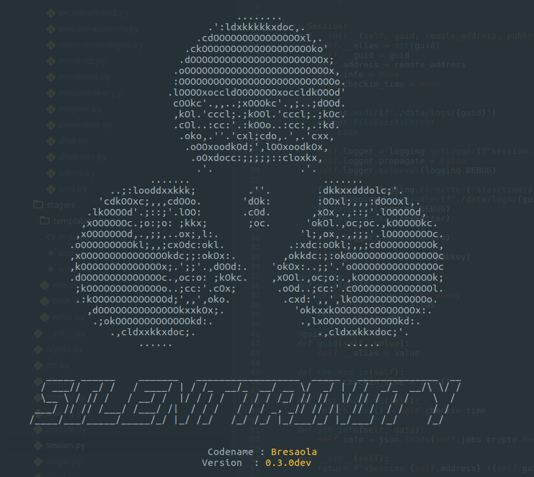

Silent Trinity: изучаем новую версию фреймворка постэксплуатации

Мы постоянно отслеживаем изменения в хакерском инструментарии, будь то появление новых инструментов или обновление уже известных. Поэтому мы не смогли пройти мимо Silent Trinity, анонсированного на DefCon 27 Demo Labs. Читать дальше →...

[Из песочницы] Уязвимости GeekBrains: Зачем платить деньги за курсы если их можно просто скачать?

Небольшой сказ о маленькой погрешности, с помощью которой был получен доступ ко всем платным курсам и домашним заданиям на ресурсах. А так же немного о других найденных уязвимостях. Читать дальше →...

Ethernet, FTP, Telnet, HTTP, Bluetooth — основы анализа трафика. Решение задач на сети с r0от-мi. Часть 1

В данной статье 5 первых заданий, узнаем основы анализа трафика различных сетевых протоколов. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

Законопроект о создании единой базы с данными граждан приняли в ГосДуме в первом чтении

Собственно, суть новости в заголовке, а подробности описаны тут и тут. А от себя хочу прокомментировать эту новость. Думаю, многие мечтали избавиться от поиска миллиона справок и доказательств, что у тебя и правда есть (или нет) недвижимость, машина и работа. Цифровая трансформация должна сделать...

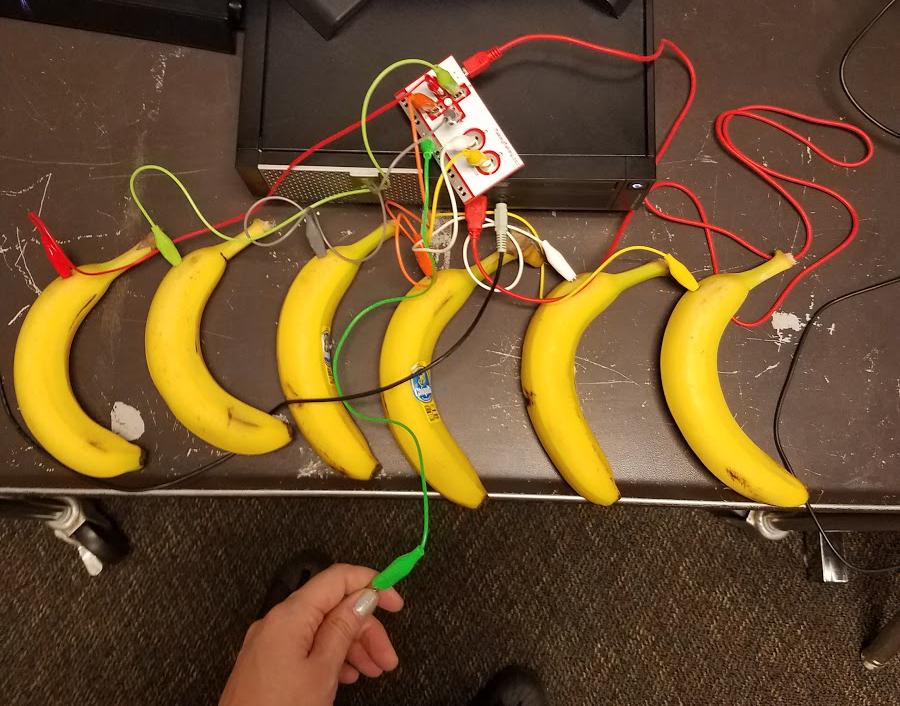

Качаем пресс с помощью игрового контроллера, или 8 необычных патентов на устройства ввода

Студент MIT превратил бананы в клавиши пианино. Вы, конечно, знаете, что изобретение нужно запатентовать, чтобы закрепить на него свои права. Тогда, если кому-то захочется использовать вашу идею, и она выстрелит, вы сможете на ней заработать просто потому, что к вам мысль о её создании пришла...