Опубликован список из 25 самых опасных уязвимостей ПО

Изображение: Unsplash Американская организация MITRE опубликовала список из 25 самых опасных уязвимостей программного обеспечения. Исследователи составили таблицу наиболее опасных и распространенных проблем безопасности, с указанием идентификаторов CWE (Common Weakness Enumeration). В топ-25 попало...

WIBAttack. Так ли страшна новая уязвимость SIM-карт

[По публичной информации], 21 сентября Ginno Security Lab опубликовала информацию об уязвимости, схожей с Simjacker, которая позволяет с помощью одной вредоносной SMS захватить контроль над мобильными функциями атакованного устройства и тем самым получить возможность отправлять SMS, совершать...

Patch’ти — не считается: сказ о патч-менеджменте в лицах и красках

Наверно, все SOC-аналитики спят и видят, как их детектирующие правила отлавливают модные техники проправительственных APT-группировок, а расследования приводят к обнаружению эксплойтов для zero-day уязвимостей. К сожалению (или к счастью), большая часть инцидентов, с которыми приходиться...

Третья уязвимость Steam Windows Client, но не 0day

В предыдущих сериях Не так давно я рассказал о двух уязвимостях Стима: CVE-2019-14743 и CVE-2019-15316. Там была целая история о том, как я пытался зарепортить их, у меня не получалось, меня забанили, и только после публичного раскрытия и помощи сообщества удалось достичь результатов. Valve сделали...

Flare-On 2019 write-up

-0x01 — Intro Данная статья посвящена разбору всех заданий Flare-On 2019 — ежегодного соревнования по реверс-инжинирингу от FireEye. В данных соревнованиях я принимаю участие уже второй раз. В предыдущем году мне удалось попасть на 11-ое место по времени сдачи, решив все задачи примерно за 13...

Security Week 40: уязвимость в BootROM мобильных устройств Apple

В зависимости от ваших предпочтений к этой новости можно подобрать один из двух заголовков. Либо «серьезная уязвимость обнаружена в мобильных устройствах Apple вплоть до iPhone X», либо «наконец-то придумали новый способ для джейлбрейка iДевайсов (но это не точно)». Насчет джейлбрейка пока и правда...

[recovery mode] Система резервного копирования

Эта статья — часть цикла о построении NAS, и написана под конкретный вид системы. Резервное копирование — вторая основная задача, которую я хотел решить, используя NAS, после системы управления репозиториями. Решение её затянулось... Про данную тему уже написана масса статей и даже несколько книг,...

Disk forensics, memory forensics и log forensics. Volatility framework и Autopsy. Решение задач с r0от-мi. Часть 1

Данная статья содержит решений заданий, направленных на криминалистику памяти, оперативной памяти, и логов web-сервера. А также примеры использования программ Volatility Framework и Autopsy. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

Проблемы и угрозы биометрической идентификации

В 2018 году в России вступил в действие закон о биометрической идентификации. В банках идёт внедрение биометрических комплексов и сбор данных для размещения в Единой биометрической системе (ЕБС). Биометрическая идентификация даёт гражданам возможность получать банковские услуги дистанционно. Это...

[Из песочницы] Домофон — ухо шпиона?

Еще во времена аналоговых телефонных дисковых аппаратов ходили слухи о прослушивания линии, даже о возможности слушать обстановку без поднятия трубки и разговора по ней. С появлением кнопочных телефонов проблема вроде бы ушла, к тому же в связи с принципами коммутации сигналов на витой паре это...

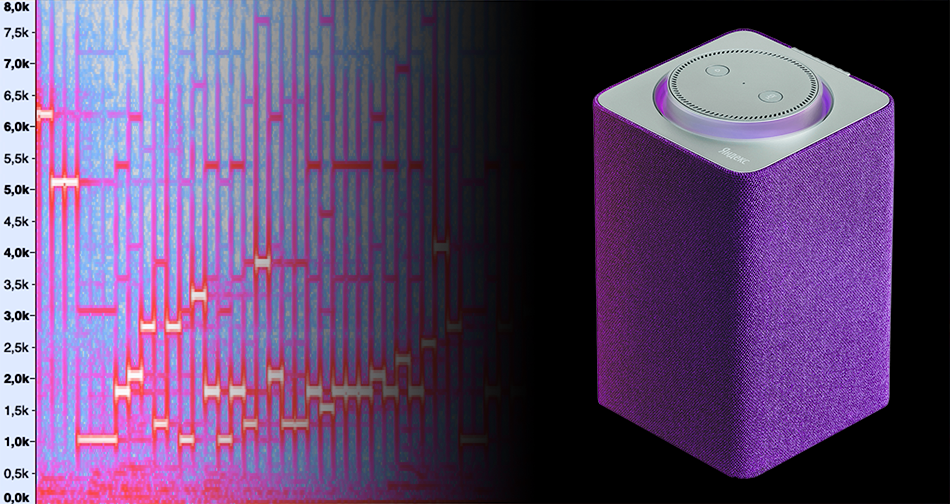

Реверс инжиниринг протокола активации Яндекс.Станции

«Яндекс.Станция» — умная колонка с голосовым помощником Алиса. Чтобы её активировать, нужно поднести телефон и проиграть звук из приложения «Яндекс». Под катом я расскажу, как устроен этот сигнал, про пароль от WiFi в открытом виде и попробую развить идею передачи данных через звук. Читать дальше →...

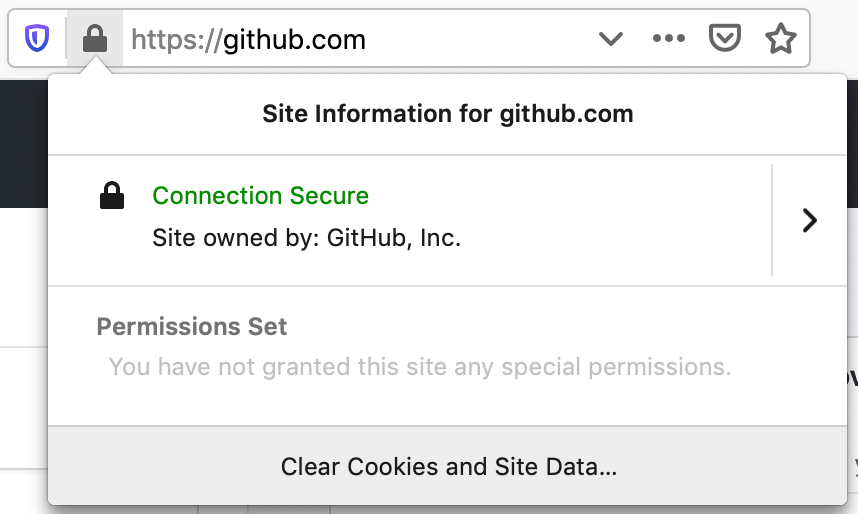

Сертификаты EV SSL: есть ли жизнь после смерти?

В новых версиях Chrome 77 и Firefox 70 (выйдет 22 октября) EV-сертификаты с расширенной проверкой лишились своего привычного места в адресной строке. Теперь они на первый взгляд не отличаются от обычных DV-сертификатов, которые валидируют домен. Дополнительная информация о компании раскрывается...

Опасные 3rd-party драйверы в вашей системе или LOLDrivers

А вы знали, что вполне легитимный драйвер может дать злоумышленнику возможность прописаться в вашей системе надолго, оставаясь внутри даже после ее переустановки? Или превратить ваш компьютер в кирпич? Например, некоторые безобидные на вид доверенные (подписанные) драйверы являются попутно...

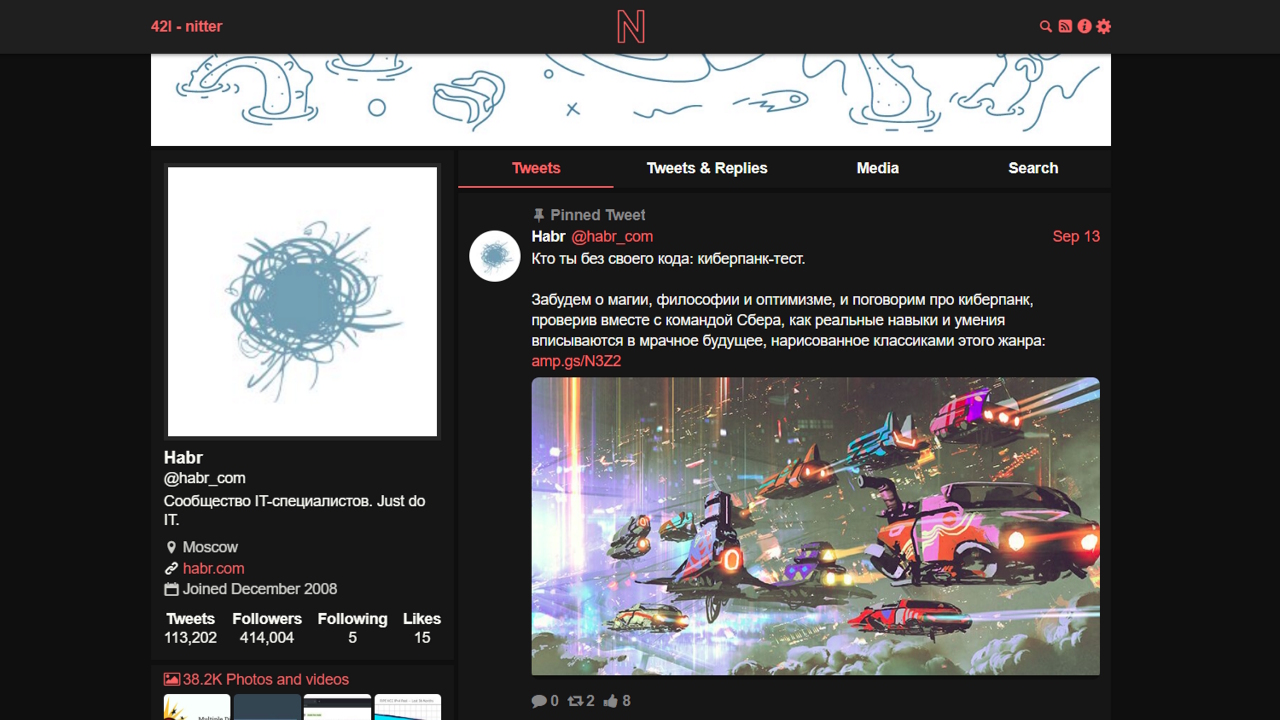

Nitter, альтернативный фронтенд для Twitter

Nitter — это свободный фронтенд для Twitter, ориентированный на сохранение пользовательской конфиденциальности. Проект написан на языке Nim, и находится в стадии активной разработки, ни одного релиза пока не было. Аналогичным фронтендом для YouTube является Invidious, который и вдохновил автора на...

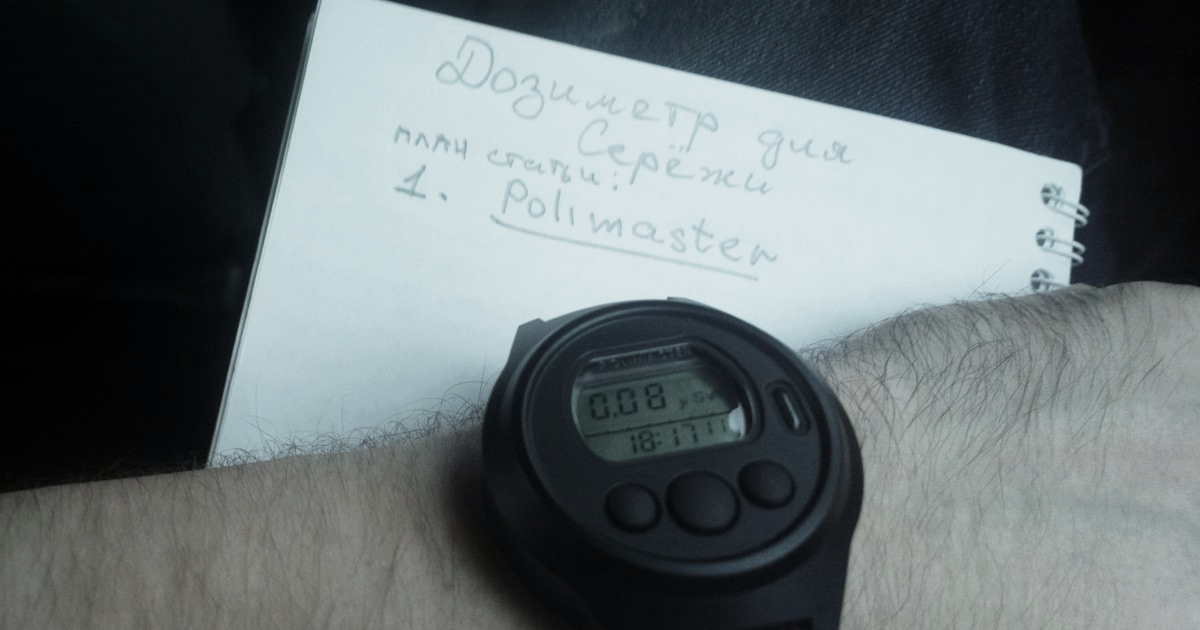

Дозиметр для Серёжи. Часть I. Polimaster — Охотники за нуклидом

В связи с участившимися вопросами от друзей и знакомых с ключевой фразой «какой дозиметр купить? а у тебя самого что?» решил я собрать воедино разбросанную в разных местах информацию и рассказать о своем приборном парке и всем, что с этим парком связано. Хронологию рассказа я решил выстроить от...

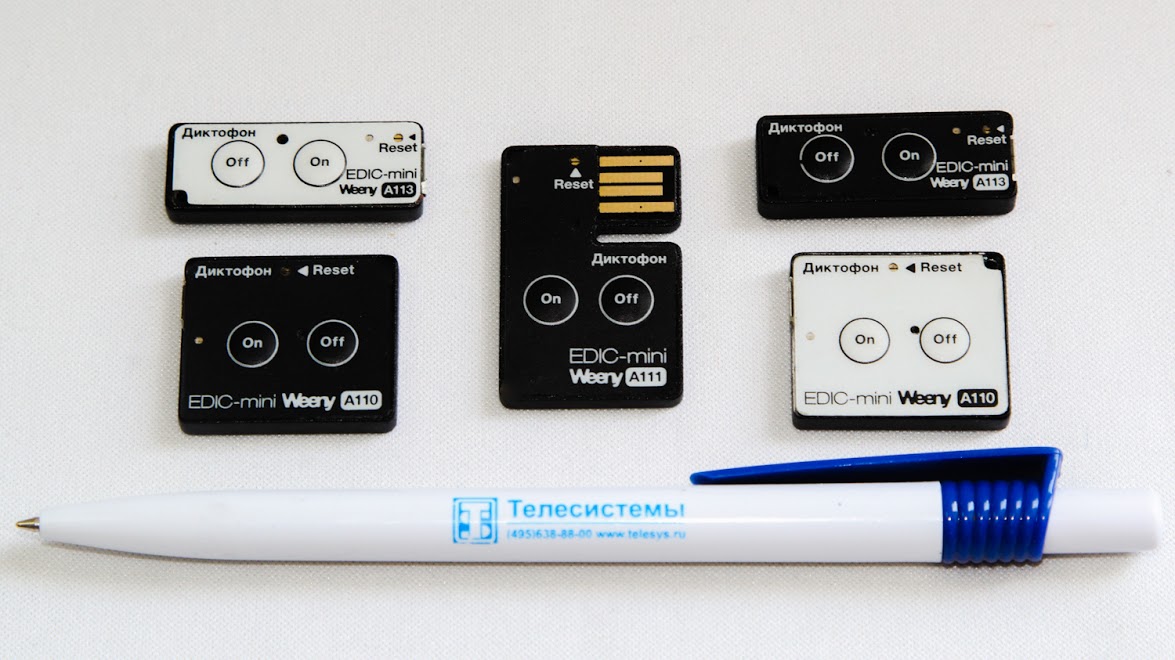

Обзор диктофона Edic Weeny A110 с функцией «чёрного ящика»

Я писал о зеленоградской компании «Телесистемы», производящей самые маленькие диктофоны в мире, ещё в лохматом 2010 году; тогда же «Телесистемы» даже организовали нам небольшую хабраэкскурсию на производство. На обзор ко мне приехал диктофон Weeny A110 размером 29х24 мм, весом 4 грамма и толщиной 4...

Troldesh в новой маске: очередная волна массовой рассылки вируса-шифровальщика

С начала сегодняшнего дня и по настоящее время эксперты JSOC CERT фиксируют массовую вредоносную рассылку вируса-шифровальщика Troldesh. Его функциональность шире, чем просто у шифровальщика: помимо модуля шифрования в нем есть возможность удаленного управления рабочей станцией и дозагрузки...

Habr Weekly #20 / 2FA-аутентификация не панацея, Android 10 Go для самых слабеньких, история jQuery, фильм о Гейтсе

Нам интересно лучше узнать наших слушателей: кто вы и что думаете о подкасте — что нравится, что бесит, что можно улучшить. Пройдите, пожалуйста, опрос. Ваши ответы помогут сделать подкаст лучше. Опрос: u.tmtm.ru/podcast. В этом выпуске: 01:31 — хроника угона и возвращения SIM-карты, почты и домена...