Творчество на iPad и iPhone

Для iOS постоянно появляются приложения для творчества. Музыкальные синтезаторы, рисование акварелью, пиксель-арт и много чего ещё. Вдохновившись очередным таким приложением, я решил поделиться с вами информацией о возможностях для творчества, которые доступны на iOS-устройствах. В небольшой серии...

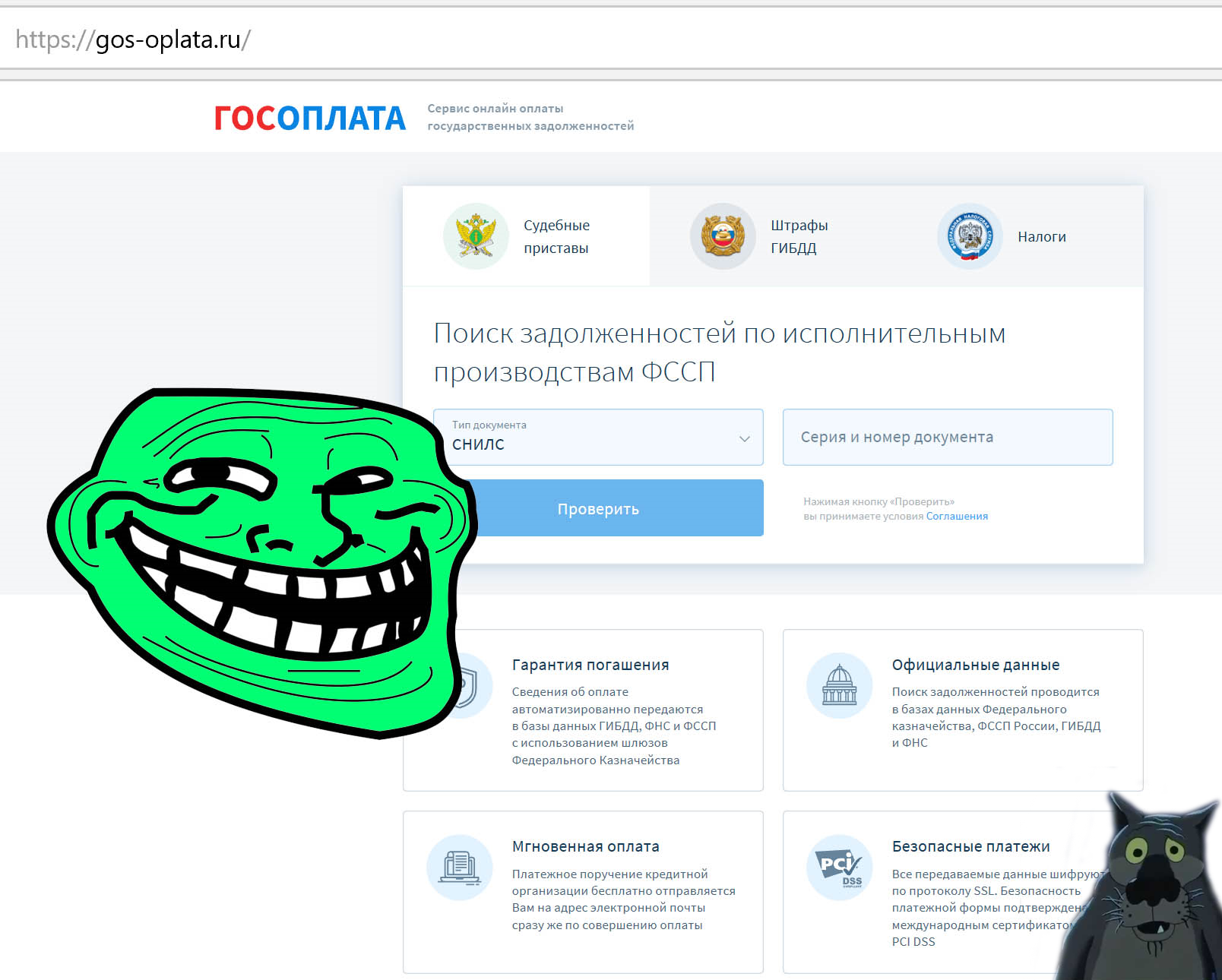

Опять сотни тысяч платежей граждан в ГИБДД и ФССП находились в открытом доступе

Помните я писал на Хабре и у себя в Telegram-канале, как в открытом доступе оказались подробности платежей в пользу ГИБДД и ФССП пользователей сайтов оплатагибдд.рф, paygibdd.ru, gos-oplata.ru, штрафов.net и oplata-fssp.ru? Только не надо смеяться, это вовсе не шутка — тот же самый сервер с данными...

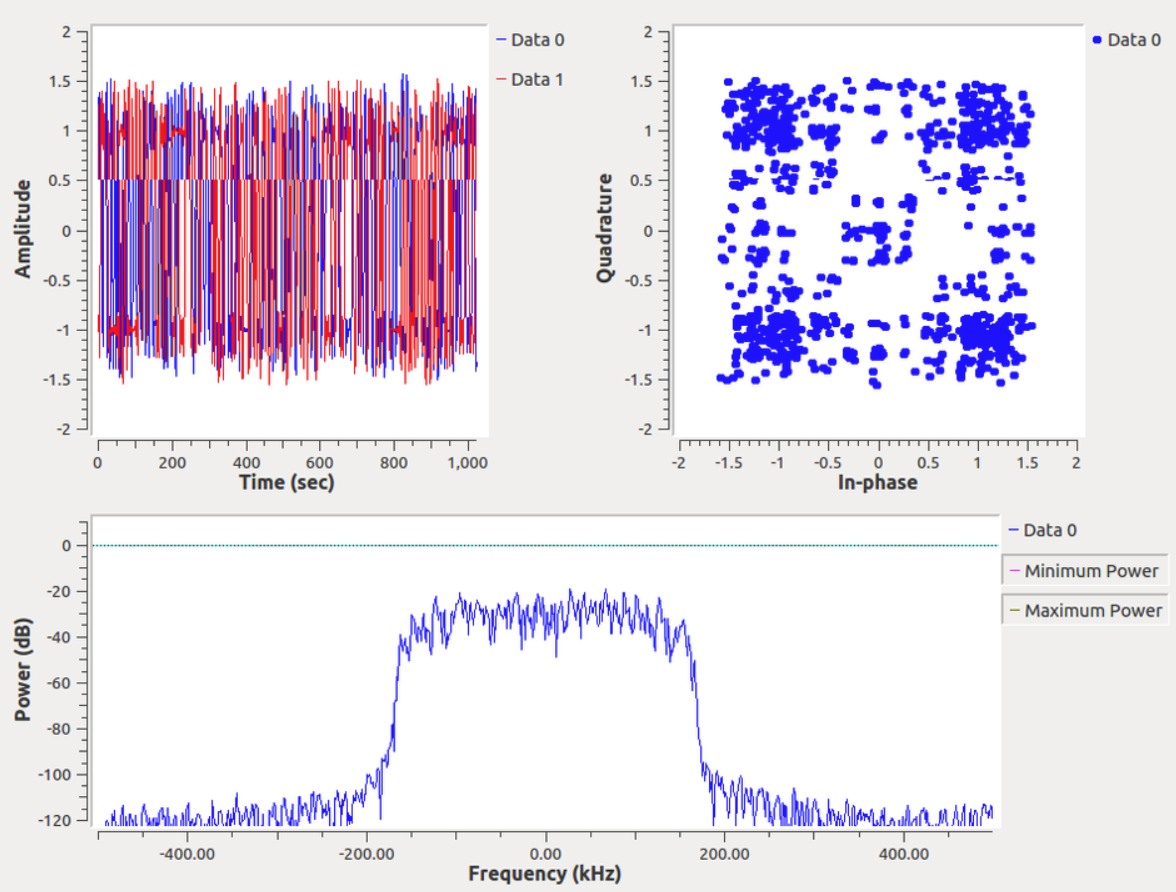

Software Defined Radio — как это работает? Часть 6

Привет, Хабр. В предыдущей части мы рассмотрели возможность передачи простых сигналов с помощью GNU Radio. Сейчас мы пойдем дальше, и посмотрим, как передать что-нибудь посложнее. Начнем с радиолюбительских сигналов WSPR, а затем создадим работающий программный QAM-модем. И как и в предыдущем...

[Перевод] Конец эпохи ремонта девайсов. Как Apple и Amazon зачищают торговцев старой электроникой

Прошло шесть месяцев с момента вступления в силу сделки между Amazon и Apple. Яблочная компания согласилась самостоятельно продавать свои гаджеты в самом большом интернет-магазине. Это стало настоящим ударом для, казалось бы, не связанных с этим напрямую бизнесов по починке бывших в употреблении...

Мутные воды: как хакеры из MuddyWater атаковали турецкого производителя военной электроники

У иранских прогосударственных хакеров — большие проблемы. Всю весну неизвестные публиковали в Telegram «секретные сливы» — информацию о связанных с правительством Ирана APT-группах — OilRig и MuddyWater — их инструментах, жертвах, связях. Но не о всех. В апреле специалисты Group-IB обнаружили...

Как взять сетевую инфраструктуру под свой контроль. Глава четвертая. Автоматизация. Темлейты

Эта статья является шестой в цикле статей «Как взять сетевую инфраструктуру под свой контроль». Содержание всех статей цикла и ссылки можно найти здесь. Оставив несколько тем позади, я решил все же начать новую главу. К безопасности вернусь чуть позже. Здесь я хочу обсудить один простой, но...

Пишем Reverse socks5 proxy на powershell.Часть 1

История об исследовании и разработке в 3-х частях. Часть 1 — исследовательская. Буков много — пользы еще больше. Постановка задачи В ходе проведения пентестов и RedTeam кампаний не всегда удается воспользоваться штатными средствами Заказчиков, такими как VPN, RDP, Citrix и т.д. в качестве...

Как обезопасить себя от мобильных мошенников

Хочу поделиться с вами некоторыми знаниями, как сегодня мошенники врываются в жизнь простых людей и забирают их честно заработанные деньги. Раньше мы боялись чтобы наши паспортные данные и идентификационный код (ИНН) не попали в чужие руки и на нас не взяли кредит. Но, сегодня эти данные не так уж...

Победа на PHDays 9. Делимся лайфхаками в трёх частях. Часть 1

Всем привет! Меня зовут Виталий Малкин. Я руководитель отдела анализа защищённости компании «Информзащита» и по совместительству капитан команды True0xA3. Этой статьей мы начинаем цикл из 3-х материалов, посвящённых нашему выступлению на PHDays IX Standoff. В этой статье мы расскажем, почему...

Как выбрать SIP-телефон Grandstream — в общем и в частности?

Я работаю инженером в компании Фактор груп, дистрибьюторе Grandstream и принимаю участие в предпродажных консультациях для различных проектов. Нашими клиентами являются не только продвинутые компании, но и начинающие. Поэтому я часто рассказываю не только о линейках аппаратов Grandstream, но и о...

Обзор IP-телефона Snom D717

Сегодня мы расскажем о новинке компании Snom — настольном телефоне низкой ценовой категории в линейке D7xx, Snom D717. Он доступен в чёрном и белом исполнении. Читать дальше →...

Проблемы действующей методики определения актуальных угроз от ФСТЭК

Доброго времени суток, Хабр! Сегодня мы бы хотели покритиковать документ «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденный ФСТЭК России 14 февраля 2008г. (далее – Методика). Эта Методика является...

Как увидеть реверберацию или передача видео звуком через воду — 2

Привет, глубокоуважаемые! Сегодня мы опять будем передавать картинку ультразвуком через воду: буквально увидим реверберацию и эхо, и даже то, как они меняются в зависимости от условий. Все о чем я расскажу несложно, интересно повторить самостоятельно и под силу практически любому. Если в вашей душе...

О недавней кибератаке Балтимора

Сей пост есть дубль записи из моего Телеграм канала. Посчитал нужным поделиться обнаруженными фактами c хабраобществом. 25 мая в The New York Times вышел подробный материал о кибератаках Балтимора. Заражены тысячи компьютеров, остановились коммунальные и кадастровые службы, пострадали медицинские...

Web tools, или с чего начать пентестеру?

Продолжаем рассказывать о полезных инструментах для пентестера. В новой статье мы рассмотрим инструменты для анализа защищенности веб-приложений. Наш коллега BeLove уже делал подобную подборку около семи лет назад. Интересно взглянуть, какие инструменты сохранили и укрепили свои позиции, а какие...

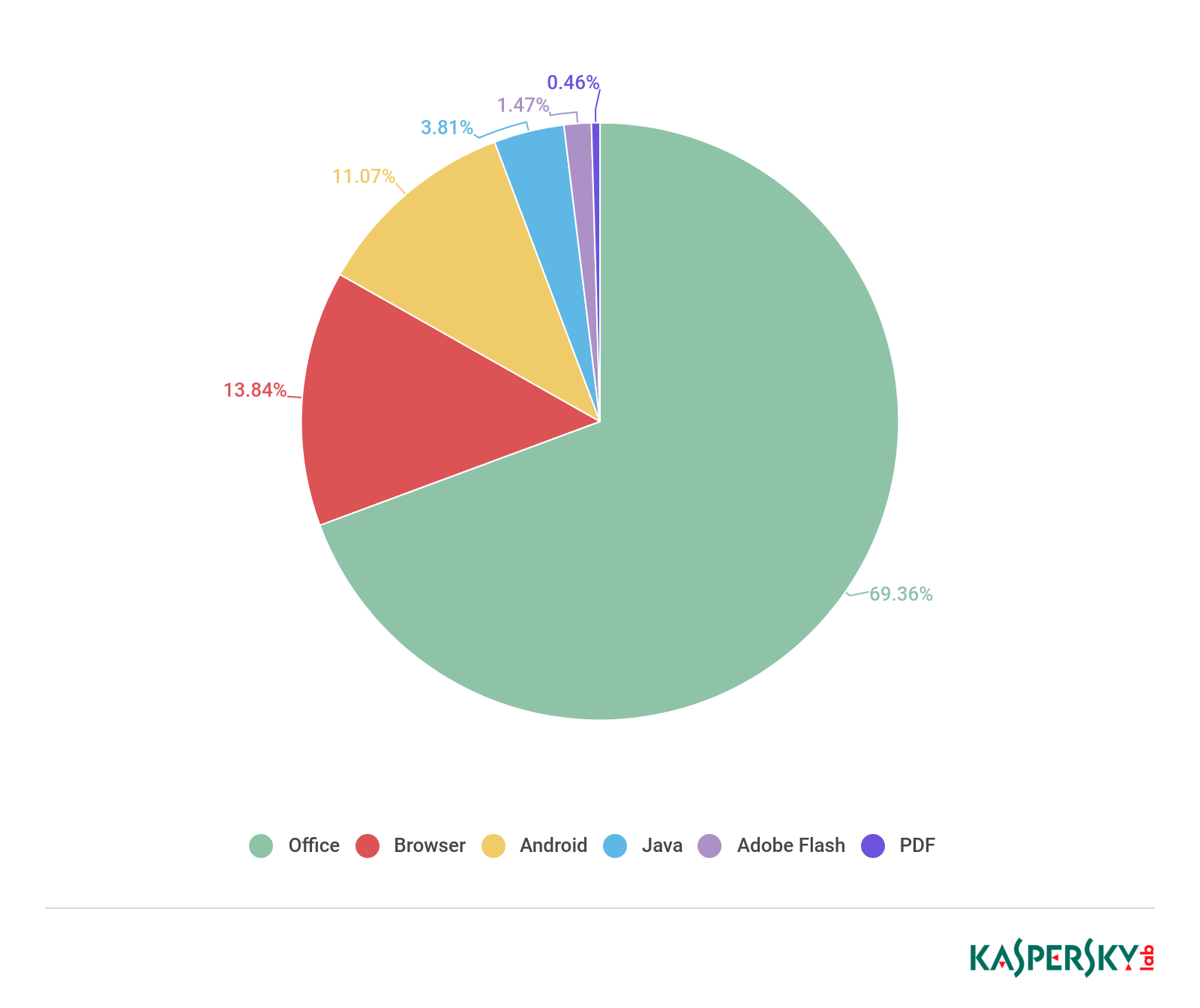

Security Week 22: статистика угроз, банковские трояны и популярные эксплойты

На прошлой неделе «Лаборатория Касперского» опубликовала отчет об эволюции киберугроз в первом квартале 2019 года. Краткий обзор можно прочитать в этой новости, а в посте мы подробнее рассмотрим две темы: банковские трояны для Android и Windows, а также наиболее часто эксплуатируемые...

Программатор чипов G-Shield: запись цифровых сертификатов в микросхемы на этапе производства

Программатор G-Shield (GPW-01) GlobalSign объявила о технологическом партнёрстве со стартапом Big Good Intelligent Systems, который выпустил продукт под названием G-Shield. Это сервер регистрации плюс программатор чипов для физической записи цифровых сертификатов на микросхемы: Big Good называет...

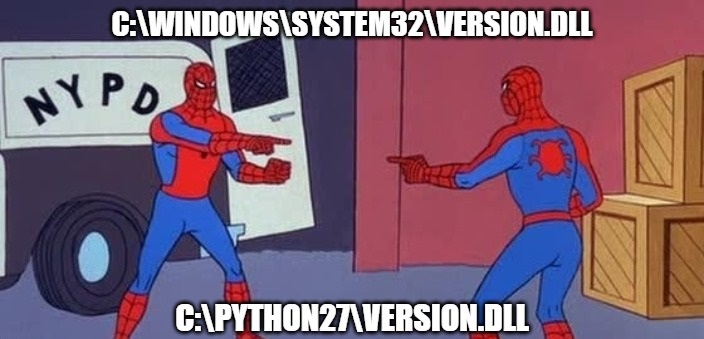

Создание прокси-dll для проверок эксплуатации dll hijack

Когда я исследую безопасность ПО, то одним из пунктов проверки является работа с динамическими библиотеками. Атаки типа DLL hijack («подмена dll» или «перехват dll») встречаются очень редко. Скорее всего, это связано с тем, что и разработчики Windows добавляют механизмы безопасности для...