Проведение фишинг-учений с использованием вредоносных ссылок и HTML-приложений. Часть 1

Многим угрозам можно противопоставить технические средства защиты информации (СЗИ): как базовые, так и системные решения. Но сколько бы ни стоило СЗИ, и сколько бы ни знал о устройстве инфраструктуры специалист, главной головной болью все равно остается человеческий фактор. Прежде всего —...

Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

AMSI bypass — От истоков к Windows 11

В одной из наших предыдущих статей (советую ознакомиться) мы рассматривали типовые механизмов защиты для операционных систем семейства Windows. В главе AMSI Bypass кратко рассмотрели принцип работы библиотеки и почему обход amsi.dll является одним из самых популярных среди злоумышленников. Сегодня...

Конструируем нейронную сеть для выявления вредоносного кода PowerShell

Технологии машинного обучения все стремительней входят в нашу жизнь и находят применение в различных сферах деятельности. В медицине развивается диагностика различных заболеваний и методов лечения. В автомобильной промышленности машинное обучение успешно применяется в сервисах для помощи водителю и...

[recovery mode] Аудит событий безопасности ОС Windows. Часть 1. Настройки аудита

Журналирование событий информационной безопасности является важным элементом системы защиты информации. Нам необходимо знать какое событие когда произошло, когда какой пользователь пытался зайти в систему, с какого узла, удачно или нет, и так далее. Конечно, некоторые события ИБ сохраняются в...

Как угнать данные за 15 минут

Привет, Хабр! Осенью состоялась десятая, юбилейная кибербитва Standoff. Три дня десять команд этичных хакеров со всего мира пытались ограбить банк, нарушить работу нефтегазовой отрасли и транспорта или реализовать другие недопустимые события в виртуальном Государстве F, построенном на настоящих...

PowerShell и LiveJournal (ЖЖ): три способа аутентификации

Я изучаю сетевое взаимодействие по протоколу HTTP(S). Мне было интересно попробовать связаться с «Живым Журналом» (он же «LiveJournal» или «ЖЖ») из программы-оболочки «PowerShell» и получить от этого веб-сервиса какие-нибудь данные. В статье описаны подходы к началу работы с ЖЖ из программы через...

BloodHound: групповые политики и локальный администратор

BloodHound — это популярный инструмент, который используется для сбора и анализа данных во время проведения пентеста внутренней инфраструктуры на базе Active Directory. Этот инструмент позволяет визуализировать некорректные настройки объектов Active Directory и строить цепочки атак. Основная...

Windows 10, PowerShell: файл сертификата открытого ключа (X.509) изнутри

Немного о том, как устроено в «Windows 10» хранение сертификатов открытого ключа, а также о том, как можно просматривать хранилища сертификатов и свойства отдельных сертификатов. В двух словах рассказано о том, какие инструменты можно использовать для работы с сертификатами открытого ключа, в...

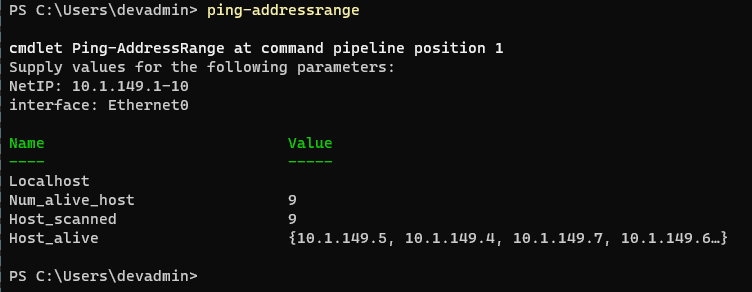

[Перевод] Бесплатные сетевые IP-сканеры

В локальной сети (LAN) обычно есть множество обменивающихся данными хостов. Сканирование сетей при помощи IP-сканера позволяет отделам ИТ, сетевым администраторам и службам безопасности следить, какие IP обмениваются данными и какие типы устройств занимают IP-адреса. Также это помогает выявлять...

Расширение списка ACE для BloodHound

BloodHound – это популярный инструмент для сбора и анализа данных при проведении пентеста внутренней инфраструктуры на базе Active Directory. Этот инструмент позволяет визуализировать некорректные настройки объектов AD и строить цепочки атак. Основная его особенность — использование теории графов...

Как подружить openssl и powershell, или подпись на основе RSA для самых маленьких

В один прекрасный день наш сертификат подписи кода протух. Ну протух и протух, случается. У нас же есть новый сертификат! Щас переподпишем, и всё заработает! А вот и нет. У нового сертификата - новая цепочка доверия, а владельцы системы куда мы ставимся не настроены устанавливать сертификаты от (в...

[Перевод] Созданные с помощью библиотеки .NET документы Excel обходят проверки безопасности

Обнаруженное недавно семейство вредоносного ПО под названием Epic Manchego использует хитрый трюк для создания вредоносных файлов MS Excel с минимальной степенью обнаружения и повышенной вероятностью обхода систем безопасности. Изучая способы обхода систем безопасности, используемые...

11 команд PowerShell для Office 365, которые полезно знать

Использование PowerShell для управления Office 365 может сделать вашу работу быстрее, эффективнее и проще. PowerShell предоставляет доступ к информации о среде Office 365, к которой нельзя получить доступ через центр администрирования Microsoft 365, и позволяет выполнять массовые операции с помощью...

[Перевод] PowerShell в роли инструмента для пентеста: скрипты и примеры от Varonis

Хакеры любят использовать PowerShell для запуска «fileless malware» — бестелесных вредоносных программ, которые не являются традиционными бинарными файлами с компилированным вредоносным кодом, и по этой причине подчас не могут быть обнаружены антивирусными решениями. PowerShell, конечно же, всегда...

[Перевод] Приключения неуловимой малвари, часть V: еще больше DDE и COM-скриплетов

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

[Перевод] Приключения неуловимой малвари, часть IV: DDE и поля документа Word

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

[Перевод] Приключения неуловимой малвари, часть III: запутанные VBA-cкрипты для смеха и прибыли

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: Скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли (мы тут) В последних двух...

Назад