Вы все еще пишете многопоточку на C++ с ошибками синхронизации?

Привет, коллеги! В этой статье я покажу свой подход к написанию многопоточного кода, который помогает избежать типовых ошибок, связанных с использованием базовых примитивов синхронизации. Демонстрация идеи будет проходить на живых примерах кода на современном C++. Большинство описанных решений я...

Кибершпионы из Core Werewolf пытались атаковать российскую военную базу в Армении

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили на платформе VirusTotal загруженный из Армении (г. Гюмри) вредоносный файл, связанный с группировкой кибершпионов Core Werewolf. Он представляет собой самораспаковывающийся архив 7zSFX, предназначенный для скрытой установки и запуска...

Как меняются методы расследования на Standoff: кейс аналитика PT Expert Security Center

Всем привет! Меня зовут Юлия Фомина, в Positive Technologies я занимаюсь проактивным поиском и обнаружением угроз, что в профессиональной среде называется threat hunting. И все эти знания наша команда превращает в экспертизу продуктов Positive Technologies. И конечно же, мы не только обогащаем наши...

Респонс по да Винчи: как мы перевернули систему работы security-аналитика и что из этого вышло

Как обычно происходит стандартное реагирование в SOC? Получил аналитик оповещение об инциденте от какой-то системы безопасности, посмотрел логи SIEM, чтобы собрать дополнительные данные, уведомил заказчика и составил для него короткий отчет о произошедшем. А что дальше? А дальше — переключился на...

В чем роль современного директора по информационной безопасности (CISO) и как им стать

В современном мире, где киберугрозы становятся все более изощренными и разрушительными, роль директора по информационной безопасности или CISO (Chief Information Security Officer) приобретает важное значение. Сегодня каждая компания, будь то крупная корпорация или небольшое предприятие, нуждается в...

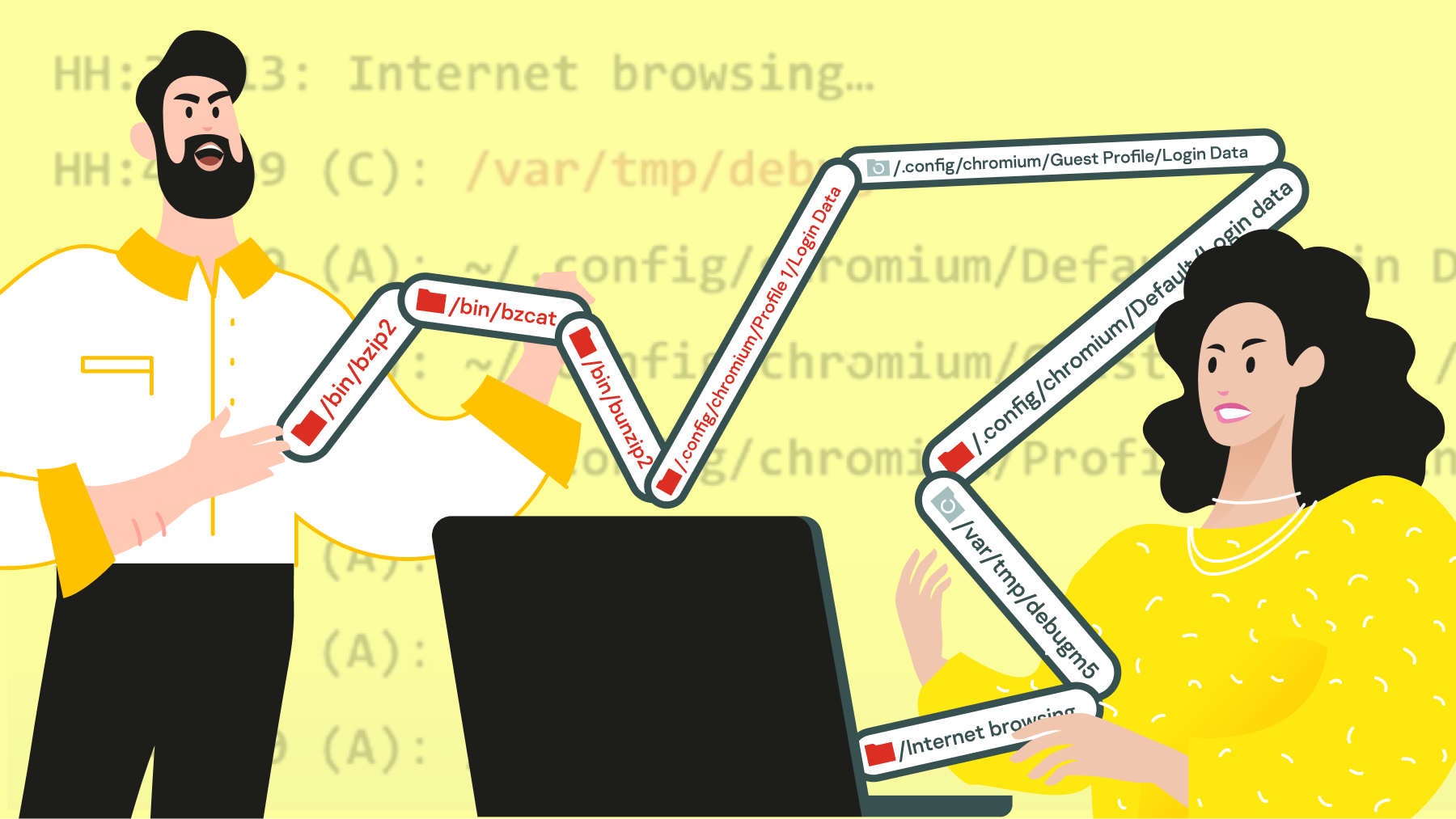

[Перевод] Noted на Hack The Box: Искусство цифрового детектива

Саймон, разработчик, работающий в компании Forela, сообщил команде CERT о записке, появившейся на его рабочем столе. В записке утверждалось, что его система была взломана и что с рабочей станции Саймона были собраны конфиденциальные данные. Злоумышленники вымогали данные с его рабочей станции и...

Снова в деле: как прошел осенний Standoff 12 для PT Expert Security Center

С 21 по 24 ноября 2023 года прошел Standoff 12 — международные киберучения по информационной безопасности, на которых команды «красных» (атакующих белых хакеров) исследуют защищенность IT-инфраструктуры виртуального Государства F. Синие же команды (защитники) фиксируют эти атаки, а иногда даже...

Как действовали хакеры на ноябрьском Standoff 12. Разбираем цепочку атак на космолифт и не только

В ноябре 2023 года мир был свидетелем кибербитвы Standoff, которая длилась несколько дней. Пятнадцать команд этичных хакеров провели серию впечатляющих технических ходов. Атакам подверглись все представленные на киберполигоне отрасли. Напомним, на нем воссозданы технологические и бизнес-процессы...

Правдивы ли мифы о кибербезопасности промышленных предприятий и зачем мы разрабатываем свои best practices

Всем привет! Я Дмитрий Даренский, руководитель практики промышленной кибербезопасности Positive Technologies. Сегодня хотел бы поговорить об основных мифах в этом сегменте, что такое OT Security Framework и как он может изменить уровень защищенности предприятий. В новостях мы регулярно видим...

Трагические микрозаймы, украденные креды: какие Android-зловреды мы обнаружили в официальных маркетах

Один из основных принципов защиты мобильного устройства от киберугроз — загружать приложения только из официальных маркетов, таких как Google Play или Apple App Store. Однако несмотря на то, что софт проходит множество проверок перед публикаций, это не гарантирует, что пользователь не столкнется с...

ИБ и ИТ, давайте жить дружно. Вот как это возможно

Безопасность во многих компаниях стоит особняком. Вместо того чтобы беспокоиться о качестве вашего продукта, безопасники твердят о ГОСТах и ISO, о разных сертификациях и авторизационных протоколах — вещах важных, но вне фокуса основного архитектора. При этом их деятельность «подрывает»...

На GitHub больше 1 000 уязвимых репозиториев: в чём суть угрозы и что с этим делать

Привет, Хабр! На связи технический директор MTC RED Денис Макрушин и команда Advanced Research Team: Павел Гусь, Иван Бессарабов и Андрей Сомсиков. В январе разработчики GitLab нашли в своей системе две критические уязвимости. Из-за ошибок в верификации злоумышленники могут захватывать учётки...

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Взлет и падение Гектора «Sabu» Монсегура: опасного хакера и главного информатора ФБР

Чаще всего на преступления людей толкает жажда наживы, ревность и прочие темные чувства. Куда реже — гордыня. Еще реже их преступления становятся настолько масштабными, что за ними охотится ФБР сразу в нескольких странах, а от имени нарушителей вздрагивают крупные корпорации. Наш сегодняшний...

Компьютерная безопасность страдает от устаревших технологий

Летом 2023 года известный специалист по безопасности Мэтью Грин написал в твиттере: «Проблема компьютерной безопасности будет решена на 80%, если мы просто уберём из продакшна все технологии, изображённые на этой диаграмме» (полная версия картинки под катом). При взгляде на перечисленные...

Кибербезопасность — ахиллесова пята африканского континента

Наше кибертурне по разным частям мира продолжается! Мы уже успели рассказать вам про путешествия по Ближнему Востоку и Азии, сегодня на очереди регион с огромным потенциалом — Африка. За последние пару десятков лет объединенный ВВП африканских стран увеличился более чем в пять раз. Цифровизация...

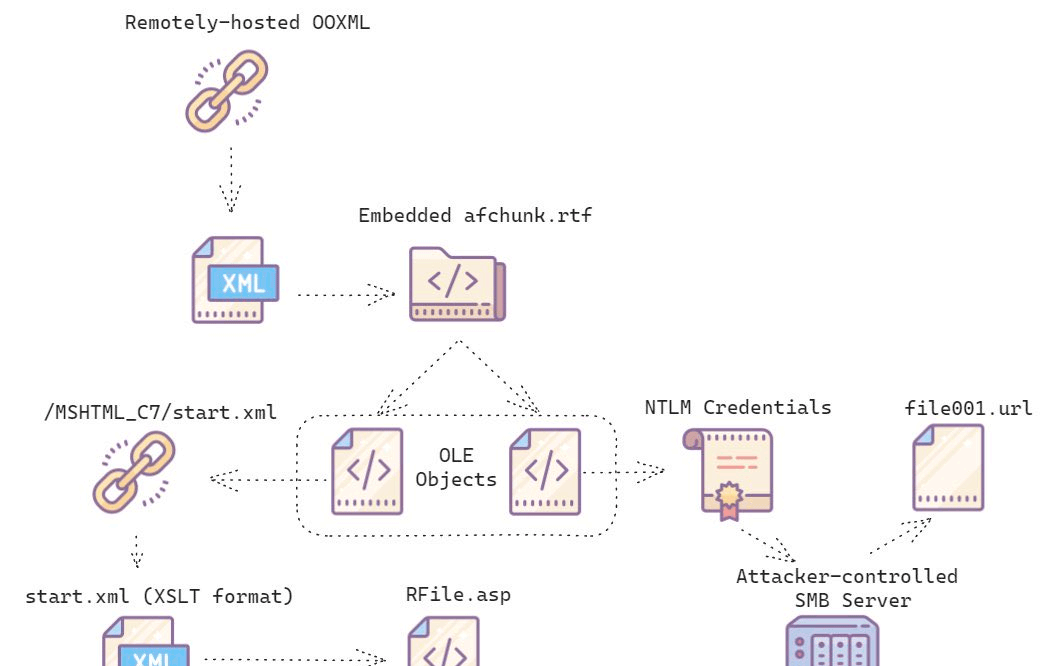

(Ex)Cobalt в новом обличье: команда Solar 4RAYS исследовала последнюю атаку известной группировки

Недавно мы запустили блог центра исследования киберугроз Solar 4RAYS, где делимся аналитикой об актуальных угрозах, результатами расследований инцидентов, полезными инструментами для реагирования на кибератаки и другими практическими материалами. Некоторые исследования из блога мы будем размещать и...

MaxPatrol O2. Как работает автопилот для кибербезопасности

В прошлый раз мы рассказывали вам, что подтолкнуло нас к созданию автопилота для результативной кибербезопасности и как он влияет на метрики работы SOC. В этом материале мы погрузимся в технологии MaxPatrol O2, чтобы разобраться, как именно работает метапродукт. Читать...

Назад