Вебинар «Опыт участия в кибербитве The Standoff: анализ атак и обзор инструментов»

Ровно месяц прошёл с крупнейшей кибербитвы The Standoff, где команды защитников обеспечивали безопасность инфраструктуры цифрового мегаполиса от хакерского трафика. Команда из Татарстана CyberTatars & MoscowMasters за время учений зафиксировала 49 инцидентов и провела более 20 часов расследований,...

EDR: откуда взялся и почему это очередной виток защиты от хакеров

Компьютеры всегда были полем боя. Вечная битва взлома и защиты началась с появления первого массового ПК и будет продолжаться пока существует человечество. Первые хакеры были исследователями, они искали способы оптимизировать вычисления, найти более эффективные режимы работы, выжать максимум из...

[Перевод] История группы 414 — подростков из Милуоки, которые стали пионерами взлома

В 1983 году группа молодых людей из Милуоки прославилась взломом нескольких высококлассных компьютерных систем, включая Национальную лабораторию Лос-Аламоса и Мемориальный онкологический центр им. Слоуна Кеттеринга. Сегодня, в день старта нового потока курса Этичный хакер делюсь с вами их историей....

[Перевод] АНБ утверждает, что российские хакеры атакуют платформы VMware

В течение 2020 года из-за пандемии коронавируса огромное количество офисных сотрудников были вынуждены работать удаленно. Эта ситуация предсказуемо вызвала интерес со стороны хакеров. Агентство национальной безопасности США заявило, что группы российских провластных хакеров активно атакуют...

Расследование: как мы помогли атакованной шифровальщиком группировки APT27 компании вернуть доступ к файлам

Экспертный центр безопасности Positive Technologies (PT Expert Security Center, PT ESC) расследовал кибератаку вируса-шифровальщика на инфраструктуру одного СМИ, вернул доступ к данным, выявил двухлетнюю деятельность известной АРТ-группировки (предположительно с азиатскими корнями) и пресек ее....

[Перевод] Как 30 строк кода разорвали 27-тонный генератор

Секретный американский эксперимент 2007 года доказал, что хакеры могут сломать оборудование энергосети так, что его уже невозможно будет починить. И для этого потребуется файл размером с типичный gif Комната управления в здании национальных лабораторий Айдахо В конце октября министерство юстиции...

Обзор: самые громкие инциденты безопасности в 2019 году

Изображение: Unsplash С каждым годом вопрос кибербезопасности приобретает все большее значение. Утечек данных не становится меньше, киберпреступники продолжают изобретать все более хитрые методы взлома и схемы заработка, а корпоративная безопасность все чаще подвергается испытанию на прочность. Как...

[Перевод] Познакомьтесь с парнем, продающим беспроводные устройства для быстрого угона люксовых автомобилей

В редакцию журнала Motherboard попало видео реализации т.н. атаки посредника от автора EvanConnect, продающего беспроводные репитеры, которые можно использовать для вскрытия и угона люксовых автомобилей. Двое мужчин шли по плохо освещенному гаражу, и один из них посмотрел на чёрное устройство...

Как мама хакера проникла в тюрьму и заразила компьютер начальника

На что вы готовы ради успешного завершения проекта? Не спать ночами, отправить семью в отпуск, чтобы они вас не отвлекали, литрами пить кофе и энергетики? Есть варианты и покруче. Cloud4Y рассказывает удивительную историю аналитика по вопросам кибербезопасности. Джон Стрэнд, получивший контракт на...

Неформальные интервью с хакерами

Недавно я наткнулся на канал Ивана Новикова (D0znpp), CEO Wallarm, который пишет свои выпуски без монтажа и почти каждый день (про жизнь в Америке, Y Combinator, продажи и инвестиции), и обнаружил там для себя массу полезного. Решил поделиться с хабрасообществом парой выпусков «про хакеров». Про...

Операция Night Fury: при участии Group-IB в Индонезии задержаны киберпреступники, заразившие сотни онлайн-магазинов

Киберполиция Индонезии совместно с Интерполом и Group-IB объявили о задержании участников преступной группы, заразивших JavaScript-снифферами — популярным видом вредоносного кода — сотни онлайн-магазинов в Австралии, Бразилии, Великобритании, Германии, Индонезии, США и других странах мира. Среди...

[Перевод] Призраки в облаках: подробности взлома множества компаний

В результате исследования журнал Wall Street Journal выяснил, что атака Cloud Hopper была гораздо обширнее, чем считалось ранее Казалось, что хакеры таятся везде. В одной из крупнейших попыток организации промышленного шпионажа, атакующие, по слухам, работавшие совместно с китайской разведкой, за...

[recovery mode] IoT детям не игрушка. Как хакерские атаки на интернет вещей пугают не только крупные корпорации, но и обычные семьи

В предыдущем тексте мы рассказали о самых серьезных хакерских атаках на устройства интернета вещей. Но за скобками остались не очевидные решения злоумышленников, направленные не против корпораций, а против обычных людей. Аналитики Trend Micro рассказывают, что взломанные IoT-устройства, как...

Турецкие фокусы с червями, крысами… и фрилансером

Специалисты группы исследования угроз экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили вредоносную кампанию, которая активна по крайней мере с середины января 2018 года. Операция направлена на пользователей из Бразилии, Великобритании, Венгрии, Германии,...

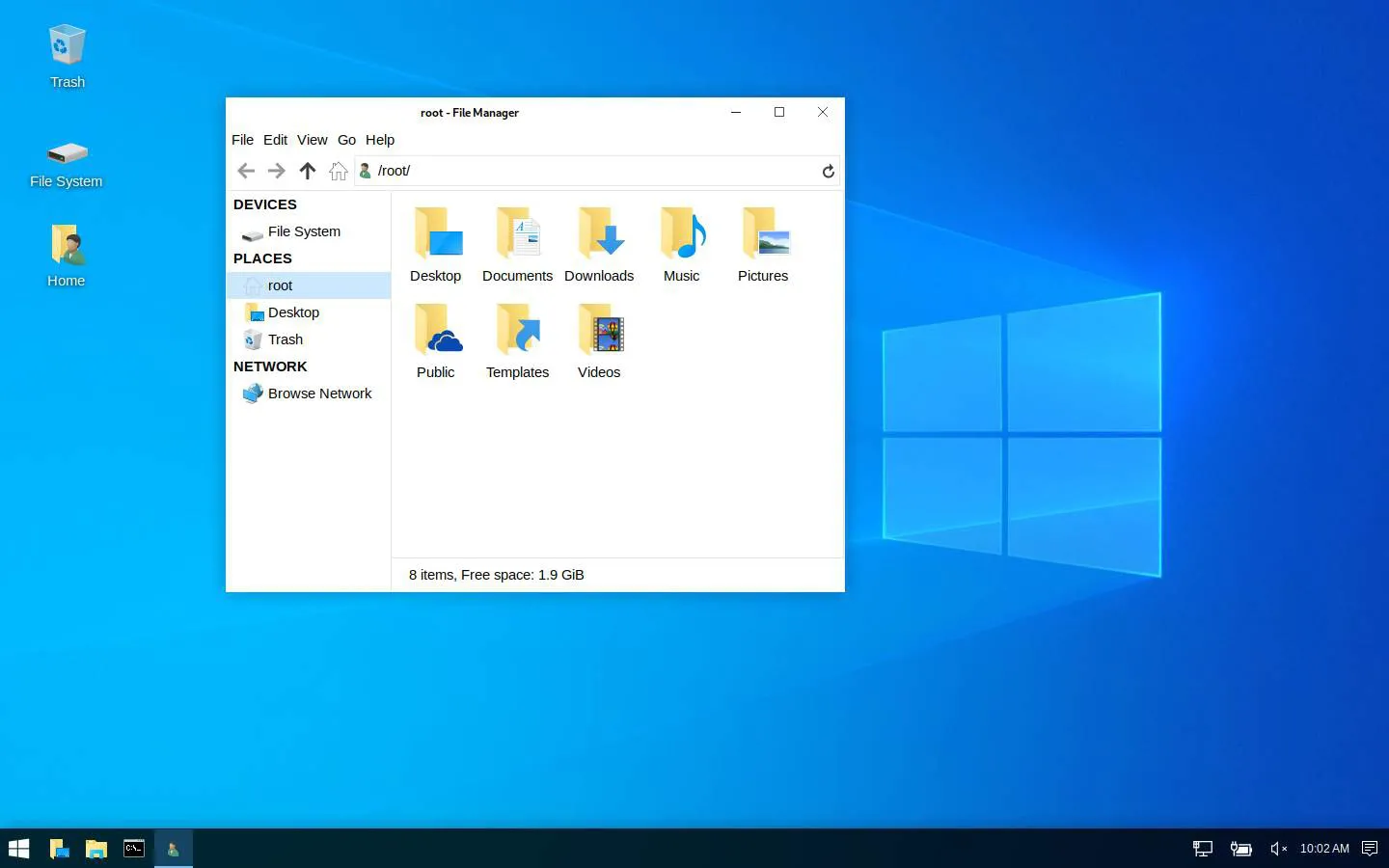

«Под прикрытием»: дистрибутив Kali Linux получил режим визуальной мимикрии под Windows и другие фишки обновления 2019.4

В последнем обновлении популярный среди безопасников и хакеров дистрибутив Kali Linux получил любопытный режим «Undercover» — «под прикрытием», суть которого сводится к визуальной мимикрии под графическую оболочку Windows. Привет, я Kali Linux! Сами разработчики объяснили необходимость новой фичи...

Как создатели вредоносного софта пытаются избежать его обнаружения: разбираем на примере Spy.GmFUToMitm

Изображение: Unsplash Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его...

Проблема классификации хакеров по опасности

Есть только это пространство, полностью знакомое, в котором нет никаких неожиданностей. Оно полностью освещено, каждый сантиметр под присмотром. Но за границей периметра непроглядная тьма такая, что и на метр ничего не разглядеть. И из этой тьмы тянутся руки. Вооруженные руки. С одной целью —...

Чем опасны хакерские атаки на IoT-устройства: реальные истории

Инфраструктура современного мегаполиса строится на устройствах интернета вещей: от видеокамер на дорогах до крупных ГЭС и больниц. Хакеры в состоянии сделать любое подключенное устройство ботом и использовать дальше для совершения DDoS-атак. Мотивы могут быть самыми разными: хакерам, например,...