[recovery mode] Внешний ключ должен вести не на сущность, а на актуальную версию этой сущности

Ваша банковская система будет назначать клиентам более высокий процент, на основании того что они не живут по адресу, на который указывает штамп в паспорте о прописке - а реально это та же самая улица, она раньше называлась по другому. Как подобного избежать? Читать далее...

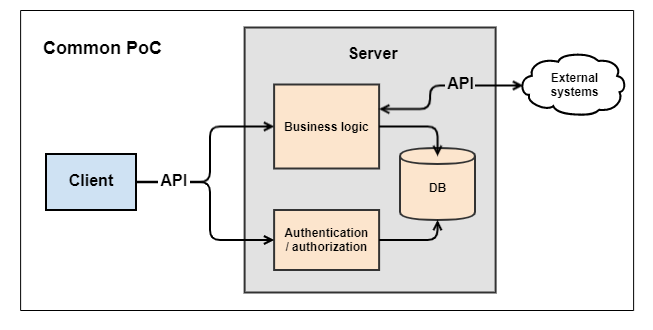

Best practices для клиент-серверного проекта PoC

Типичный проект PoC (Proof of Concept) состоит из клиента с GUI, сервера c бизнес логикой и API между ними. Также используется база данных, хранящая оперативную информацию и данные пользователей. Во многих случаях необходима связь с внешними системами со своим API. Когда у меня возникла...

Без хаоса и паники: Как мы обеспечиваем безопасность промышленных устройств

Привет, Хабр! Меня зовут Иван Люкшин, я руковожу отделом разработки продукта для защиты критической инфраструктуры Kaspersky Industrial CyberSecurity (KICS) for Networks. Наш продукт анализирует трафик в поисках атак, аномалий и информации о сетевых активах на предприятиях, где есть промышленная...

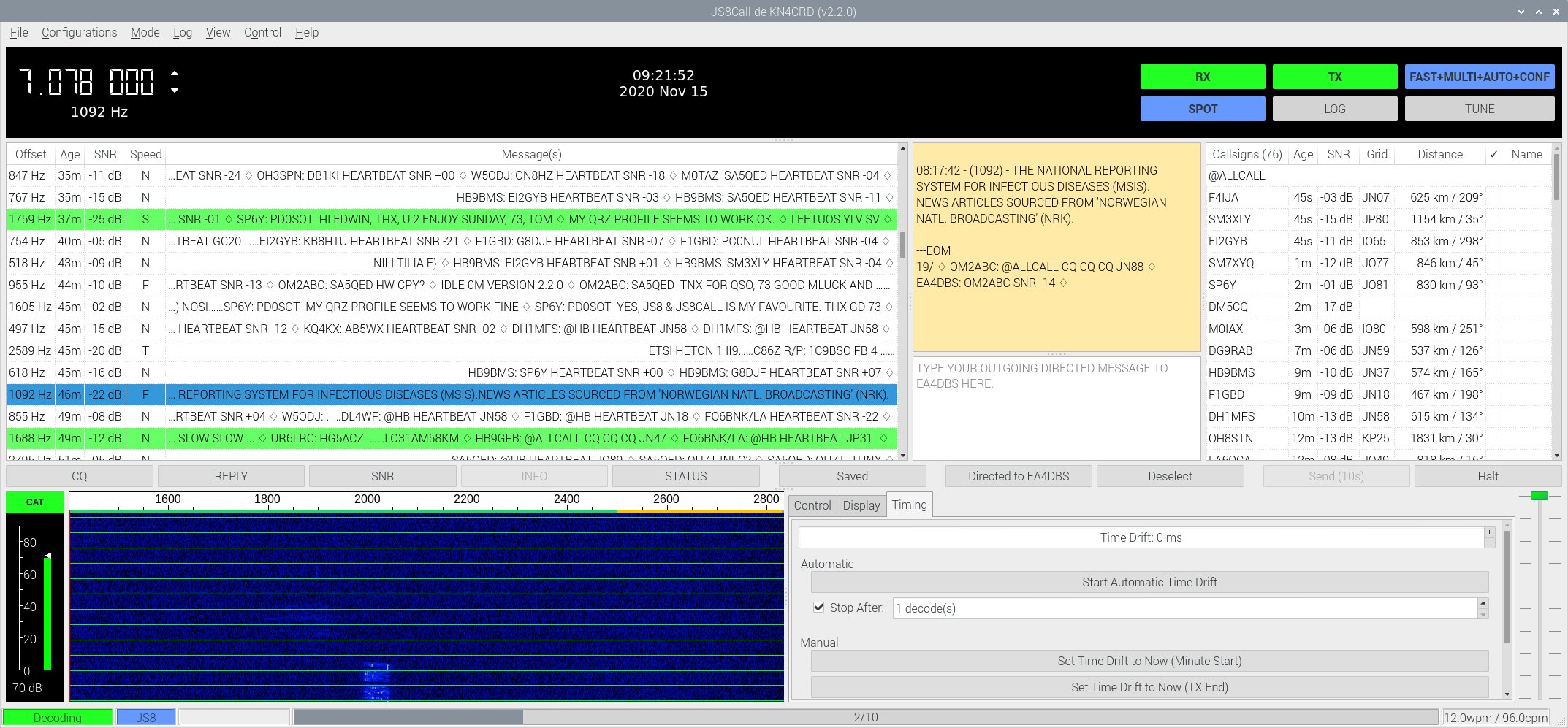

JS8Call: Slack на коротких волнах

Привет Хабр. Среди радиолюбительского софта существует немало программ для обмена сообщениями, наиболее популярными из которых можно считать FT8 и WSPR. Однако, они в большей степени ориентированы на классическую радиолюбительскую связь — подтверждение приема и/или обмен рапортом о качестве связи,...

Ремонт слухового аппарата. (Почти детективная история)

Совсем недавно пришел в ремонт слуховой аппарат. НИЧЕГО о нем известно не было. Внешний вид аппарата:Причина ремонта, аппарат «глух и нем» даже после заряда аккумулятора.После разбора корпуса аппарата, получилось вот что:Напряжения измеренное на аккумуляторе составило 1,4 вольта (ток кз порядка 180...

[Из песочницы] Оптический дизайн анаморфотной насадки для светосильного объектива камеры смартфона, беспилотника или GoPro

Цель проекта заключается в проведении расчёта (или, выражаясь по-новому, оптического дизайна) компактной анаморфотной насадки с увеличением поля зрения по горизонтали на 33% для светосильного (F1.8) объектива основной 13-мегапиксельной камеры смартфона или аналогичной миниатюрной камеры....

Реализация архитектуры безопасности с нулевым доверием: вторая редакция

Источник В начале 2020 года Национальный институт стандартов и технологий США (NIST) опубликовал черновик второй редакции документа, в котором рассматриваются основные логические компоненты архитектуры с нулевым доверием (Zero Trust Architecture, ZTA). Нулевое доверие (Zero Trust) относится к...

[Перевод] Информация с нулевым доверием

Недавно Google перевела всех своих сотрудников в Северной Америке на удалённую работу. Это было одной из мер по ограничению распространения SARS-CoV-2, вируса, который вызывает заболевание COVID-19. Это подходящее решение для любой компании, которая может на это пойти. Более того, Google и ряд...

Обзор книги «Securing the Perimeter: Deploying Identity and Access Management with Free Open Source Software»

Сегодня мы хотим поделиться литературной находкой, напрямую относящейся к нашей предметной области. Тема Identity and Access Management на данный момент является достаточно закрытой, что создает проблемы для нас, в первую очередь, с подбором высококвалифицированных специалистов от ведущего...

Современные стандарты идентификации: OAuth 2.0, OpenID Connect, WebAuthn

Пускать или не пускать? Вот в чем вопрос… Сейчас на многих сайтах мы видим возможность зарегистрироваться или войти с помощью соцсетей, а некоторые сайты предлагают использовать внешние ключи безопасности или отпечатки пальцев. Что это? Стандарты с хорошо проработанной безопасностью или...

Контроль доступа как услуга: облачное видеонаблюдение в СКУД

Контроль доступа в помещения всегда был самой консервативной частью отрасли безопасности. Долгие годы вневедомственная охрана, вахтёры и сторожа оставались единственным (и, прямо скажем, не всегда надёжным) барьером на пути криминала. С развитием технологий облачного видеонаблюдения системы...

[Перевод] LDAP-«аутентификация» — это антипаттерн

Сегодня в любой организации есть LDAP-каталог, наполненный пользователями этой организации. Если присмотреться, вы найдете одно или несколько приложений, которые используют этот же каталог для «аутентификации». И кавычки здесь неспроста, ведь LDAP — это протокол доступа к каталогам,...

[Из песочницы] Как мы антифрод систему в четыре руки и три головы писали

Статья про создание inhouse-решения для обнаружения и предотвращения мошеннических операций проводимых в интернет-банкинге одного маленького, но очень гордого банка в Татарстане. Из статьи узнаете о том зачем и кому нужен антифрод, почему внутренняя разработка оказалась дешевле покупки готового...

Как посчитать «похожесть» номеров в паспортах. И найти одинаковые даже с опечатками

Продукты HFLabs ищут дублированных клиентов в базах федеральных компаний. Очевиднейший способ найти одинаковые клиентские карточки — сравнить паспорта или другие документы, удостоверяющие личность. Раньше мы сравнивали номера документов строго: одинаковые — отлично, нет — извините. На ручной разбор...

Мандатная модель управления доступом (MAC): обзор и применение в прикладных системах

Мандатная модель управления доступом (Mandatory Access Control, MAC) — способ разграничения доступа с фиксированным набором полномочий. Обычно настоящий MAC используется в системах с повышенным требованиями к безопасности и стоит на службе всевозможных силовых ведомств и организаций, связанных с...

Никто (почти) не знает, что такое авторизация

За время работы архитектором в проектах внедрения IdM я проанализировал десятки реализаций механизмов авторизации как во внутренних решениях компаний, так и в коммерческих продуктах, и могу утверждать, что практически везде при наличии относительно сложных требований они сделаны не правильно или,...

[Из песочницы] Анализ данных блокчейн-госолования 2019 года в Московскую Городскую Думу

Анализ данных блокчейн-голосования 2019 года в Московскую Городскую Думу Мне посчастливилось участвовать в написании доклада, посвященного блокчейн-голосованию в МГД 2019 года в составе команды Романа Юнемана, и в этой статье я подробно расскажу о части связанной с анализом данных. Несколько слов...

Применение режима шифрования SL3 карт MIfare на примере одной компании

Здравствуйте, меня зовут Андрей и я сотрудник одной крупнейшей в стране управляющей компании. Казалось бы, что может рассказать сотрудник на хабре? Эксплуатируй себе здания, которые построил застройщик и ничего интересного, но это не так. Есть у УК одна важная и ответственная функция в роли...