Токен Авторизации

В настоящее время киберпреступность стала проблемой мирового уровня. Например, Дмитрий Самарцев, директор BI.ZONE в сфере кибербезопасности привёл на Всемирном экономическом форуме следующие цифры. В 2018 году ущерб мировой экономики от киберпреступности составил по его словам 1.5 триллиона...

Обзор последних методов в задаче детектирования шифрованного трафика

Классификация трафика является важной задачей в современных сетях, в том числе и беспроводных. В связи с быстрым ростом требований к высокоскоростному трафику для правильного распределения сетевых ресурсов крайне важно распознавать различные типы приложений, их использующих. Точная классификация...

CubeHash

Криптографическая хэш функция представляет собой набор шагов, позволяющих преобразовать произвольный блок данных в последовательность фиксированной длины. Любое изменение входных данных ведёт к изменению значения функции. Хэш функции используются для вычисления контрольных сумм, при выработке...

Как поделиться своими секретами и остаться в выигрыше

Начну свое повествование с примера, описанного в книге неизвестного бельгийского автора "Gent und seine Schönheiten". В городе Генте была построена ратушная башня, в одной из комнат которой хранились очень важные документы. Эти документы лежали в шкафу, закрывавшемся на три замка, шкаф - в яйце,...

Статистические техники криптоанализа

Криптоанализ — наука о том, как расшифровывать зашифрованную информацию, не имея в распоряжении ключа для расшифровки. Криптоанализом так же называется сам процесс дешифровки. Статистический криптоанализ — это один из методов криптоанализа. Как и в любой задаче, связанной с математической...

Обфускация как метод защиты программного обеспечения

Обфуска́ция (от английского obfuscate — делать неочевидным, запутанным, сбивать с толку) в широком смысле - приведение исходного текста или исполняемого кода программы к виду, сохраняющему её функциональность, но затрудняющему анализ, понимание алгоритмов работы и модификацию при декомпиляции....

Электронная подпись: надёжность и риски

Развитие цифровых технологий упростило многие моменты нашей жизни, в том числе, обмениваться документами и письмами в электронной форме оказалось быстрее и удобнее, чем в бумажной. Однако у электронного документооборота была проблема: нужно было как- то подтверждать подлинность электронных бумаг....

Облачно, возможны осадки в виде атак

Нет, это не рецензия на новую часть мультфильма и не прогноз погоды. Здесь мы поговорим о том, что такое облачная безопасность, и как предотвратить атаки на ваше облако. Читать далее...

Безопасность 5G

Одна из самых популярных тем в последнее время: безопасен ли 5G для здоровья людей. Однако, в этой статье речь пойдет совсем не об этом, а об архитектуре безопасности этой сети. Насколько надежные технологии скрываются внутри? Читать далее...

Пора ли отказываться от обычного Интернета в пользу квантового?

Современный интернет полагается на сложные алгоритмы шифрования для защиты информации, но хакеры приспосабливаются и учатся обходить такие системы, что приводит к кибератакам по всему миру. По прогнозам экспертов, ущерб экономике от кибератак продолжит свой рост, хотя мировая экономика уже теряет...

Аппаратная реализация алгоритмов DES и TDES-EDE3

Алгоритм TDES (3DES, Tripple DES) был создан в 1978 году как улучшение алгоритма DES. По сравнению с последним улучшилась криптостойкость, но в три раза увеличилось время вычисления. Несмотря на то, что на сегодняшний день наиболее распространен алгоритм AES, который принят в качестве стандарта...

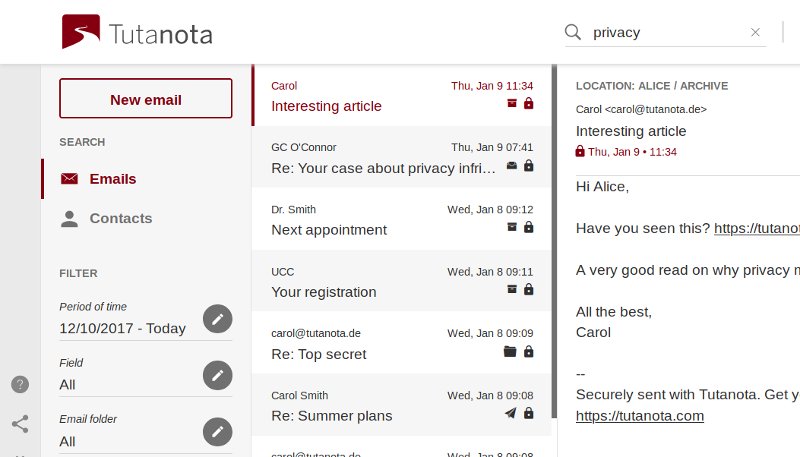

Немецкий суд заставил почтового провайдера Tutanota установить бэкдор

Полнотекстовый поиск в зашифрованной почте Для начала немного контекста. Tutanota — один из немногих почтовых сервисов, которые шифруют входящую почту по умолчанию, как Protonmail, Posteo.de и Mailbox.org. То есть почта хранится на серверах в зашифрованном виде. Провайдер не может её расшифровать,...

Коротко об одном из стандартов формата токена PKCS#15

Много статей написано про стандарты API между токенами и программным обеспечением. Однако, стандартизация формата самих токенов, как правило, несправедливо обойдена стороной. В данной статье кратко описан один из стандартов формата токена PKCS#15 (Public Key Cryptography standard), опубликованного...

Шифрование на основе квантовых блужданий для Интернета Вещей в сетях 5G

В наше время каждый слышал о сотовых сетях нового поколения 5G. Неотъемлемой частью 5G является поддержка сценариев Интернета Вещей. При этом важнейшей задачей при проектировании таких сетей является обеспечение безопасности при передаче и хранении данных. Современные классические методы...

Математические бэкдоры в алгоритмах шифрования

Мы привыкли полагаться на современные алгоритмы шифрования. Однако, действительно ли они так безопасно защищают наши данные? Давайте разберёмся с таким понятием как математический бэкдор, что он из себя представляет и как работает. Читать далее...

HKDF: как получать новые ключи и при чем тут хэш-функции

Для современных алгоритмов шифрования одним из факторов, влияющих на криптостойкость, является длина ключа. Но что поделать, если существующие ключи не обладают достаточной длиной для их безопасного использования в выбранных нами алгоритмах? Тут на помощь приходит KDF (Key Derivation Function) -...

Знакомство со Skein

Хеш-функции можно считать основной рабочей силой современной криптографии. Изначально созданные для повышения эффективности цифровых подписей, сейчас они используются практически в любой части инфраструктуре, где хранят информацию и обмениваются ей. Их можно найти в криптографических протоколах, в...

Как победить гроссмейстера, не умея играть в шахматы. Про злоупотребление доказательства с нулевым знанием

Статья про злоупотребления доказательства с нулевым знанием. Описаны такие темы, как "проблема гроссмейстера", "обман, выполненный мафией", "обман, выполненный террористами" и предложены решения этих проблем. Читать далее...