Взлом мозгов. Сбор данных из социальных сетей

Взлом компьютера, телефона, электроподстанции, беспилотника или даже целого города – кого этим удивишь? Взлом мозгов сотен миллионов людей – вот это впечатляет! США, Великобритания и граждане стран третьего мира попали под влияние компании SCL Group и ее дочерних организаций, особенно на слуху была...

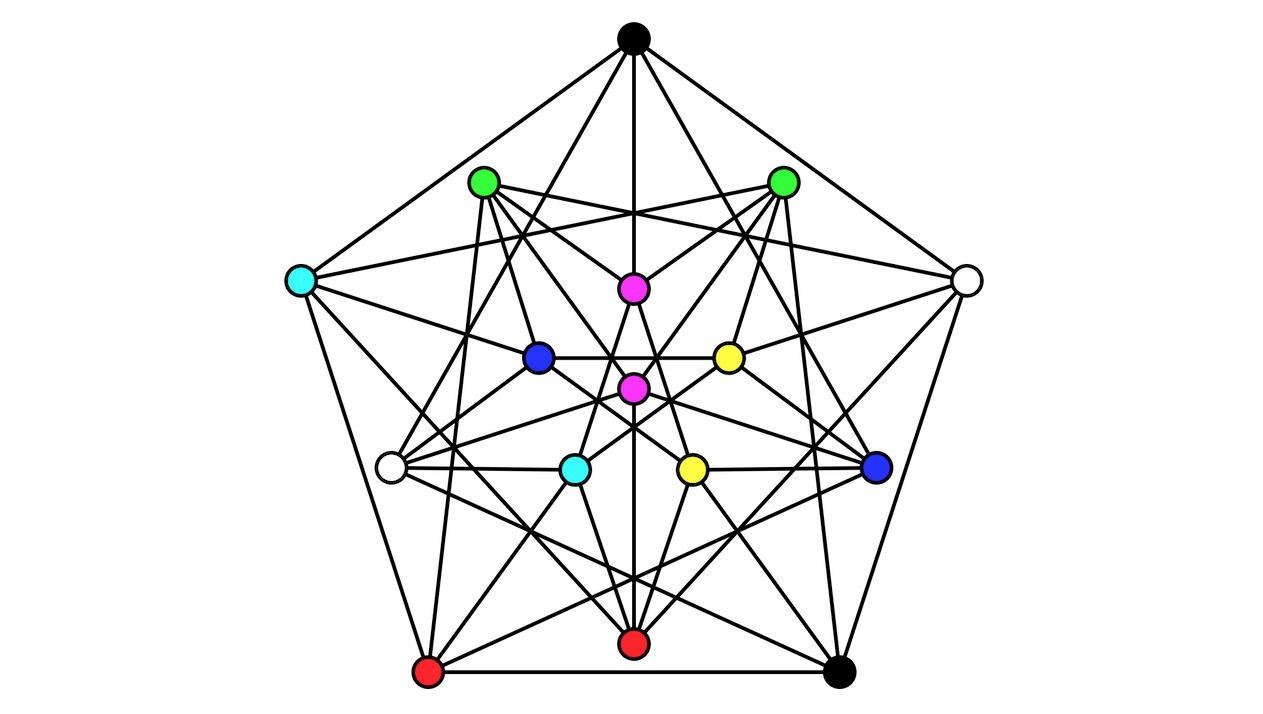

Безопасная раскраска: специальная теория относительности, доказательство с нулевым разглашением и цветные графы

Когда-то письма были самым распространенным методом передачи данных. Но на смену аналоговому миру пришел цифровой. Практически у каждого в кармане имеется устройство, позволяющее передавать и короткое сообщение, и снимок, и видео/аудио, и даже полное собрание произведений Дарьи Донцовой (а это...

Анализ теней: 5 примеров использования SunCalc для OSINT расследований

SunCalc — это инструмент, который помогает толковым людям по теням на фотографии или видео вычислить местоположение. SunCalc создан из готовых элементов с минимальным программированием. Выглядит как гугл-карты на стероидах. На сайте вы задаете точку на карте и в результате видите круг виртуального...

Киберпанк, кольщик и Q-пола. Ранняя история умных татуировок

Неспокойная обстановка нашего ковидного времени (подумать только, менее одиннадцати месяцев прошло с тех пор, как я впервые вакцинировался «Спутником-V») возродила практику шуток и теорию заговоров по поводу всеобщего чипирования. А еще не так давно мы с коллегой по Хабру обсуждали технологическую...

«Тысячи друзей Ким Чен Ына». Как северокорейские хакеры грабили банк

В декабре 2021 года исполнилось 10 лет как Ким Чен Ын занимает пост верховного лидера Северной Кореи. За это время он не только сохранил и укрепил идеологию своих отца и деда, но и сформулировал армию государственных хакеров, чьи киберпреступления финансируют его программу создания ядерного оружия...

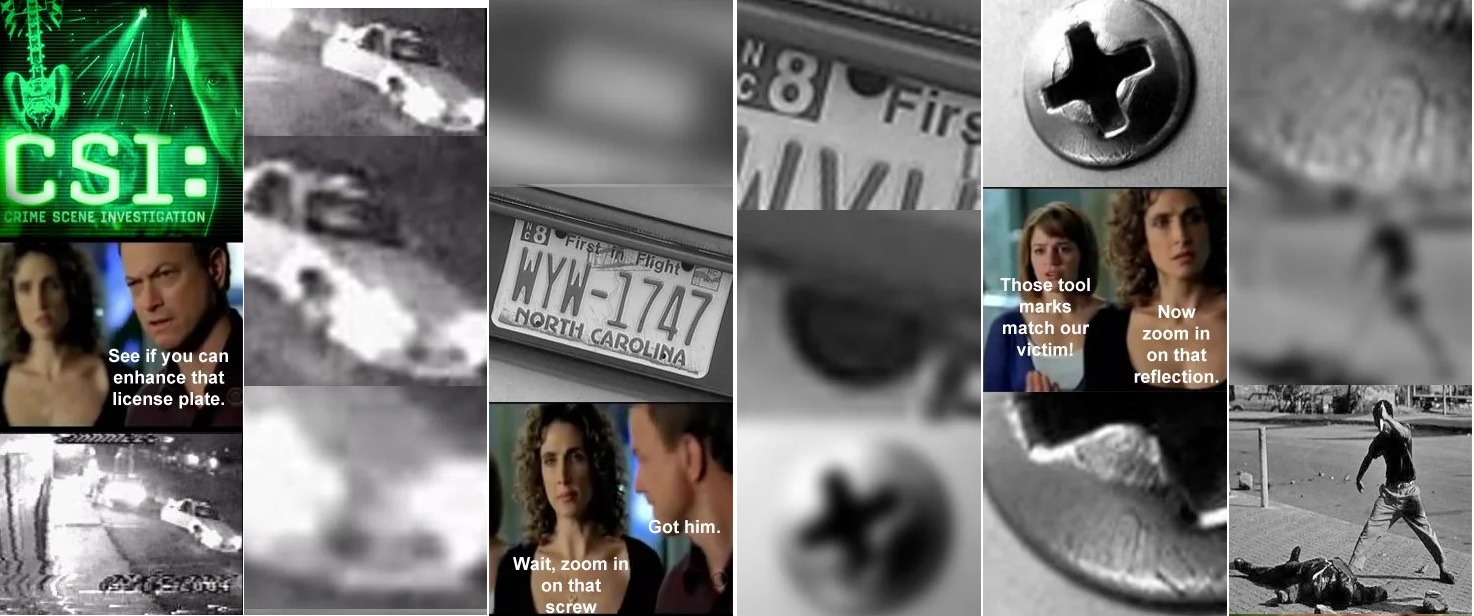

Инструменты OSINT: изображения и видео

OSINT, Open-source intelligence — разведка по открытым источникам включает в себя поиск, выбор и сбор разведывательной информации из общедоступных источников, а также её анализ. Предлагаем вашему вниманию подборку инструментов для анализа изображений и видео. Теперь вы будете 100 раз задумываться,...

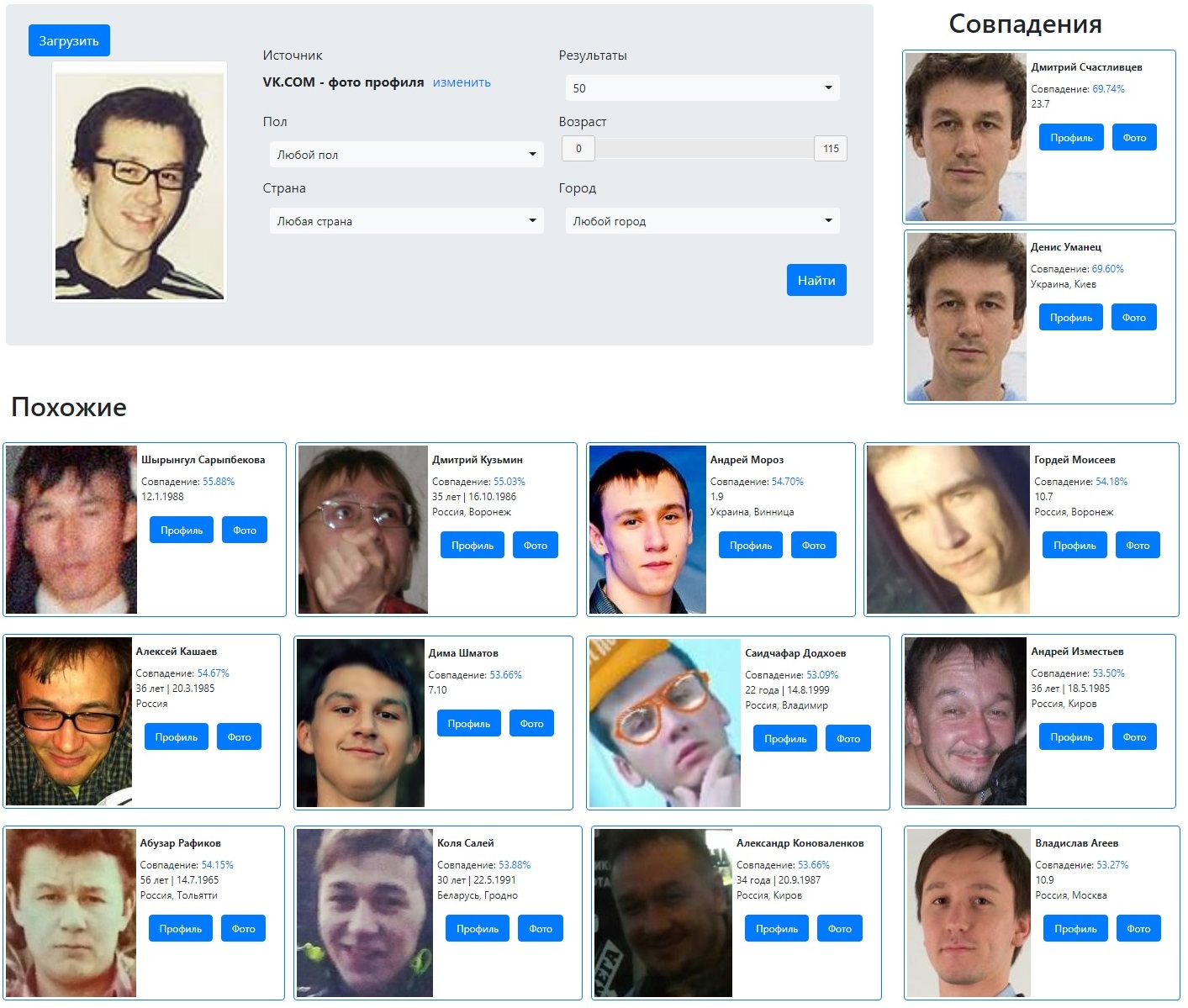

Инструменты OSINT: Социальные сети

Privacy — это когда все знают кто ты, но не знают конкретно ты сейчас делаешь. Anonymity — это когда никто не знает кто ты, но видят твои действия. В последнее время возрастает мощь инструментов для разведки на основе открытых данных, особенно на основе тех данных, которыми люди (опрометчиво)...

Взлом мозгов. Работа с источниками данных

Взлом компьютера, телефона, электроподстанции, беспилотника или даже целого города – кого этим удивишь? Взлом мозгов сотен миллионов людей – вот это впечатляет! США, Великобритания и граждане стран третьего мира попали под влияние компании SCL Group и ее дочерних организаций, особенно на слуху была...

Для подтверждения личности пройдитесь: аутентификация по походке

С точки зрения биологии, человек — это существо вида Homo sapiens, обитающее на планете Земля. Как и у многих других представителей фауны, у людей имеются определенные внутривидовые общие черты, как физиологические, так и поведенческие: двуногие, двурукие, двуглазые, прямоходящие, мыслящие, и т.д....

Открытые данные Министерства культуры РФ — оказались не открытыми данными

Мы узнали об этом, изучая ситуацию, которая сложилась вокруг использования открытых данных с сайта Министерства культуры РФ. Сначала Минкульт воплотил в них общедоступную информацию. Но затем Минкульт решил, что пора ограничить использование этих открытых данных. Следуют подробности....

Parole*, paro*es, *aroles…

Частичные пароли: история о том, как задёшево вывести из себя пользователя и/или как вставить палки в колёса кейлоггерам Что такое частичные пароли? Каковы достоинства и недостатки их использования в процессе аутентификации? В статье подробно рассматриваются математические основы, технические...

Хаос и фракталы в криптографии

Почему хаос и фракталы так тесно связаны с криптографией? Предлагаю разобраться с этим на примере нового алгоритма хаотического шифрования изображений с помощью особых фрактальных матриц. Читать далее...

Как связаны аутентификация и теория относительности? Учёные ищут способы защиты ATM за гранью физики

В ноябре Nature опубликовал работу учёных Женевского университета (UNIGE) и канадского Университета Макгилла, которые решили заменить привычную систему PIN-кодов на более безопасную. В поисках сверхнадежной аутентификации исследователи предложили пересмотреть фактор владения и опираться на метод...

Шо там по MTProto в Telegram-то?

В наше время в условиях тотальной слежки, где любой разговор рядом с телефоном, любой запрос в интернете, обрабатывается системой для того, чтобы подобрать нативную рекламу, хочется иметь какой-то маленький островок безопасности и надежности. С высоко поднятым флагом свободы Пашенька говорит нам,...

Дайсон или Жюль Верн? Пробуем отличить реальные изобретения от вымышленных

Даже великие изобретения поначалу вызывают недоумение у современников. Чтобы наглядно продемонстрировать это, мы вместе с Dyson отобрали десять устройств, описания которых могли бы принадлежать перу писателя-фантаста. Некоторые из этих изобретений очень даже настоящие. Ваша задача — определить,...

Выпускной альбом премии Джеймса Дайсона

Молодым инженерам тяжело даются первые изобретения: финансирования нет, окружающие крутят пальцем у виска. И если с насмешками ничего не поделаешь — такая уж у изобретателей судьба, — то деньжат инженерам можно подкинуть. В этом и состоит цель международной премии James Dyson Award —...

QR за QR: новый принцип безопасности социальных взаимодействий

Ходил я давеча на оффлайн-конференцию. На входе меня попросили показать QR-код и паспорт. Все прошло хорошо, однако, вопрос: “а кто вообще, эти люди, которым я должен показать свой основной документ, свои персональные данные?”, меня не оставил. Желающие узнать как я пришел к идее «протокола»...

Нейронные сети в кибербезопасности

Глубокое обучение – это часть машинного обучения на основе нейронных сетей. В наше время каждый слышал про нейронные сети, да, может, и не каждый знает, что это такое и что оно делает, но само название всем знакомо. Многие устройства, существующие сейчас, имеют внутри себя нейронную сеть, которая...