Защита от всплесков при агрегации трафика в пакетных брокерах

Современный подход к подключению средств мониторинга и информационной безопасности к сетевой инфраструктуре предполагает использование ответвителей трафика и брокеров сетевых пакетов. Для обеспечения полной видимости трафика в сети (главное условие корректной работы систем мониторинга и адекватных...

Самый лучший VPN за 200 руб. и 2 минуты

Заголовок – кликбейтный, ибо никогда не существовало, не существует и не будет существовать ничего «лучшего». У всех свои требования, свои хотелки, свои опасения. Поэтому в статье речь пойдет о самом сбалансированном, на мой субъективный взгляд решении. Мне сейчас постоянно задают вопросы про VPN в...

Как настроить резервированную схему сети с двумя файерволами FortiGate

В этом тексте расскажем, как настроить резервированную схему сети с использованием двух файерволов (FortiGate) в разных локациях. Статья будет полезна всем, кто хочет построить отказоустойчивую инфраструктуру на уровне сети. Подробно описанные шаги — под катом. Читать дальше →...

Выявление DoS атаки на Wi-Fi сеть

На китайских интернет-аукционах появилось громадное количество устройств для проведения различных атак на Wi-Fi протокол, например, Jammer. Каждый из нас может столкнуться с ситуацией, когда в настроенной и сданной в успешную эксплуатацию сети появляются проблемы, причины которых могут оказаться...

Обход блокировки OpenVPN в Египте

Во время поездки в отпуск в Египет я приобрел сим карту местного оператора и решил посмотреть как быстро будет (по сравнению с традиционно медленным wifi отеля) работать интернет включая подключение к нашей внутренней инфраструктуре. Поскольку власти Египта используют DPI для блокирования VPN...

[Перевод] Топ-10 методов веб-взлома 2021 года по версии PortSwigger

Добро пожаловать в топ-10 новых методов веб-взлома 2021 года. Это заключительный этап ежегодной работы нашего сообщества. Цель работы — выявить самые значимые в области веб-безопасности, опубликованные в 2021 году. PortSwigger — разработчик инструментов для этичного хакинга, работа с которыми —...

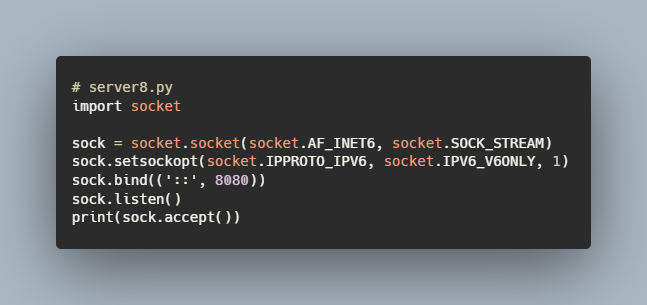

[Перевод] Что вообще значит «прослушивать порт»?

В углу здания студенческого клуба есть кофейня, и в углу этой кофейни сидят два студента. Лиз стучит по клавиатуре потрёпанного древнего MacBook, который ей подарил брат перед отъездом в колледж. Слева от неё на диване Тим пишет уравнения в пружинном блокноте. Между ними стоит наполовину пустая...

Бабушки, аудиты и брутфорс — истории о безопасности Wi-Fi-сетей

Привет, Хабр! Мы в CTI 20 лет строим и тестируем беспроводные сети. Время от времени сталкиваемся с забавными ситуациями, которые показывают серьёзную уязвимость в клиентском Wi-Fi. Причём о некоторых вещах мы узнали только в процессе работы. Всё это совершенно неочевидные мелочи, которые влияют на...

Kerberoasting v2

В статье «Итоги внутренних пентестов — 2020» от Positive Technologies сообщается, что в 61% внутренних тестирований на проникновение успешно применялась атака Kerberoasting. Это мотивировало меня разобраться в атаке, а также ответить на следующие вопросы: почему Kerberoasting так часто...

Обфускация трафика своими руками. Часть первая — OBFS4

Гайд о том, как на практике применить обфускацию, используемую в TOR для обхода DPI или непрозрачных прокси-серверов (причем, не только на уровне провайдера/государства, но и корпоративного уровня) без сильного замедления трафика засчет self-hosted. Читать далее...

Обход блокировок WireGuard в Египте

В 2021 году VPN протокол WireGuard стал настолько популярен в Египте, что удостоился чести пополнить список заблокированных, несказанно “обрадовав” не только клиентов Cloudflare Warp+, Mullvad Wireguard и других коммерческих VPN-провайдеров, но и некоторых пользователей корпоративных VPN....

[Перевод] Как я хакнул все районные школы, чтобы показать рикролл, и что из этого вышло

30 апреля 2021 года автор проделал рикролл по своему школьному округу. Это не только моя школа, но и весь школьный городской округ 214 (далее — D214), один из крупнейших школьных округов в Иллинойсе, состоящий из 6 школ, в которых учатся более 11 000 человек. Подробности рассказываем в этом...

Из грязи в RPKI-князи-2. Имплементация RPKI на сетевом оборудовании

В предыдущей части я рассказывал, почему для ИБ важна валидация маршрутов в ВGP и как каждый клиент сервис-провайдера может обезопасить протоколы маршрутизации с помощью RPKI. Но если у вас своя АС с несколькими пирингами, как это бывает у многих банков или ИТ-компаний, то лучшим решением будет...

[Перевод] Тенденции DDoS-атак в 4-м квартале 2021 года

Помните сентябрьскую DDoS-атаку на Хабр? К старту курса по этичному хакерству делимся отчётом Cloudflare за последний квартал прошлого года, чтобы лучше понимать, к чему готовиться сегодня. Читать далее...

Связываем сети с Wireguard VPN на стороннем сервере

Эта статья о том как настроить Wireguard VPN в локальной сети, если вам достался роутер от провайдера без возможности его прошивки и полноценной настройки. Для настройки VPN поставим в локальной сети сервер. И настроим, чтобы все клиенты обоих локальных сетей имели прозрачный доступ к обоим LAN....

Настройка маршрутизации в сети с неподконтрольным роутером

В данной статье описано как можно настроить прозрачное для клиентов использование ресурсов из луковой сети (The Onion Router aka TOR) и VPN соединение с другими сетями если провайдер предоставил вам роутер с минимальными возможностями настройки, сохраняя при этом возможность полноценно использовать...

А можно по-русски? Можно — делимся интерактивной и user-friendly матрицей MITRE ATT&CK на русском языке…

…а также способами обнаружения вредоносных техник в сетевом трафике Чтобы специалистам по кибербезопасности было проще раскладывать по полочкам действия атакующих и расследовать атаки, мы решили перевести на русский язык и визуализировать в удобном интерактивном формате матрицу MITRE. Да-да, ту...

Для чего же всё таки нужны honeypot'ы? Гайд по установке T-pot

Цель honeypot в работе ЦМР — навлечь на себя атаку или несанкционированное исследование. Такое средство позволяет изучить стратегию злоумышленника и определить, каким образом могут быть нанесены удары по реально существующим объектам безопасности. Рассмотрим же некоторые поближе и даже установим...