[Перевод] Баг с псионическими сигнатурами в Java

В классическом научно-фантастическом сериале BBC Доктор Кто часто используется следующий сюжетный приём: Доктору удаётся избежать неприятностей, показав удостоверение личности, которое на самом деле совершенно пустое. Разумеется, удостоверение сделано из специальной «психобумаги», заставляющей...

Рассуждаем, из кого сделать ИБ-специалиста

С развитием информационных технологий развивалась и сфера мошенничества в ИТ, вирусных и хакерских атак. Естественно, вырос спрос и на услуги Информационной Безопасности (ИБ). Он всегда был, но с повсеместной компьютеризацией он сильно увеличился. Ведь сейчас трудно представить современный мир без...

Программы-вымогатели (Ransomware) — как они работают и как с ними бороться

Мы подготовили для вас 20 рекомендаций по защите от Ransomware-атак, но, чтобы они оказались в полной мере эффективными, для начала поговорим о том, что такое программы-вымогатели и как они работают — врага нужно знать в лицо. Затем обсудим, что нужно предпринять, чтобы максимально обезопасить себя...

20 фактов кибербеза

Delivery, «Яндекс.Еда», «Гемотест»: кто еще под колпаком? «Никогда такого не было, и вот опять» — примерно так мы думаем, когда читаем новости об очередной утечке данных или хакерской атаке. Вы тоже заметили, как они участились в последнее время? Мы с коллегами решили собрать для вас 20 фактов о...

Защита от DDoS и web-атак: нюансы подключения из облака

Привет, Хабр! Сегодня отличный день для того, чтобы поговорить о защите от DDoS и обеспечении безопасности веб-приложений в облачных средах. В этом посте мы подробнее разберем, чем подключение внешних провайдеров для облака отличается от подключения on-prem оборудования и почему даже те, у кого...

Топ 5 самых громких событий инфосека за май 2022

Всем привет! Время для нашего традиционного дайджеста самых громких событий информационной безопасности за последний месяц весны. В программе массовые утечки данных крупных компаний в России, крах криптовалюты Luna, злоключения Коста-Рики после атак Conti по следам их распада и многое другое. Добро...

Преимущества использования СЗИ в ОС Astra Linux Special Edition

Безопасность ОС Astra Linux Special Edition в первую очередь базируется на реализации в ней средств защиты информации (СЗИ) собственной разработки ГК «Астра», которые включаются в зависимости от выбранного режима работы: «Базовый» («Орел»), «Усиленный» («Воронеж») и «Максимальный» («Смоленск»)....

«У нас воруют — мы находим, процент примерно одинаковый». Как устроена система безопасности шеринга самокатов Юрент

Кибератаки, воровство и вандализм — сервисы аренды самокатов — кикшеринги кажутся довольно уязвимыми, но так ли это? В одном из недавних проектов команда Бастион проверяла защиту Юрент — это отличный повод узнать подробности из первых уст. Мы попросили директора по IT Юрент Андрея Калинина...

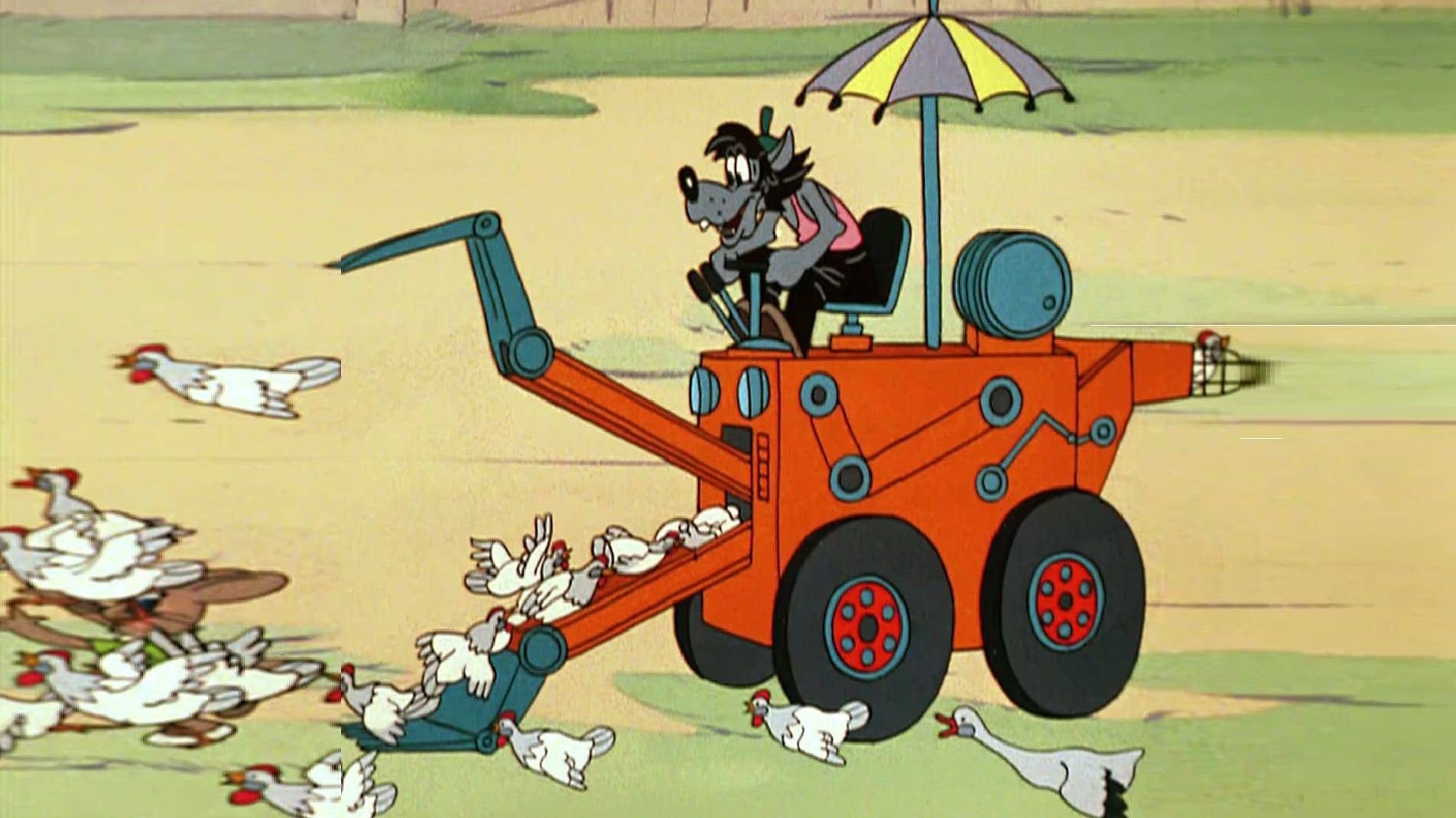

Анализируй это, или почему мы назвали PT NAD комбайном в мире ИБ

В области информационной безопасности существует большое количество решений, но в основном они узкоспециализированные и позволяют защищаться максимум от 2-3 векторов атаки. Мы решили рассказать о решении, которое претендует на роль лидера по числу векторов атак, которые способно предотвратить, и по...

Архитектура и решения безопасности в облаке часть 1

При увеличении объёма использования облачных ресурсов возникла необходимость встраивания методологии CI/CD в процесс облачной разработки, так как в текущем варианте скорость раскатки приложений и сервисов хоть и стала быстрее, но по концепции не сильно отличалась от baremetal-инфраструктуры. Читать...

Охота на бройлеров. Как работают китайские телефонные хакеры

Несколько лет назад, когда я ещё работал в антивирусной компании, я купил недорогой смартфон на Android для пожилой родственницы. Телефон позиционировался, как отечественный продукт, но по факту был, разумеется, китайским аппаратом, выпущенным под российским брендом. Удаляя идущие с завода ненужные...

Миссия выполнима: продолжаем знакомиться с физическим пентестом. Часть 2

Итак, вы уже получили всю необходимую информацию в результате разведки — о том, как это сделать мы говорили в первой части статьи. Помните, на чем мы остановились? Мы предупреждали, что выполнять любые работы по физическому проникновению можно только при подписанном договоре с заказчиком и...

Парольная политика безопасности в Carbonio

Надежные и постоянно меняющиеся пароли - основа защиты учетных записей от взлома. Именно поэтому надежная парольная политика безопасности - это первое, что необходимо настроить администратору почтового сервера Carbonio, чтобы повысить уровень защиты учетных записей на сервере. Второе необходимое...

Как работают безопасники: обследование промышленной инфраструктуры

Защита критической инфраструктуры — скучная бумажная безопасность, офисная работа. Это распространенный стереотип, который верен лишь отчасти. Перед подготовкой документов инфраструктуру обследуют. И все бы ничего, но иногда предприятие находится где-нибудь между Сургутом и Нижневартовском. Бастион...

Anonymous покушаются на бургеры. DDoS-2022: ждать ли новые серии атак

Со второй половины февраля 2022 года в рунете начались волнения. Причиной послужили серии кибератак, из-за которых пострадали государственные организации, банки, интернет-ресурсы СМИ, сервисы дистанционного образования и другие компании. На Хабре и других порталах опубликованы десятки новостей о...

[Перевод] Сгорел сарай, гори и хата, или Месть британского сисадмина

Мы с очередным рассказом из подкаста Darknet Diares – история про британского системного администратора, который решил мстить работодателю. Примечательна она не столько описанием технических аспектов атаки на инфраструктуру, а раскрытием мотивов поведения «диверсанта». Герой, он же антигерой...

Миссия выполнима: знакомимся с физическим пентестом

"Анонимность — это как укрыться мягким одеялом", — говорил один из героев боевика “Mission: Impossible”. Но что делать, если спасительного одеяла не окажется под рукой в нужную минуту или оно начнет предательски просвечивать? Однажды сотруднику Group-IB надо было проникнуть на производство...

Compliance-дайджест: что изменилось в ИБ‑законодательстве в апреле

В сегодняшнем дайджесте — подборка новостей из мира комплаенса ИБ за апрель. Все новости в этом выпуске разбиты на тематические блоки: персональные и биометрические персональные данные, безопасность объектов КИИ, информационные сообщения ФСТЭК России, а также отраслевые изменения. Вы узнаете о...