Получение доступа к защищённым данным во встроенной памяти

В компании «Криптонит» завершили интересное исследование, результатами которого мы спешим поделиться. Наша команда лаборатории информационной и сетевой безопасности провела реверс-инжиниринг ПЗУ промышленного устройства и получила доступ к данным, которые считаются защищёнными. Точно такие же...

Как недальновидность превратила смарт-карты в огромную дыру в безопасности армии США

Примечание: Эту статью можно отнести к категории «прохладных историй» о том, как бюрократия победила здравый смысл. Что однако не отменяет ее прикладной ценности в разрезе «как не надо делать». Государства ведут себя похоже вне зависимости от континента и история, которую вскрыл Брайан Кребс и...

Вот она пришла весна – как паранойя: «интернет с нуля»

В связи с последними событиями и пониманием, что не существует независимых ресурсов (ни СМИ, ни Википедии), что мессенджеры читают и за сообщениями следят, что поисковики и соцсети знают о нас больше, чем следует, вновь поднимается вопрос приватности данных, безопасности, тайны переписки. В...

Национальная BugBounty платформа или как мы запускали первую полноценно работающую площадку в СНГ

В данном посте мы расскажем как запустили пилот национальной BugBounty платформы в Казахстане, как из этого родился полноценный международный стартап и почему мы считаем это одной из самых успешных инициатив в области кибербезопасности в Казахстане. Читать далее...

Как обеспечить безопасность сборки ПО: управляем внешними зависимостями

Привет! Проблема управления безопасностью зависимостей — supply chain security — в настоящее время как никогда актуальна. В качестве примера можно привести историю компании SolarWinds: исходный код разрабатываемой ею утилиты был скомпрометирован и среди клиентов компании распространилось...

Топ 5 самых громких событий инфосека за апрель 2022

Всем привет! Публикуем традиционный ежемесячный дайджест самых горячих новостей информационной безопасности за апрель. Сегодня в программе приключения Binance в России, рейд на RaidForums от ФБР, неугомонные северокорейцы и другое. Добро пожаловать под кат! Читать далее...

Критическая информационная инфраструктура Индии

Автор: Евгений Баклушин, руководитель направления Нестабильная геополитическая обстановка и непрерывное развитие ИТ-технологий и инструментов способствуют постоянному росту киберпреступлений (вплоть до кибертерроризма) в отношении критических информационных инфраструктур государств (далее – КИИ)....

Профилируем события Sysmon при внедрении в инфраструктуру

Если Вы опытный инженер SOC и настраивали уже несколько раз мониторинг инфраструктуры с нуля, то врядли найдете для себя что-то новенькое. Всех остальных приветствую в своей первой статье). Одним прекрасным утром прилетела задача внедрить Sysmon вчера срочно. Естественно, первым, что я сделал зашел...

25+1 лучших OSINT расширений для Google Chrome

Здравствуй Хабр! А мы тут продолжаем цикл статей об OSINT и, самое главное, о полезных для этого нелегкого дела инструментах. Сегодня мы разберем расширения для Google Chrome которые помогут нам собирать и анализировать данные из открытых источников, ну и в целом улучшат наш опыт проведения...

CROC&TALK. Истории о командных процессах и коммуникации в DevSecOps

Привет, Хабр! Приглашаем начать “давайте после майских” с митапа :) Ждем вас 12 мая в 18:00 на новый CROC&TALK – в этот раз будем обсуждать DevSecOps. Поговорим о том, как запустить процесс безопасной разработки, не выстрелить себе в колено, а спецам по информационной безопасности и разработке...

Битва «Титанов». Сравнение двух лучших отечественных сканеров уязвимостей. MaxPatrol 8 и RedCheck Enterprise

В последние месяцы в киберпространстве развернулась настоящая война, отчего незащищенные информационные активы значительно пострадали, а пользователи защитного инструментария от западных «партнеров» столкнулись с серьезнейшими санкциями, ограничивающими использование их ПО. Поэтому мы решили...

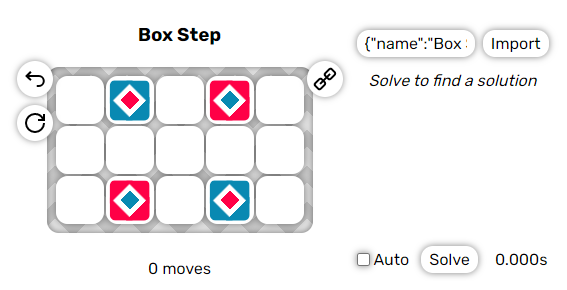

[Перевод] Интеллектуальный брутфорс: пишем головоломку и солвер для неё

Небольшое предисловие В колледже я много играл в головоломки. В статье под головоломками я буду подразумевать очень узкое подмножество таких игр. Вот некоторые из примеров: Stephen's Sausage Roll English Country Tune Sokobond Также мне посчастливилось изучать структуры данных в Политехническом...

Развитие сетевых архитектур и движение моделей

Децентрализация, как первичная форма Интернет-коммуникаций в целом, появлялась на фоне академических исследований [1, с.70], повлекших за собой глобальное развитие информационных технологий. Первичная система представляла собой не только внешний прогресс, относительно себя, но и имманентную...

«Золотой стандарт» или что умеют современные Deception-решения: ловушки и приманки. Часть 1

"Золотой стандарт" или что умеют современные Deception-решения: ловушки и приманки. Часть 1 Читать далее...

У нас кибератака. Что делать?

Краткое руководство о том, как обнаружить атаку на внутреннюю инфраструктуру компании раньше всех и правильно отреагировать на нее Число кибератак стремительно растет: если раньше их количество исчислялось десятками в месяц, сейчас насчитывают тысячи инцидентов только за одну неделю: «Касперский»...

Друг или враг? Стоит ли бояться искусственного интеллекта?

Искусственный интеллект - это уже не сказка. Почему он уже превосходит человеческий мозг и какая правовая основа может защитить нас от неправомерных деяний с его стороны? Читать далее...

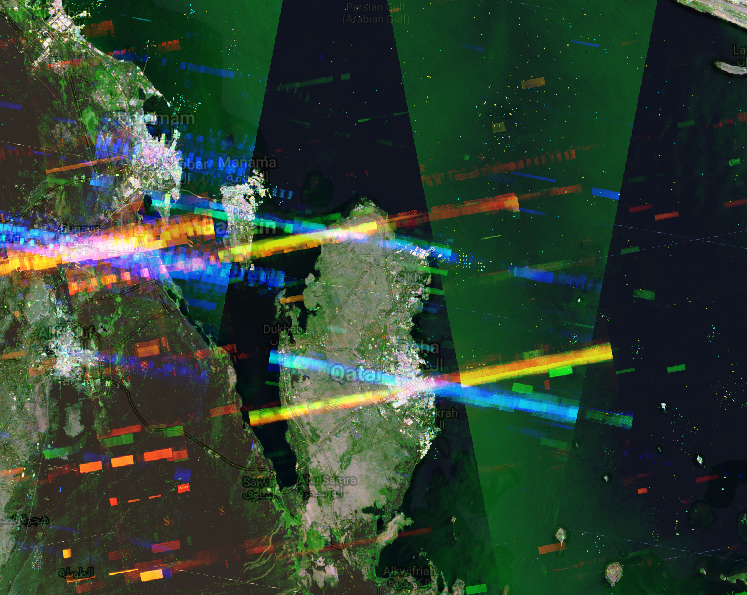

Radar Interference Tracker — инструмент OSINT для обнаружения действующих радаров

Полосы сильных радиопомех в Катаре на спутниковых снимках. Radar Interference Tracker (RIT) — это open source инструмент, созданный Олли Баллинджером, который позволяет любому человеку искать и потенциально обнаруживать активные военные радарные системы в любой точке Земли. (Github) Пара спутников...

Ловушки, которые используют кибердетективы

Нетипичные приемы логирования и идентификации пользователей сети Интернет всегда привлекали особе внимание со стороны правоохранительных органов, частных детективов и представителей служб безопасности. Сегодня мы расскажем о таких приемах. DISCLAIMER: Данная статья написана в ознакомительных целях...