[Перевод] Просто о сложном: Confidential Cloud Computing

Сегодня мы попробуем разложить по полочкам концепцию Сегодня мы попробуем разложить по полочкам концепцию Confidential Cloud Computing и содержательно поговорить о конфиденциальных вычислениях в Web 3. Термин «облако» несколько раз пересматривался в истории Интернета. Для первопроходцев на заре...

Как внести Хаос в свой кластер k8s, и почему гении властвуют над Хаосом?

Кто-нибудь из вас когда-нибудь слышал о теории “Чёрный лебедь”? Если говорить вкратце, то данная теория рассматривает труднопрогнозируемые события, которые несут за собой огромные последствия для всей системы. К примеру, ваш кластер k8s располагается в ДЦ в конкретно взятом регионе. Всё было...

Практика динамического анализа. Особенности реализации и нюансы при встраивании в процесс

Привет, Хабр! И снова в эфире Юрий Шабалин, главный архитектор компании Swordfish Security. Мы уже достаточно давно занимаемся консалтингом в области построения процессов безопасной разработки для своих клиентов. В процессе мы постоянно сталкиваемся с различными нюансами и сложностями при...

Что, если… забыть про безопасность кластера k8s?

Я думаю, многие слышали про громкий инцидент произошедший с Tesla в 2018 году, когда группа хакеров через консоль Kubernetes смогли получить доступ к аккаунту. После чего изрядно повеселились и настроили майнер в облачном сервисе Amazon Web Services. У многих людей сразу же возникает вопрос в...

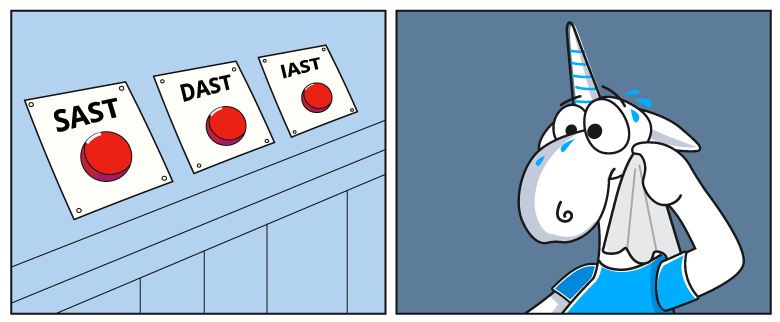

Виды Application Security Testing. Как не запутаться среди SAST, DAST и IAST

Какие плюсы есть у SAST? Чем он отличается от DAST? Что такое IAST? Что значат все эти слова?! Об этом (и не только) расскажем в статье-разборе основных видов Application Security Testing (далее AST). Читать дальше →...

Готовим Pirogue и пробуем его с трафиком домашней камеры Mi Home

Наткнувшись на короткую статью на Хабр о решении PiRogue, мне показалось интересным проверить - можно ли получить работающий инструмент, затратив минимум времени. При этом, хотелось отработать конкретную прикладную задачу - проверить куда же идет траффик с моей домашней камеры. Ингредиенты: девайс...

Как убедиться, что код библиотеки не был изменен?

Любые Open Source проекты потенциально подвержены риску вредоносной модификации сторонними контрибьюторами и уязвимость может появиться на любом уровне распространения кода — от исходных текстов до двоичных артефактов, которые связываются с прикладными программами. Кроме того, нередко в библиотеках...

Fuchsia OS глазами атакующего

Fuchsia — это операционная система общего назначения с открытым исходным кодом, разрабатываемая компанией Google. Эта операционная система построена на базе микроядра Zircon, код которого написан на C++. При проектировании Fuchsia приоритет был отдан безопасности, обновляемости и быстродействию....

Один в поле не воин. Полезные интеграции для инструментов анализа мобильных приложений

Привет, Хабр! Как вы уже наверняка помните, меня зовут Юрий Шабалин и я занимаюсь разработкой динамического анализатора мобильных приложений Стингрей. Сегодня мне хотелось бы затронуть тему интеграций с системами распространения (дистрибуции) мобильных приложений. В статье рассмотрим, что...

[Пятничное] Про Горыныча, Васю и мужиков с ломом

О том, что обеспечение безопасности не ограничивается защитой периметра Случалось ли вам объяснять, скажем, бухгалтерии, что такое сервер? Мне – да. И что такое СХД – тоже. «Представьте, - говорю, - что вы готовите борщ. Овощи – ваши данные. Вы их порезали и отправили в кастрюльку с бульоном. Вот....

Железный человек и региональный сервис-менеджер – ищем сходства

Кадр из к/ф «Железный человек» Наш центр противодействия кибератакам Solar JSOC имеет сложную, выработанную годами и собственным опытом структуру. Её описанию было посвящено уже несколько статей. Вспомнили практически всех (инженеров, аналитиков, сервис-менеджеров), но как-то обошли стороной важную...

Защищаем API – что важно знать?

В фундаменте каждой информационной защиты лежит глубокое понимание технологии целевой системы. В этой статье речь пойдет о защите API (Application Programming Interface) — важнейшего набора функций для каждого прогера. Интересно узнать об актуальных инструментах защиты API и о том, почему их важно...

Разбор конкурса IDS Bypass на Positive Hack Days 11

Конкурс IDS Bypass проходил на конференции Positive Hack Days уже в четвертый раз (разбор одного из прошлых конкурсов). В этом году мы сделали шесть игровых узлов с флагом на каждом. Для получения флага участнику предлагалось либо проэксплуатировать уязвимость на сервере, либо выполнить другое...

Безопасность + Разработка = ♡ Как выпускать релизы в срок и дружить с безопасностью

В идеальном мире команды безопасности — это компетентные специалисты, которые занимаются анализом рисков, моделированием угроз, защитой от целевых атак, расследованием инцидентов и другой важной работой. В том же идеальном мире разработчики ПО — это люди и команды, которые создают продукты и...

ГосУслуги взломали (нет)

Пришло письмо от ГосУслуг, что я якобы пытаюсь сменить свою электронную почту. Но почему то пришло сообщение на один из моих резервных адресов на яндексе. И там под картинкой был дискредитирующий текст "Госпрограмма Престижный Гроб в Обмен на Службу". Чё же там произошло?...

CouchDB, Erlang и печеньки — RCE на дефолтных настройках

В этой короткой статье я хочу поделиться о том как получить RCE на системе с установленной CouchDB на большинстве инсталляций в локальной сети или во внешней сети, не защищенных брандмауэром. Для справки, в Shodan таких нашлось около полутора тысяч. Читать далее...

Итоги Privacy Accelerator — 3: мониторинг судебных решений, децентрализованная почта и ассистент по безопасности

Привет! 28 января 2022 в прошел питчинг проектов-участников третьего набора Privacy Accelerator в рамках технического трека ежегодной конференции Privacy Day, посвященной теме защиты персональных данных и приватности. В питчинге приняли участие команды, успешно прошедшие программу акселерации и...

CLD — Open source проект для ИТ компаний и SRE/DevOps инженеров

CLD это система для обеспечения комплексной информационной безопасности и организации разграничения доступа к серверам и скриптам с возможностью оперативно внедрять пользовательские модули и инструменты автоматизации. Мы высоко ценим автоматизацию процессов и унификацию инфраструктуры, проект...