Как вы защищаете свой бизнес от APT-атак? Анонимный опрос Positive Technologies

Безопасники, всем ATTENTION! К вам есть несколько вопросов🕵🏻♂️. · Как вы защищаете свои компании от таргетированных атак? · Сталкивались ли вы со сложными киберугрозами? · Какие системы информационной безопасности вы используете для выявления атак? 🎯Расскажите об этом в нашем опросе — он анонимный...

Обдурить Шаи-Хулуда

Привет, Хабр! Сегодня поговорим о «больших данных» в кибербезопасности, а точнее, о том насколько легко - или сложно - обойти защиту, использующую Big Data. Иначе говоря, как надурить и объегорить передовые системы обнаружения угроз, мимо всевидящего ока которых, как утверждают маркетологи, лишний...

О чем говорит SIEM: разбираем кейсы атак, проведенных на The Standoff

Всем привет! Продолжаем рассказывать о том, как отработали и что интересного обнаружили наши продукты на майском The Standoff. Мы уже знакомили вас с уловом нашей песочницы PT Sandbox и историей о том, как PT Application Firewall помогал защищать кибергород от нападающих. В этот раз наш рассказ...

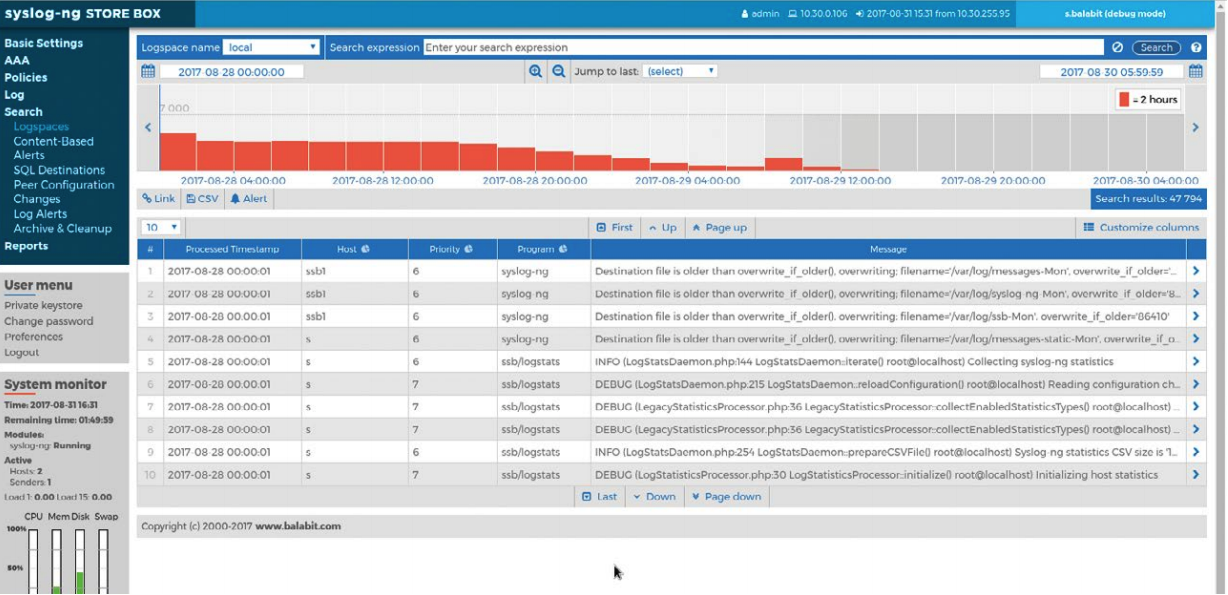

Как снизить стоимость владения SIEM-системой и повысить качество данных с Quest syslog-ng — анонс вебинара

Syslog-ng — это решение для управления журналами, которое повышает производительность SIEM-решения за счет уменьшения объема и повышения качества данных, поступающих в SIEM-систему. В syslog-ng есть встроенный полнотекстовый поиск, используя который можно искать по журналам за считанные секунды....

Битва SOAR vs XDR. Кто выиграет?

Битва SOAR vs XDR. Кто выиграет? Читать далее...

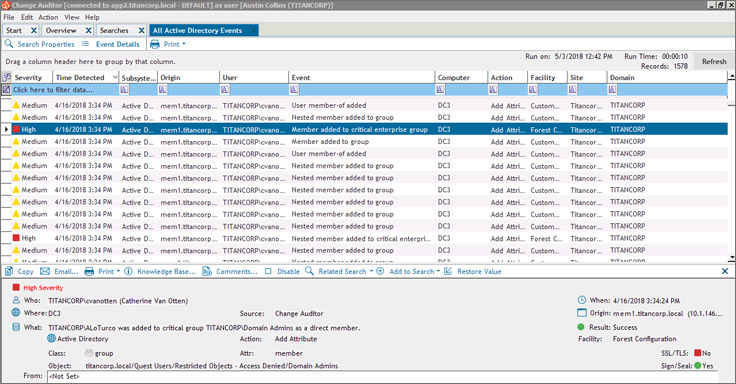

Аудит событий Active Directory и других решений Microsoft в Quest Change Auditor — анонс вебинара

Change Auditor — инструмент для автоматизации аудита изменений в AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Есть предустановленные отчёты на различные виды угроз, а...

В погоне за «неправильными» инцидентами, или Как мы строим Threat Hunting

Инциденты с SLA-таймингами должны детектироваться с минимальным числом False Positive, а также иметь четкий workflow обработки. При таком устройстве SOC гарантирует, что инцидент будет обработан за определённое время – для дальнейшего своевременного реагирования… Такой подход многие годы был...

[Из песочницы] SIEM ну что ты? нормально же общались

Всем привет! По долгу службы пришлось мне столкнуться с тем что потребовалось внедрить СИЕМ систему. Рассказываю просто свой опыт из жизни про то какие СИЕМки я внедрял и плюс минус что мы получаем за их цену. Такой мини обзорчик решений которые есть на рынке. Если у вас есть опыт с той или иной...

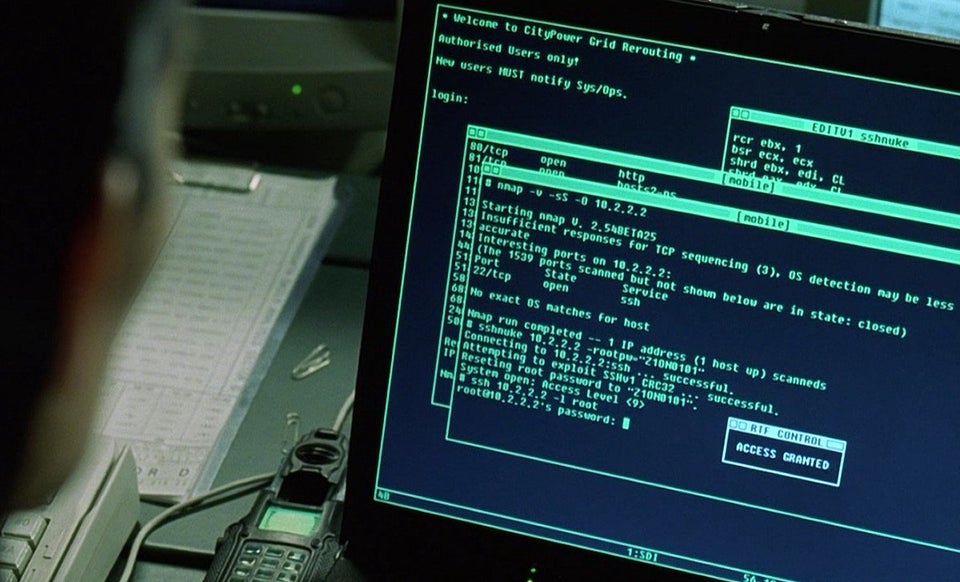

Использование SIEM в ходе подготовки этичных хакеров: открываем цикл практических лабораторных работ

Как мы готовим в наших университетах и учебных центрах этичных хакеров? Как правило, предоставляем им Kali Linux или «Сканер-ВС», включающие набор инструментов для тестирования защищенности и машину со множеством уязвимостей. В результате слушатели могут получить довольно поверхностное...

Как мы внедрили вторую SIEM в центре мониторинга и реагирования на кибератаки

Одна голова хорошо, а две – некрасиво… Так мы думали, пока жили в чудное время, когда в нашем центре мониторинга и реагирования на кибератаки была одна-единственная SIEM-платформа. Не секрет, что это была HP ArcSight, оказавшаяся единственным финишером длительного марафона через тернии требований,...

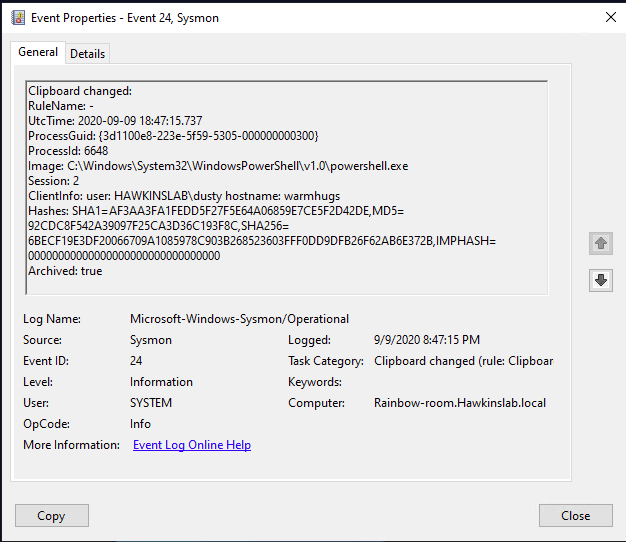

Sysmon теперь может записывать содержимое буфера обмена

О релизе 12 версии Sysmon сообщили 17 сентября на странице Sysinternals. На самом деле в этот день вышли также новые версии Process Monitor и ProcDump. В этой статье я расскажу о ключевом и неоднозначном нововведении 12 версии Sysmon — типе событий с Event ID 24, в который логируется работа с...

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро...

5 open-source систем управления событиями безопасности

Чем хороший безопасник в ИТ-сфере отличается от обычного? Нет, не тем, что он в любой момент времени по памяти назовёт количество сообщений, которые менеджер Игорь отправил вчера коллеге Марии. Хороший безопасник старается выявить возможные нарушения заранее и отлавливать их в режиме реального...

Глубины SIEM: экспертиза. Чьи правила корреляции лучше

Многие из тех, кто сталкивался с SIEM, знакомы с разработкой правил корреляции. Производители SIEM-решений, коммерческие SOC, интеграторы — все предлагают свои правила и утверждают, что они лучше других. Так ли это на самом деле? Как выбрать поставщика правил? Что такое экспертиза в SIEM?...

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

Пользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно...

Далее