Конструируем нейронную сеть для выявления вредоносного кода PowerShell

Технологии машинного обучения все стремительней входят в нашу жизнь и находят применение в различных сферах деятельности. В медицине развивается диагностика различных заболеваний и методов лечения. В автомобильной промышленности машинное обучение успешно применяется в сервисах для помощи водителю и...

Osquery&Fleet. Применение в корпоративной сети на примере яблочных девайсов

Я расскажу о том, что мы с командой сделали для поднятия сервиса по сбору событий и низкоуровневой телеметрии на примере MacOS: как готовили архитектуру, с какими проблемами столкнулись и как их решали. Подробнее остановлюсь на возможностях osquery&Fleet и на том, какие must-have-события рекомендую...

UserGate LogAnalyzer: 12 лайфхаков в помощь ИБ-специалисту для настройки систем мониторинга безопасности

Современный ландшафт киберугроз настолько разнообразен и динамичен, что использование одних лишь базовых средств защиты уже не является достаточным шагом к построению защищенной инфраструктуры. Немаловажным является способность бизнеса анализировать данные, находить среди них значимые события,...

XDR vs SIEM, SOAR. Перемешать, но не взбалтывать

Привет, Хабр! Меня зовут Сергей Куценко, я являюсь экспертом направления информационной безопасности в К2Тех. Рынок решений информационной безопасности динамично развивается. В последнее время все больше на слуху концепции EDR (Endpoint Detection and Response) и XDR (Extended Detection and...

Поиск аномалий при запусках процессов Windows с помощью рекомендательных систем

В SIEM-системах есть множество написанных экспертами правил, которые помогут отследить подозрительное поведение. Однако существует много сценариев атак, которые нельзя описать строгими правилами, а значит, эффективно отслеживать. Учитывая объем данных, обрабатываемый SIEM-системой ежедневно, а...

Как Карл данные у Клары крал. Реконструкция ИБ-инцидента на 100+ млн. рублей

Разбор громких инцидентов с Road Show SearchInform на Хабре имеет шансы стать традицией. В прошлом году я представил реконструкцию инцидента, связанного с выносом базы данных за пределы одной финансовой компании. Его главным и единственным организатором был ловкий и умелый инсайдер «Иван...

Как угнать данные за 15 минут

Привет, Хабр! Осенью состоялась десятая, юбилейная кибербитва Standoff. Три дня десять команд этичных хакеров со всего мира пытались ограбить банк, нарушить работу нефтегазовой отрасли и транспорта или реализовать другие недопустимые события в виртуальном Государстве F, построенном на настоящих...

[Перевод] Перевод: Понимание разницы между SOAR, SIEM и XDR

В поисках правильного решения для поддержки, развития и расширения возможностей вашего SOC, вот что необходимо знать при оценке XDR и SOAR. Читать далее...

Как экспертиза в мониторинге событий ИБ помогает создавать качественные продукты

Друзья, всем привет! Представляем вашему вниманию серию публикаций о детектировании атак (attack detection) и о тех вызовах, c которыми сталкиваются пользователи средств защиты. Это первая статья из цикла материалов. В ней мы раскроем секреты attack detection в привязке к SIEM-решениям (системам...

Как построить Security Сenter для Kubernetes-платформы

Эта статья будет полезна специалистам по безопасности и DevSecOps, платформенным командам и DevOps, и вообще всем, кто сталкивался или может столкнуться с более, чем одним кластером Kubernetes в продакшене. За основу взято выступление Алексея Миртова на HighLoad++ Foundation 2022. Он является...

10 типичных ошибок при расследовании инцидентов

Ночью со счета компании вывели деньги. Утром начинается паника, которая приводит к дополнительным проблемам. Например, ИТ переустанавливают скомпрометированную систему — с нуля или восстанавливают из бэкапа. В первом случае стираются следы взломщиков, и приглашенной команде по расследованию...

Применение TI в SIEM на примере QRadar

Эта статья — продолжение цикла про поиск и применение TI-информации. В нем мы делимся нашим опытом и надеемся, что он поможет сэкономить время на самостоятельное изучение. Мы расскажем про то, как загрузить и применить индикаторы компрометации в SIEM на примере IBM QRadar. IBM ушла с российского...

[recovery mode] SIEM-SIEM, откройся: какие инструменты наиболее эффективно анализируют цифровую инфраструктуру

Волна кибератак нарастает, две трети из них совершаются с целью получения данных. Как найти белые пятна в средствах защиты информации (СЗИ) и навести порядок в инфраструктуре, как помогает в решении этих задач Security Information and Event Management (SIEM), раскрыл руководитель отдела консалтинга...

Data Science — это не только подсчет пельменей…

Пока идут разговоры про отъезд ИТ специалистов, про их возврат, про поддержку ИТ компаний, а неофиты pandas восторженно разбирают json, есть предложение посмотреть на роль data science инструментов в современной ИТ инфраструктуре немного с другой точки зрения. DS — это ведь не только подсчет...

Опыт аудита и отчетности событий информационной безопасности в СУЭК — анонс вебинара

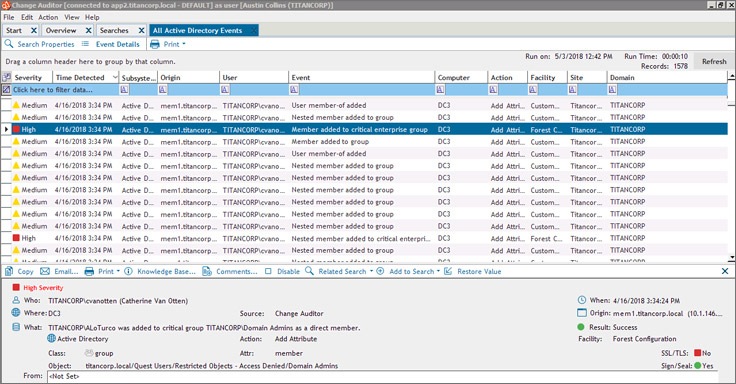

Приглашаем вас на вебинар, на котором Михаил Божнев, менеджер департамента информационной безопасности СУЭК, расскажет об опыте внедрения в компании решений Quest для аудита и отчетности по событиям информационной безопасности. Речь пойдет о двух продуктах от Quest: Change Auditor и Enterprise...

Автопереезд с SSD на HDD для обработки 60 000 EPS. Как мы создали гибридную схему хранения данных для MaxPatrol SIEM

Всем привет! Я Максим Максимович, директор департамента инжиниринга Positive Technologies. В этой статье я затрону тему обработки и оптимизации хранения событий в высоконагруженных SIEM-инсталляциях, расскажу о сложностях, с которыми многие наверняка уже сталкивались при выполнении подобных задач,...

Больше чем compliance. Как выявлять кибератаки и выполнять требования ГОСТ Р 57580.1-2017 с помощью SIEM-системы

«ГОСТ Р 57580.1-2017 „О безопасности финансовых (банковских) операций“ обязателен для выполнения кредитными и некредитными финансовыми организациями» — эта сухая фраза из стандарта, как, впрочем, и весь документ, порождает множество вопросов. На кого конкретно распространяются его требования? В...

Есть контакт – как написать коннектор в SIEM самому

Привет. Сегодня хотим поговорить про SIEM, точнее про стандартную задачу – интеграцию системы с другими элементами ИТ-инфраструктуры. Это часто оборачивается проблемой, ведь какую бы SIEM вы ни внедрили у себя, для нее всегда найдется какая-то «неберучка», к которой нет коннектора и для которой...