Обзор инструмента DefectDojo: почему его выбирают?

Практика ASOC (Application Security Orchestration and Correlation, оркестрация и корреляция безопасности приложений), интегрирующая инструменты анализа защищенности со стеком разработки ПО, сегодня широко известна в сфере безопасной разработки. О ней много писали мы и другие авторы на Хабре. Эта...

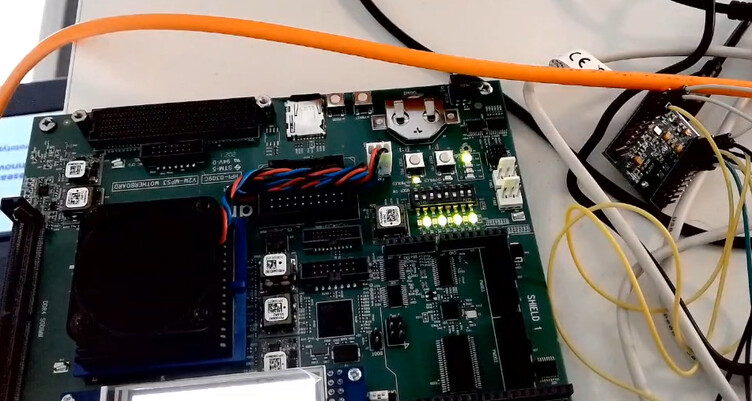

USB Rubber Ducky своими руками. По-настоящему

Я думаю для пользователей Хабра и пентестеров в частности, тема badusb устройств не является секретной. Это вещи действительно интересные и полезные, а наверное, самый известный такой прибор - это USB Rubber Ducky от компании Hak5. С ним есть проблема, эти устройства сейчас в принципе не продаются...

Как распознать мошенническое письмо. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться опытом и советами из собственного опыта. Ранее рассказывал про обучение пользователей основам киберграмотности по паролям и фишинговым сайтам. Вот очередь дошла и до фишинговых писем. Материал будет полезен всем, кто терпеливо обучает сотрудников не тыкать на интересные вложения,...

[Перевод] Настройка сервиса аутентификации OpenAM и шлюза авторизации OpenIG для защиты приложений

Если в организации множество приложений и сервисов, то нет необходимости разрабатывать аутентификацию и авторизацию для каждого сервиса отдельно. Оптимальным подходом является использование централизованного сервиса аутентификации совместно со шлюзом авторизации, который и определяет политики...

Жажда скорости. Сравниваем работу Hashcat на ВМ, ПК и ноутбуках с разными CPU и GPU

Безответственное отношение к учетным данным — проблема, которая встречается часто и даже в крупных компаниях. Вот почему важно проводить аудиты «стойкости» паролей сотрудников. Один из вариантов такой проверки — прогон учетных данных по утекшим базам через хэши. Но обычно процесс идет долго, и мне...

SSD killer

SSD killer — destroyer for your ssd Привет, меня зовут Ваня, и вот коротенькая история о том, как я придумал и собрал одну штуку, и почему вам нужно срочно отдать мне все свои деньги. А если серьезно, это устройство для оперативного аппаратного уничтожения данных вместе с носителем. По своей сути...

Обеспечение безопасности на выделенных серверах: очистка следов с xDedic и специализированным батником

Храните ли вы важные данные на выделенных серверах? Узнайте, как обеспечить их безопасность с помощью двух мощных инструментов: xDedic Log Cleaner и «специализированный батник». Эта статья расскажет вам, как эти программы могут помочь в очистке следов вашей активности на сервере, обеспечивая вашу...

Кибершпионы из Core Werewolf пытались атаковать российскую военную базу в Армении

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили на платформе VirusTotal загруженный из Армении (г. Гюмри) вредоносный файл, связанный с группировкой кибершпионов Core Werewolf. Он представляет собой самораспаковывающийся архив 7zSFX, предназначенный для скрытой установки и запуска...

Книга: «Кибербезопасность: главные принципы»

Привет, Хаброжители! С 1970-х годов InfoSec-специалисты постепенно совершенствовали безопасность, даже не задумываясь, в правильном ли направлении со стратегической точки зрения они движутся. Рик Ховард утверждает, что нет. Общее направление само по себе было ошибочным, но идейные лидеры в этой...

Профессия «кибердетектив»: кто такой исследователь угроз и как им стать

Привет, Хабр! Об исследовании киберугроз ходит немало мифов. Якобы это крайне узкая специализация, котирующаяся только в ИБ. Попасть в профессию непросто: необходимо на старте иметь глубокую теоретическую подготовку и навыки обратной разработки. Наконец, карьерные возможности такого специалиста...

Денежный вопрос: обсуждаем затраты на Bug Bounty с Лукой Сафоновым

Награда за обнаружение багов разного уровня зависит от сектора и типа уязвимости. Активнее всего с программами Bug Bounty работают IT-компании, онлайн-сервисы, сфера услуг, торговля, финансовые организации и блокчейн-проекты. Средняя сумма вознаграждения может составить: критический уровень...

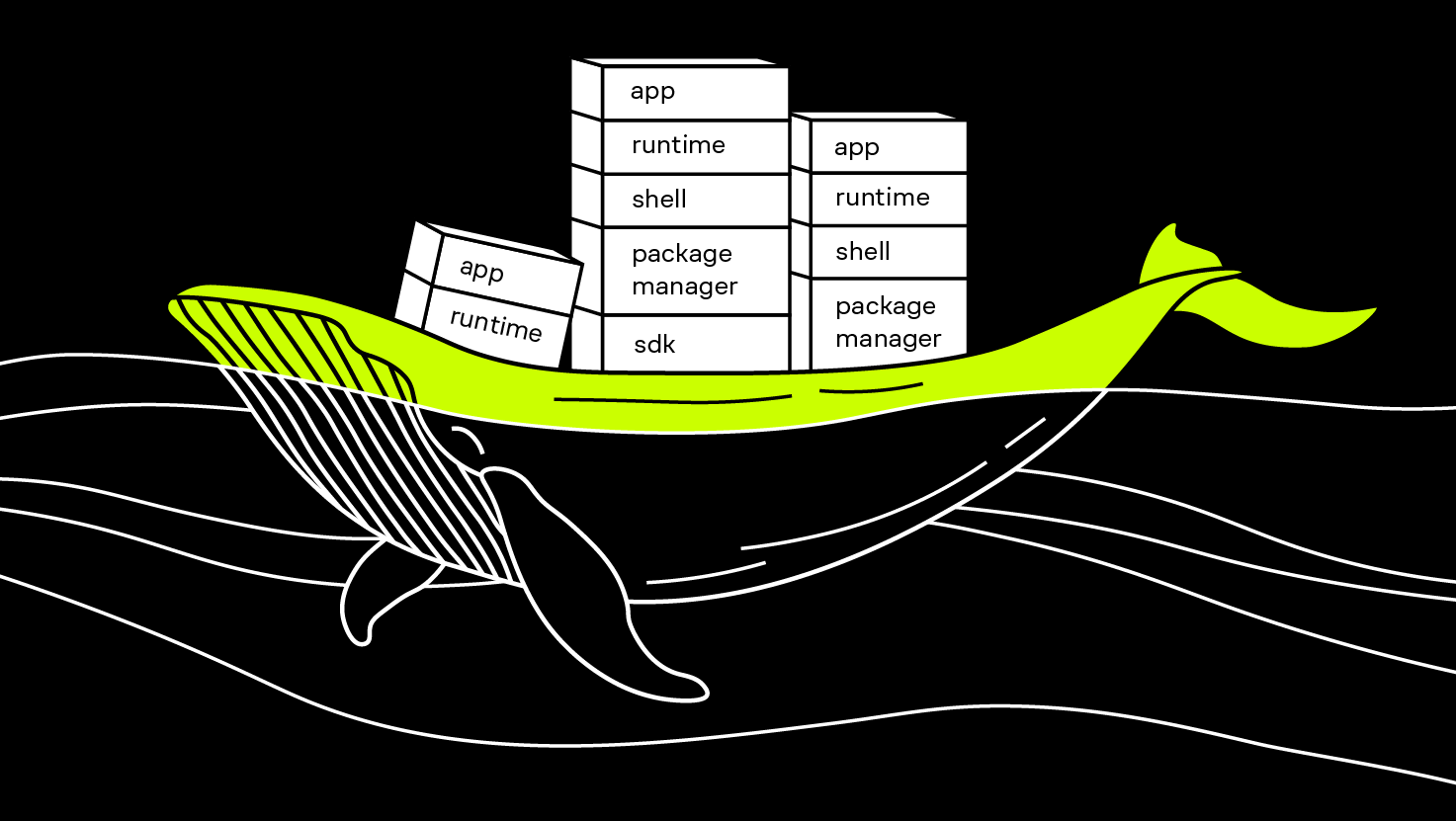

Безопасность в Docker: от правильной настройки хоста до демона

Привет, Хабр! Меня зовут Эллада, я специалист по информационной безопасности в Selectel. Помогаю клиентам обеспечивать защиту инфраструктуры и участвую в разработке новых решений компании в сфере ИБ. И сейчас я начала больше погружаться в тему разработки и изучать лучшие практики по обеспечению...

Выбираем базовые образы для приложений на .NET: минимум уязвимостей, максимум быстродействия

Микросервисы и контейнеры для их развертывания сейчас являются стандартом в крупных компаниях. Для разработчиков и DevOps-инженеров это удобный подход: он дает больше возможностей и ускоряет процессы. Но для специалистов по информационной безопасности микросервисная архитектура выглядит не так...

Не становитесь безопасниками

Мир информационной безопасности манит своей романтикой: борьба со злом, защита данных, хакерские трюки. Но за ширмой героических будней скрывается изнурительная работа, горы рутины и постоянный стресс. Эта статья — не хвалебная ода профессии, а откровенный разговор о ее темной стороне. Возможно, в...

Мы добрались до ядра, или новые возможности AmneziaWG

Добрый день! На связи команда разработчиков Amnezia. Обычно наши статьи посвящены оригинальному клиенту Amnezia, но сегодня мы будем упоминать AmneziaVPN весьма косвенно, так как речь пойдет в первую очередь о протоколе AmneziaWG и о связанных с ним проектах. Мы расскажем про нативный клиент...

[Перевод] Безопасность памяти меня не волнует

Фото с сайта платформы CHERIoT, проекта Microsoft по решению проблем с доступом к памяти IoT-устройств на аппаратном уровне Такое заявление может показаться странным для тех, кто более десяти лет работает над обеспечением безопасности памяти на аппаратном уровне, так что я его поясню. Безопасность...

Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

[Перевод] Chaos engineering: проверяем устойчивость Vault с помощью Gremlin

Chaos engineering — это подход к проверке устойчивости приложений. Грубо говоря, мы умышленно ломаем что-либо в системе, чтобы посмотреть, как она будет себя вести, и делаем из этого эксперимента полезные выводы о надёжности и уязвимостях. Перевели статью, о том, как применить этот подход к...