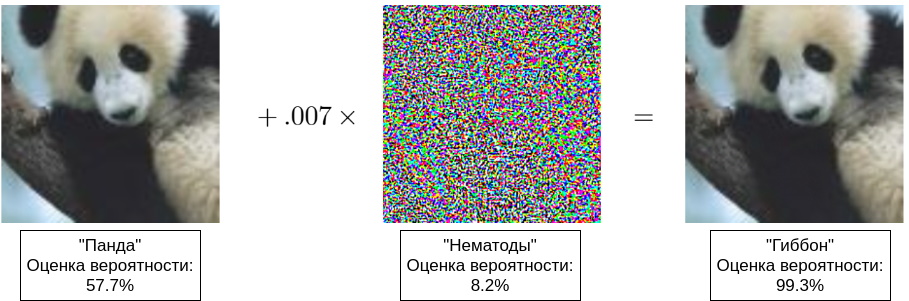

Насколько неуязвим искусственный интеллект?

Сегодня искусственные нейронные сети лежат в основе многих методов «искусственного интеллекта». При этом процесс обучения новых нейросетевых моделей настолько поставлен на поток (благодаря огромному количеству распределенных фреймворков, наборов данных и прочих «заготовок»), что исследователи по...

[Перевод] Установка XSS Hunter

Публикуем перевод статьи Installing XSS Hunter и проверяем инструкцию на собственном примере. Спойлер: Всё работает! Читать дальше →...

Сканер для выявления слабых паролей в СУБД

Сканеры уязвимостей есть в каждой компании, которая уделяет внимание информационной безопасности. Но далеко не каждый сканер умеет проверять пароли от локальных учетных записей в базе на стойкость. Проблема в том, что локальные учетные записи чаще всего не имеют срока действия, не проверяются на...

[Перевод] Ваш компьютер на самом деле не ваш

Вот он. Наступил. Не заметили? Речь, конечно, идет о мире, предсказанном Ричардом Столлманом в 1997 году. О мире, о котором нас предупреждал Кори Доктороу. В современных версиях macOS вы не можете просто включить компьютер, запустить текстовый редактор или просмотрщик электронных книг и писать или...

Ваши устройства принадлежат вам. Нужно только…

Варнинг: заметка пишется больше для технически не особо подкованных людей, хабр читают и они. Специалисты и так всё знают. Не у технарей другие профессии и увлечения, для них самый ценный ресурс (время) лучше потратить на интересные вещи, чем разбираться в тонкостях сборки ПО из исходников. У...

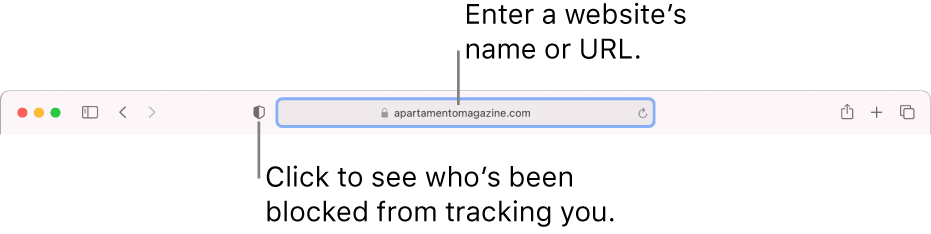

Предотвращение cross-site tracking в Safari на MacOs

Каждый раз, когда вы посещаете сайт, он собирает данные о вашем устройстве — такие как системные настройки — и использует эти данные для отображения страницы адаптированной под ваше устройство. Некоторые компании пытаются использовать эти данные для идентификации именно вашего устройства — это...

[Из песочницы] Архитектурные подходы к авторизации в серверных приложениях: Activity-Based Access Control Framework

Сегодня поговорим об секьюрити в web (да, наверное, и не только) приложениях. Прежде чем описывать подходы и фреймворки расскажу небольшую предысторию. Предыстория За много лет работы в IT приходилось сталкиваться с проектами в самых разных сферах. У каждого проекта были свои требования к...

Белые начинают: так ли уж хороши “хорошие” боты?

Казалось бы, вопрос с плохими и хорошими ботами достаточно прост для компаний: блокируй одних, пропускай других. Однако в этом процессе есть свои нюансы. Связано это и с тем, что плохие боты маскируются под хороших, и с тем, что неправильно настроенные боты из белого списка могут испортить трафик и...

Maltego Часть 7. DarkNet matter

DarkNet. О, сколько в этом слове: и пафос, и ужас, и непонимание… и область полезных знаний. Основной негатив исходит от тех, кто не слишком в теме. По сути, Dark Net — это такой же интернет, но живет он в своем первозданном и незамутненном корпоративным и госрегулированием виде. И сегодня мы...

Конфиденциальные данные сотрудников Google, которых проверяла юридическая фирма Fragomen, скомпрометированы

Безопасность персональных данных граждан в разных странах жёстко регулируется законом. В России, например, для этого нужно создать или воспользоваться защищённой инфраструктурой, соответствующей требованиям ФЗ-152 и иных нормативных актов. В США работают Privacy Act of 1974 и Privacy Protection Act...

Xакерский мерч | Мантия невидимка

Поддержать проект вниманием: https://basement.redbull.com/cs-cz/projects/3359 Как решить проблему личной кибер-безопасности в условиях городской среды? Мы пришли к выводу, что решение проблемы лежит в симбиозе между модой и технологиями. Мы начали работу над коллекцией одежды "Водомерка", которая...

[Из песочницы] Способы и примеры внедрения утилит для проверки безопасности Docker

Привет, Хабр! В современной реальности из-за возрастающей роли контейнеризации в процессах разработки не на последнем месте стоит вопрос обеспечения безопасности различных этапов и сущностей, связанных с контейнерами. Осуществление проверок в ручном режиме является трудоёмким занятием, поэтому было...

Секретная информация? Используй 2FA для VPS/VDS

Часто задаваемый вопрос, как надежно защитить свой VPS / выделенный сервер от взлома? Поэтому я решил написать инструкцию о внедрении двухфакторной аутентификации. 2FA является вторым уровнем защиты данных, благодаря которому получить доступ к учетной записи можно только после подтверждения...

[Перевод] Всё, что вы хотели знать о безопасном сбросе паролей. Часть 2

Двухфакторая аутентификация Всё прочитанное вами в первой части касалось идентификации на основании того, что знает запрашивающий. Он знает свой адрес электронной почты, знает, как получить к ней доступ (т.е. знает свой пароль от электронной почты) и знает ответы на секретные вопросы. «Знание»...

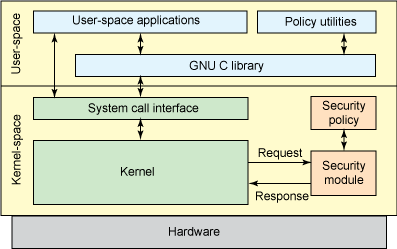

Системы защиты Linux

Одна из причин грандиозного успеха Linux ОС на встроенных, мобильных устройствах и серверах состоит в достаточно высокой степени безопасности ядра, сопутствующих служб и приложений. Но если присмотреться внимательно к архитектуре ядра Linux, то нельзя в нем найти квадратик отвечающий за...

[Перевод] Всё, что вы хотели знать о безопасном сбросе паролей. Часть 1

Недавно у меня появилось время снова поразмыслить над тем, как должна работать функция безопасного сброса пароля, сначала когда я встраивал эту функциональность в ASafaWeb, а потом когда помогал сделать нечто подобное другому человеку. Во втором случае я хотел дать ему ссылку на канонический ресурс...

[Перевод] Взлом ESP32 путём обхода Secure Boot и Flash Encryption (CVE-2020-13629)

Мы провели исследование микроконтроллера Espressif ESP32 на предмет устойчивости к атакам, выполняемым методом внесения сбоев в работу чипов (Fault Injection). Мы постепенно шли к тому, чтобы найти уязвимости, которые позволят нам обойти механизмы защищённой загрузки (Secure Boot) и шифрования...

[Перевод] Почему к домашней летающей камере от Ring нужно отнестись крайне скептически

Идея использовать дрон для обеспечения безопасности вашего дома может показаться клёвой – но перевешивают ли преимущества все недостатки? На этой неделе подразделение Amazon, компания Ring, занимающаяся товарами для «умного дома», объявила о выпуске Always Home Cam – системы «домашней безопасности...