[Перевод] Аппаратные трояны под микроскопом

Хотя индустрия кибербезопасности в основном сфокусирована на атаках на программное обеспечение, не стоит забывать о влиянии на безопасность аппаратных дефектов более низкого уровня, например, тех, которые касаются полупроводников. За последние несколько лет площадь атаки на уровне кремния сильно...

Удобства и боли рендеринга с React-pdf: опыт использования

Привет, Хабр! Меня зовут Алексей Сингур, я — фронтенд-разработчик в проекте KICS (Kaspersky Industrial CyberSecurity) for Networks «Лаборатории Касперского». Если коротко, то наш продукт защищает промышленные инфраструктуры и сети от киберугроз: анализирует трафик для выявления отклонений и...

Как подружиться с СЗИ? Межсетевые экраны

На написание статьи меня сподвигли воспоминания о трудоустройстве на первую работу и сопутствующие трудности, с которыми мне пришлось столкнуться. Собеседования напоминали «день сурка» — технические специалисты бубнили, что им нужны только работники с большим конкретным опытом, а не...

Compliance-дайджест: что изменилось в ИБ-законодательстве в апреле

В свежем выпуске нашего дайджеста расскажу о новостях из мира ИБ-комплаенса. Что меняется в области контроля за обработкой персональных данных? Как будут обеспечивать безопасность финансовых сервисов с помощью технологии цифровых отпечатков устройств согласно новому стандарту ЦБ РФ? Какие изменения...

Самые громкие события инфобеза за апрель 2023 года

Всем привет! Это наш традиционный дайджест самых громких новостей информационной безопасности за ушедший месяц. Апрель был богат на интересные события: двойная атака на цепочку поставок от северокорейцев из Lazarus, перехват ФБР Genesis Market, взлом MSI с далеко идущими последствиями, новинки от...

Как я сдал OSCP и OSWP в 2022 году

Как я прошёл путь к Offensive Security Certified Professional в 2022 году и сдал экзамен сидя в подвале. А также что в экзамене появилось нового в последнее время и стал ли он от этого лучше. Читать далее...

SSC — software supply chain attacks. Атаки на цепочки поставок программного обеспечения

В данной статье мы разберемся что такое цепочки поставки, каким образов на них осуществляются атаки и почему их необходимо защищать, и какими методами. Также разберемся с тем, что такое таксономия атак и как ее использовать на примере Codecov. Читать далее...

Тестируем Sangfor WAF: удобное решение для стандартных задач

Привет, меня зовут Александр Быков. В Nubes я руковожу направлением сервисов информационной безопасности. Мы продолжаем серию статей про тестирование межсетевого экрана Sangfor NGAF M5300. В этом посте речь пойдет про модуль WAF. На рынке инфобезопасности есть множество продуктов, у которых по...

Мы профессионально занимаемся социнжинирингом, и нам за это платят

Нас целая команда экспертов по проникновению в информационные сети. Предположим, мы хотим понять, можно ли украсть данные с крупного промышленного комплекса. Обычно мы стараемся подключиться ко внутренней сети предприятия (однажды даже удалось подключить своё маленькое устройство к свободно...

Утечка данных сайтов BI.ZONE: результаты расследования и процесс реагирования

30 апреля телеграм-канал DumpForums объявил о взломе наших ресурсов, выложив скриншоты конфигов с персональными данными. Последние двое суток мы работали над тем, чтобы оценить масштабы инцидента и свести ущерб от него к минимуму. Теперь мы готовы публично рассказать о первых результатах этой...

Использование Google Таблиц в исследованиях OSINT

Приветствую, дорогой читатель! Сегодня мы поговорим про старый, но по-прежнему довольно полезный инструмент под названием «Google Таблицы» и обсудим как его функционал можно использовать в своих OSINT-исследованиях. За подробностями добро пожаловать под кат! Читать далее...

Как меняются ботнеты и методы борьбы с ними

Мы как-то рассказывали о ситуации с DDoS-атаками и изменениях в поведении хакеров. Их атаки становятся не только более мощными, но и более изощрёнными. Обсудим перспективные средства борьбы и как специалисты по ИБ пресекают подобную деятельность. Читать далее...

Privileged Access Management — когда не доверяем никому

В этой статье мы поговорим о том, как бороться с злонамеренными действиями внутренних нарушителей, то есть лиц, имеющих право постоянного или разового доступа к информационной системе, или ее отдельным компонентам. Мы не будем подробно вдаваться в вопросы мотивации данных лиц, нас будет больше...

Общая теория информационной безопасности и защиты. Несколько инструментов для осуществления ИБ

В рамках современного научно-технического прогресса и развития IT хранение информации чаще всего происходит посредством использования электронных носителей. Их использование существенно упрощает процесс хранения, передачи и получения информации, а также, способствует более слаженному ведению и...

Privacy Day 2023: приватность во время кризисов и рост утечек данных

Читайте об опыте стран евразийского региона, русском парадоксе приватности, а также интервью с писателем-фантастом Cory Doctorow и директором по исследованиям OONI Maria Xynou. Делимся с вами итоговым материалом с выводами и выдержками с прошедшей Международной конференции Privacy Day 2023. Это...

Снятся ли разработчикам безопасные приложения?

Волнует ли разработчиков безопасность кода? Для меня вопрос открыт. Эта статья — своего рода опрос: хочу собрать мнения как разработчиков, так и специалистов по безопасности. Поможете? Читать дальше →...

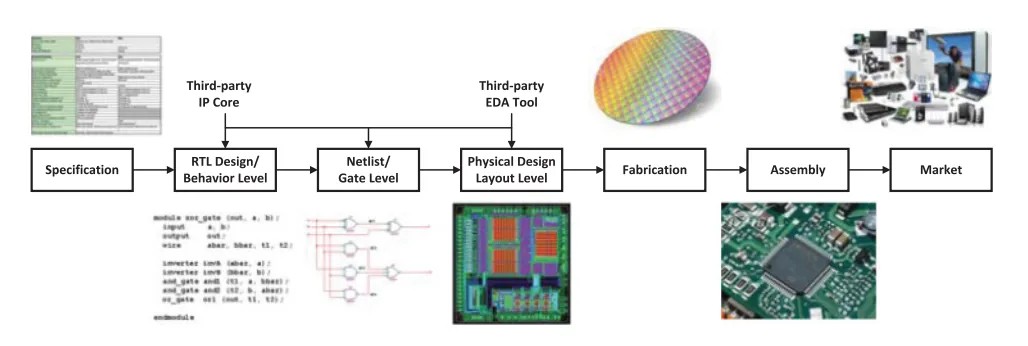

Доверенные микросхемы и аппаратура: «Сколько вешать в граммах ?»

Данная статья является перепечаткой из профильного журнала "Безопасность информационных технологий", который позволяет донести проблематику до узко заточенных специалистов. Но с целью расширения круга и более широкоформатного обсуждения, я на правах автора, решил опубликовать ее и на Хабре. Термин...

Жизненный цикл вашей конфиденциальной информации в кругу централизованных сервисов

Сегодня ни для кого не секрет, что централизованные сервисы постоянно собирают о нас как можно больше информации. Любое наше действие, передвижение, сообщение считывается как на аппаратном, так и на программном уровнях, словно мы находимся в антиутопичном мире киберпанка, где за всей нашей жизнью...