Бездарная книга по криптографии от доктора информатики, которая содержит в себе больше ошибок, чем правильных суждений

И так однажды, появилась у меня книга по криптографии с названием "Криптография с секретным ключом" от Фрэнка Рубина. Я совру, если скажу что эта книга меня заинтересовала хорошими отзывами или автором, где таковой является магистром математики и доктором информатики, занимающимся криптографией...

Как исследовать вредоносный код. Часть 1

В рамках работы в сфере Информационной безопасности приходится иметь дело с инцидентами. Событиями, которые могут привести к утечке или уничтожению какой-то части защищаемой информации. Сами инциденты могут происходить по ряду достаточно длинного списка причин, но где-то в этом списке, ближе к...

Алгебра анонимных сетей

В настоящее время существует огромное количество всеразличного рода анонимных (скрытых) сетей, начиная с теоретически доказуемых (DC-сети, Queue-сети, Entropy-сети) и заканчивая практически используемыми (Tor, I2P, Mixminion). При таком количестве реализаций было бы очень удобно обобщить структуру...

Cyber Apocalypse 2023 (Relic Maps medium-level Forensics)

В среду завершился CTF Cyber Apocalypse 2023 от Hack The Box, который проходил с 18.03 по 23.03. В рамках CTF участникам предлагали решить 74 задания в разных областях от PWN до Crypto и с разными уровнями сложности от very easy до insane. С 23.03 по 26.03 началось After Party, а это значит, что...

Применение нейросетевого моделирования при создании сценариев атаки для Red Team

Генерация контента с помощью искусственных нейронных сетей (ИНС) с каждым днём становится всё более привычным явлением: с помощью ИНС создают графику для видеоигр, пишут книги и дипломные работы, синтезируют звук и поддерживают диалоги в чат-ботах. Существенный вклад в популяризацию задачи и идеи...

Обратная разработка форматов файлов

Статья расскажет о том, какие инструменты существуют для анализа форматов файлов и на практике продемонстрирует как можно анализировать данные, которые помещены в какой‑то формат. Читать далее...

Неожиданные находки с DCAP, или как мы разгребали свою файловую систему. Часть 2

Как-то раз мы решили устроить самопроверку и провели аудит файловых хранилищ. О первой части этого эксперимента мы уже вам рассказывали, тогда речь шла о проверке дисциплины и базовых правил ведения документооборота. Сегодня расскажем о безопасности. Наш основной инструмент для аудита – собственная...

Информационная безопасность. Специализация

Материал будет полезен новичкам, которые хотят выбрать специализацию в области ИБ. Статья расскажет о специальностях, которые так или иначе относятся сегодня к информационной безопасности. Основной акцент будет сделан на многообразии специализаций, которые формально могут не относиться к...

Скрытая угроза: как мы нашли идейные атаки шифровальщиков от Key Wolf

Зафиксирована новая угроза: группа Key Wolf распространяет среди российских пользователей вредоносную программу, запускающую шифрование файлов. Наши эксперты первыми обнаружили распространение вредоноса. Рассказываем, как это работает и что делать. Читать...

Чемпион безопасности: новая роль в команде на стыке ИТ и ИБ, от которой выиграют все

Поговорили с руководителем архитектуры ИБ в МТС, создателем телеграм-канала Пакет Безопасности и автором курса Основы информационной безопасности Романом Паниным о роли Security Champion-а — Чемпиона безопасности. Как раз сейчас Роман внедряет Чемпионов в своей компании, поэтому с энтузиазмом...

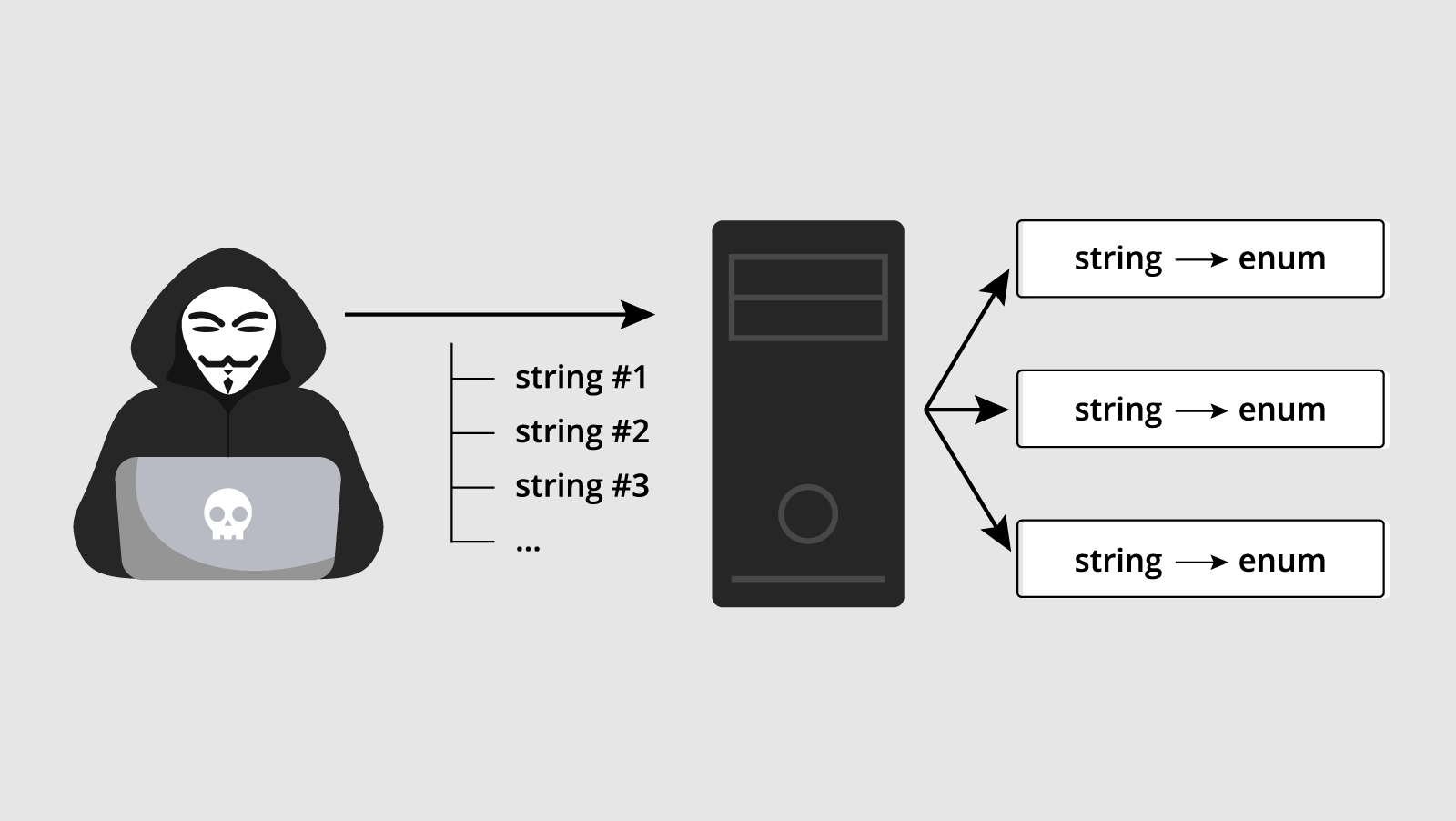

Парсинг string в enum ценой в 50 Гб: разбираем уязвимость CVE-2020-36620

В этой заметке разберём уязвимость CVE-2020-36620 и посмотрим, как NuGet-пакет для конвертации string в enum может сделать C# приложение уязвимым к DoS-атакам. Читать дальше →...

Как закалялась сталь современной симметричной криптографии. Глава 1. Классическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

Менеджмент сертификатов – как застраховаться от просрочки

Для обеспечения защищенного соединения между партнерами, подписи документов, а также организации защищенных каналов связи используются сертификаты. Они позволяют шифровать трафик либо ставить цифровую подпись, которая равнозначна рукописной подписи. Так как это дело обычное и частое, то в...

Новые возможности ChatGPT для злоумышленников. Как защитить себя от угроз

Популярность ChatGPT растет с каждым днем в геометрической прогрессии. Но так ли безопасно его использование? Щербинин Григорий, специалист по анализу защищенности компании УЦСБ разобрал потенциальные угрозы, связанные с использованием бота, а также меры защиты от них. Читать далее...

[Перевод] Перевод: Katana: Обзор мощного сканера безопасности веб-приложений [шпаргалка]

Katana - это сканер безопасности веб-приложений с открытым исходным кодом, который автоматизирует процесс выявления уязвимостей в веб-приложениях. Он был создан компанией Project Discovery, специализирующейся на оценке уязвимостей и тестировании на проникновение. Инструмент разработан как быстрый,...

Эволюция NGFW: тестируем новинку Sangfor NGAF

Всем привет! Меня зовут Дмитрий Шкуропат, я являюсь руководителем направления защиты информации в компании Nubes. Мы открываем цикл статей, в котором расскажем, как выбирали и тестировали для нашего защищенного публичного облака межсетевой экран нового поколения (NGFW). Читать далее...

[Перевод] Перевод: Rxss внутри атрибута href — Обход множества странных проверок для захвата аккаунтов

Вот конечная полезная нагрузка после обхода всех странных проверок - javascript://;%250a+alert(document.cookie,%27@www.redacted.com/%27) Если вам все еще интересно, как и почему использовалась именно эта полезная нагрузка и методология, обязательно дочитайте статью до конца, где я все подробно...

[Перевод] Перевод: Захват аккаунта: Эпическая история баг-баунти

Здравствуйте, друзья! Я вернулся после долгого перерыва с интересной ошибкой Account Takeover и тем, как я связал ее с XSS. Вы можете запутаться, поскольку это длинная статья, но не волнуйтесь, дочитайте до конца; в конце я все упростил для лучшего понимания. Читать далее...