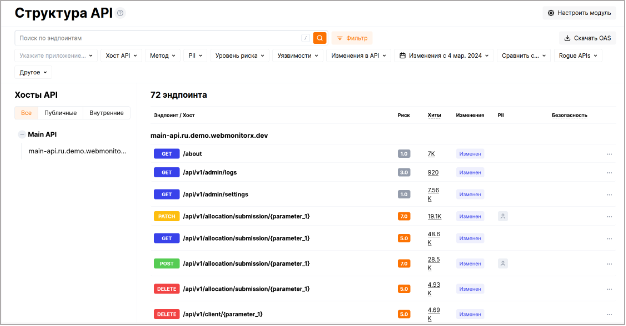

Обзор продукта «Структура API» и новой функциональности сравнения Open API спецификаций

Всем привет! Сегодня мы хотим вам рассказать о нашем продукте «Структура API» и последних изменениях в нём. Данный продукт позволяет решить одну из важнейших задач в управлении API – это получение актуальной и полной структуры API на основании реального трафика. Результат представляется в привычном...

От HTTP к RCE. Как оставить бекдор в IIS

Всем добрый день! Меня зовут Михаил Жмайло, я пентестер в команде CICADA8 Центра инноваций МТС. На проектах часто встречаются инстансы Internet Information Services (IIS). Это очень удобный инструмент, используемый в качестве сервера приложений. Но знаете ли вы, что даже простое развёртывание IIS...

Новая техника скрытого извлечения данных из реестра: анализ и рекомендации по защите

Недавно в сети появился инструмент, который позволяет получить учетные данные из реестра Windows без взаимодействия с файловой системой — непосредственно из памяти. Детектировать такие атаки средствами штатного аудита очень непросто. В статье сравниваем механизм работы новой утилиты со старыми...

Киберпранк с тараканами, или Хакеры тоже шутят

Далеко не всегда за хакерскими приколами стоит демонстрация силы или желание привлечь внимание общественности. Некоторые шутят просто от скуки, другие — чтобы опробовать новую утилиту или размять мозг, а кто-то ради желания потешить эго. Описать все причины мы вряд ли сможем. А вот вспомнить...

Как выжить на первом испытательном сроке в IT и не только

Всем привет! Меня зовут Артём Харченков, и я руководитель подразделения разработки программных продуктов в компании Crosstech Solutions Group. Сегодня я расскажу, как успешно пройти свой первый испытательный срок, что нужно делать обязательно и чего лучше не делать. Для начала – кратко обо мне,...

Сказ о том, как пентестеры трафик скрывают

Наша команда проводит много red-team-проектов и, как следствие, постоянно имеет дело с различными системами мониторинга сетевого трафика. Вопрос «Как не спалиться?» в такой работе почти так же важен, как проникновение в инфраструктуру. Поэтому сегодня я хочу поговорить о маскировке сетевого трафика...

Анализ Приказа ФСТЭК России №118 «Об утверждении требований по безопасности информации к средствам контейнеризации»

Рассмотрим требования к безопасности информации в средствах контейнеризации, указанные в Выписке из Приказа ФСТЭК России № 118 «Требования по безопасности информации к средствам контейнеризации», приведем разъяснения к каждому требованию. Также в статье проанализируем техническую реализацию...

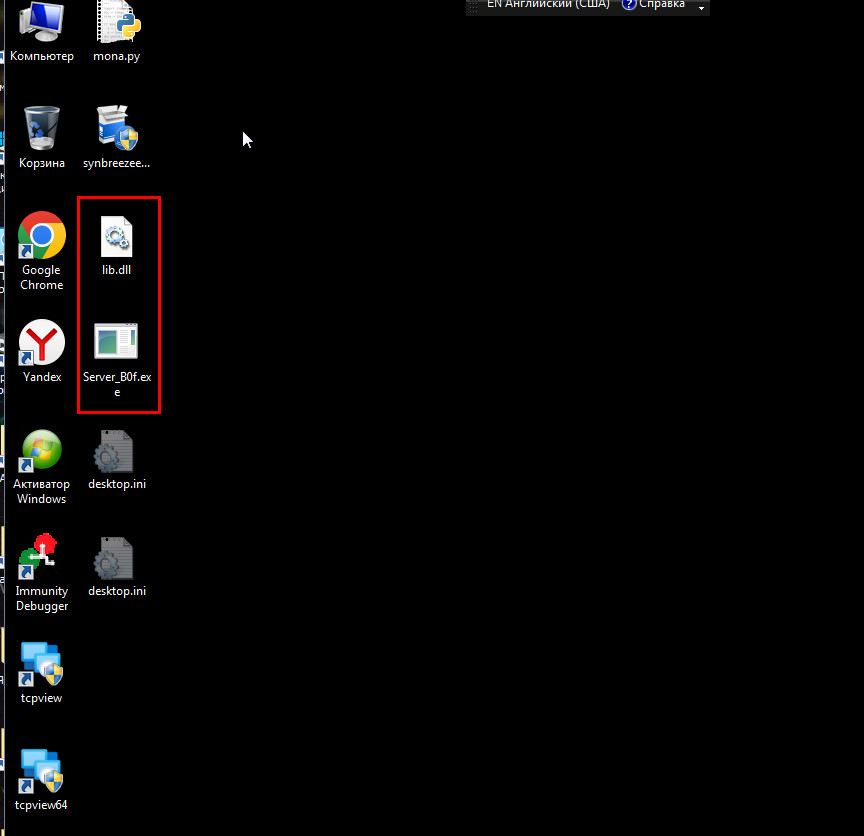

Эксплуатируем переполнение буфера в простом TCP-сервере

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И...

Как введение Security Buddy повысило на 25% киберграмотность пользователей

Всем привет! Меня зовут Джамил Меджидов, и я лидирую внутреннее направление Security Awareness в МТС RED. Что бы вы сказали, если бы компании удалось снизить вероятность возникновения киберинцидентов на 70%? Мы постоянно работаем над тем, чтобы минимизировать хакерам векторы для атак. И обнаружили,...

Диплом специалиста ИБ. Часть №5 — Несанкционированный доступ к IoT-устройствам с BLE

Привет, Хабр! Представьте, что вы написали собственную методику обеспечения безопасности устройств IoT и защитили собранное вами устройство в соответствии с ней. Не захочется ли попробовать проверить его защищенность самостоятельно? Эта статья является пятой и заключительной в цикле “Диплом...

KSMG 2.0. Интеграция с Kaspersky Anti Targeted Attack Platform (KATA). Настройка интеграции и тестирование

В этой статье мы настроим интеграцию Kaspersky Secure Mail Gateway c Kaspersky Anti Targeted Attack Platform (KATA). В результате интеграции Kaspersky Secure Mail Gateway сможет отправлять сообщения электронной почты на проверку Kaspersky Anti Targeted Attack Platform и получать результат проверки....

Лучшие бесплатные ресурсы для изучения этичного хакинга и кибербезопасности

Информационная безопасность (ИБ) или кибербезопасность – это одна из самых важных и актуальныхобластей современной науки и технологий. В условиях постоянного развития интернета, киберпреступности и глобальной информатизации, специалисты по информационной безопасности востребованы как никогда. ИБ...

Респонс по да Винчи: как мы перевернули систему работы security-аналитика и что из этого вышло

Как обычно происходит стандартное реагирование в SOC? Получил аналитик оповещение об инциденте от какой-то системы безопасности, посмотрел логи SIEM, чтобы собрать дополнительные данные, уведомил заказчика и составил для него короткий отчет о произошедшем. А что дальше? А дальше — переключился на...

Tinkoff CTF 2024: разбор демозадания

В апреле пройдет второй Tinkoff CTF для ИТ-специалистов. В этой статье мы рассказываем о соревновании и разбираем одно из демозаданий CTF. Статья поможет лучше подготовиться, даже если вы никогда не участвовали в подобных мероприятиях. Если хочется узнать больше деталей, заходите на сайт: там мы...

Ыыыы ыыыыыыыыыы с помощью AmneziaЫЫЫ

Ну что теперь будем писать про VPN вот так? Кстати, в Китае вместо слова VPN вы часто можете встретить "Science Online"(科学上网), “ladder”(梯子), или “Internet accelerator”(上网加速器), все это обозначает VPN. В России, кажется еще все не так плохо, но это не точно. С первого марта писать о VPN на...

В чем роль современного директора по информационной безопасности (CISO) и как им стать

В современном мире, где киберугрозы становятся все более изощренными и разрушительными, роль директора по информационной безопасности или CISO (Chief Information Security Officer) приобретает важное значение. Сегодня каждая компания, будь то крупная корпорация или небольшое предприятие, нуждается в...

Декодирование файла, поиск уязвимости и взлом пароля. Решаем задачи по сетям из KnightCTF 2024

Привет, Хабр! В прошлой статье я рассказывал о турнире KnightCTF 2024, который организовала команда из Бангладеша. Но туда вошли не все задачи. Под катом расскажу еще о четырех из категории networking. Читайте далее — узнаете, как получить секретную информацию в bash-history и найти пароль админа...

Как DDoS-атаки стали для нас рутиной и как ML помогает их отражать

Несколько лет назад увидеть DDoS-атаку было целым событием. Если такое и случалось, то инцидент тщательно анализировала целая команда специалистов, а каждая извлечённая крупица информации использовалась для обучения моделей, формирования новых факторов и улучшения подходов для защиты от новых...