XSS: атака и защита с точки зрения C# программирования

XSS, или межсайтовый скриптинг, является одной из самых часто встречающихся уязвимостей в веб-приложениях. Она уже долгое время входит в OWASP Top 10 – список самых критичных угроз безопасности веб-приложений. Давайте вместе разберемся, как в вашем браузере может выполниться скрипт, полученный со...

Шпаргалка для разработчика: создаём безопасное веб-приложение

Эта статья — своего рода ‘cheat sheet’ для веб-разработчика. Она даёт представление о «программе-минимум» для создания веб-приложения, защищённого от самых распространённых угроз. Читать далее...

'Do Not Track' для консольных интерфейсов

Различный софт всё чаще поставляется с модулями телеметрии, такими как Google Analytics. Раньше от этой проблемы страдали в основном проприетарное ПО для массового рынка. Но сейчас модель монетизации перенимают даже профессиональные инструменты для разработчиков и опенсорсные программы. Homebrew,...

[Перевод] Протекающие абстракции и код, оставшийся со времён Windows 98

В конце 1990-х команды разработчиков Windows Shell и Internet Explorer внедрили множество потрясающих и сложных структур, позволяющих использовать расширение оболочки и браузера для обработки сценариев, создаваемых третьими сторонами. Например, Internet Explorer поддерживал концепцию подключаемых...

OWASP, уязвимости и taint анализ в PVS-Studio C#. Смешать, но не взбалтывать

Мы продолжаем развивать PVS-Studio как SAST решение. Одно из направлений, в котором ведутся работы, – улучшение покрытия OWASP. А какой же OWASP без taint анализа? Вот и мы так подумали и решили прикрутить его к C# анализатору. О том, что получилось, а что не очень, ниже. Читать дальше →...

[Перевод] Созданные с помощью библиотеки .NET документы Excel обходят проверки безопасности

Обнаруженное недавно семейство вредоносного ПО под названием Epic Manchego использует хитрый трюк для создания вредоносных файлов MS Excel с минимальной степенью обнаружения и повышенной вероятностью обхода систем безопасности. Изучая способы обхода систем безопасности, используемые...

Как следить (наблюдать) за компьютером. Часть 1 — делаем скриншоты пользователей

Делаем скриншоты пользователей. Обсудим реализацию на языке программирования C#. Описываемый в данной статье способ является простым, никакого лишнего функционала. Вы можете воспользоваться готовой разработкой или изменить исходный код как захотите. Читать далее...

Бесплатный сервис хранения ссылок

Знаю, что “хабра-народ” сейчас очень негодует, что стало очень мало технических статей, Хабр “не торт” и т.п. поэтому напишу сразу – это не техническая статья. Цель статьи – поделиться удобным бесплатным сервисом хранения ссылок. Конечно, можно было бы написать подробное техническое повествование....

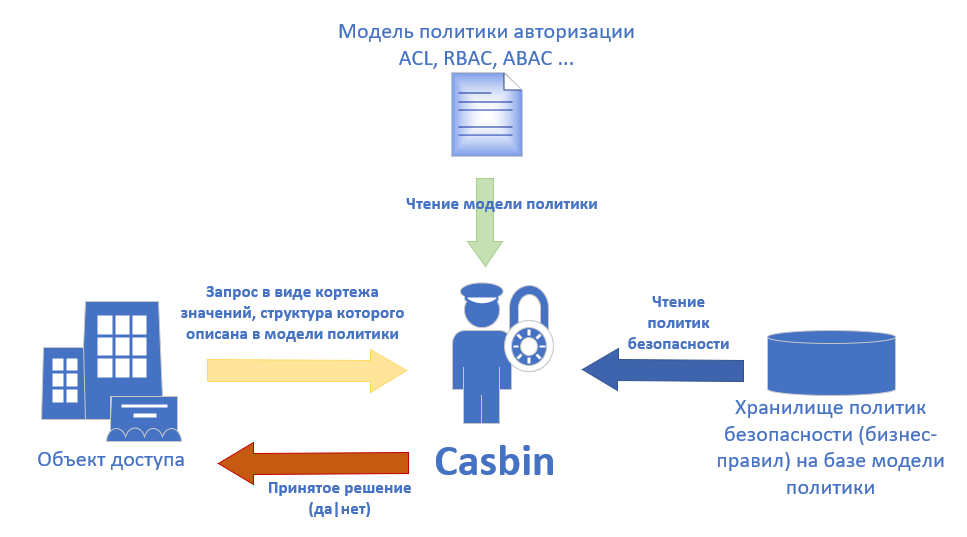

Гибкая авторизация с помощью Casbin и PERM. Практический пример

После написания предыдущей статьи по языку PERM и библиотеке Casbin, возникли вопросы. Причем не у одного человека, и я хотел ответить сначала в комментарии, но понял, что объем материала выходит за рамки обычного комментария, поэтому изложу этот ответ в виде отдельной статьи. Я долго не мог понять...

RBAC? ABAC?.. PERM! Новый подход к авторизации в облачных веб-службах и приложениях

Данная статья преследует цель рассказать о новом походе к авторизации в облачных решениях, в основе которого лежит использование интерпретируемого языка определения политики управления доступом — который называется языком моделирования PERM (PML). Данный язык можно использовать для выражения...

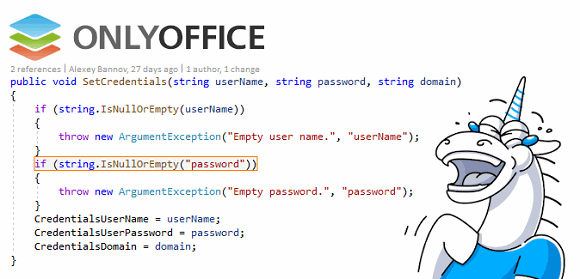

ONLYOFFICE Community Server: как баги способствуют возникновению проблем с безопасностью

В наши обзоры ошибок программ с отрытым исходным кодом редко попадают серверные сетевые приложения. Наверное, это связано с их популярностью. Ведь мы стараемся обращать внимание на проекты, которые нам предлагают сами читатели. А серверы часто выполняют очень важные функции, но их деятельность и...

Подключение многофакторной аутентификации Мультифактор в .NET Core

В статье описан способ подключения мультифакторной аутентификации для сайта, работающем на платформе .net core с использованием встроенных механизмов авторизации. Пару слов зачем вообще нужна мультифакторная аутентификация: Безопасность Еще раз безопасность Удобство Да, последний пункт не ошибка....

[Из песочницы] Анализ данных блокчейн-госолования 2019 года в Московскую Городскую Думу

Анализ данных блокчейн-голосования 2019 года в Московскую Городскую Думу Мне посчастливилось участвовать в написании доклада, посвященного блокчейн-голосованию в МГД 2019 года в составе команды Романа Юнемана, и в этой статье я подробно расскажу о части связанной с анализом данных. Несколько слов...

C, C++ и DotNet decompile — основы реверса. Решение задач на реверсинг с r0от-мi. Часть 1

В данной статье 5 первых заданий, узнаем основы дизассемблирования, решим задачи начального уровня реверса, а также декомпилируем dotNet приложение. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной...

[Из песочницы] Поддержка анонимных jwt токенов в IdentityServer4 при помощи AnonymousIdentity

Недавно мне потребовалось реализовать поддержку анонимной аутентификации пользователей на основе OpenId Connect и OAuth 2.0 на платформе ASP.NET Core. Здесь не будет объясняться спецификация данных протоколов, для этого есть полно статей на хабре. Перейдем к сути. Читать дальше →...

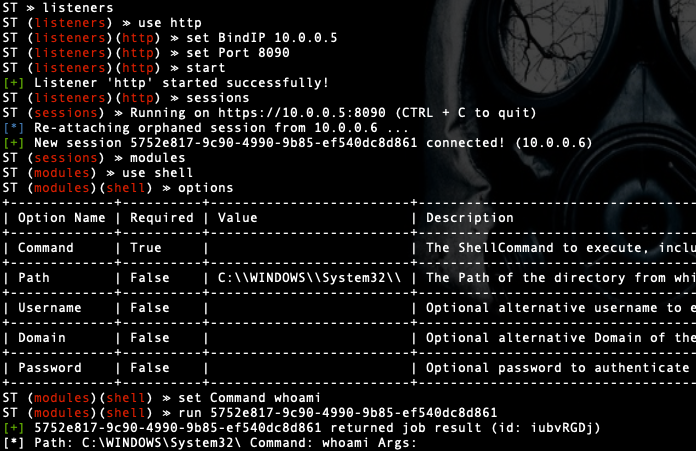

IronPython на стороне зла: как мы раскрыли кибератаку на госслужбы европейской страны

Наши специалисты из экспертного центра безопасности всегда держат руку на пульсе и следят за появлением новых интересных и опасных угроз. Именно так в начале апреля 2019 года была обнаружена целевая атака на государственные органы Хорватии. В данном отчете рассмотрена цепочка доставки вредоносного...

[Из песочницы] ScreenLogger – улыбнитесь, вас снимает скрытая камера

Итак, приветствую. В данной статье будет разобран процесс написания программы, позволяющей в режиме реального времени отслеживать все действия происходящие на удаленном компьютере, без ведома конечного пользователя. Автор статьи предупреждает, что не несет ответственности за неправомерное...

[Из песочницы] Уязвимость в MACROSCOP

Я давно увлекаюсь информационной безопасностью, но одно дело – понимание поверхностной логики работы программного обеспечения, и совершенно другое – понимание логики его внутренней реализации. Внешне любая программа может выглядеть замечательно и гармонично, создавая иллюзию полной безопасности и...

Далее