Про интернет

Подборка новостных лент с тематических сайтов об интернете, таких как: Роем.Ру, vc.ru, Хабрахабр и другие.

MarketingNews: «Просто фантастика»: будущее глазами смоленских студентов

...

Книга: «Кибербезопасность: главные принципы»

Привет, Хаброжители! С 1970-х годов InfoSec-специалисты постепенно совершенствовали безопасность, даже не задумываясь, в правильном ли направлении со стратегической точки зрения они движутся. Рик Ховард утверждает, что нет. Общее направление само по себе было ошибочным, но идейные лидеры в этой...

Профессия «кибердетектив»: кто такой исследователь угроз и как им стать

Привет, Хабр! Об исследовании киберугроз ходит немало мифов. Якобы это крайне узкая специализация, котирующаяся только в ИБ. Попасть в профессию непросто: необходимо на старте иметь глубокую теоретическую подготовку и навыки обратной разработки. Наконец, карьерные возможности такого специалиста...

Денежный вопрос: обсуждаем затраты на Bug Bounty с Лукой Сафоновым

Награда за обнаружение багов разного уровня зависит от сектора и типа уязвимости. Активнее всего с программами Bug Bounty работают IT-компании, онлайн-сервисы, сфера услуг, торговля, финансовые организации и блокчейн-проекты. Средняя сумма вознаграждения может составить: критический уровень...

Безопасность в Docker: от правильной настройки хоста до демона

Привет, Хабр! Меня зовут Эллада, я специалист по информационной безопасности в Selectel. Помогаю клиентам обеспечивать защиту инфраструктуры и участвую в разработке новых решений компании в сфере ИБ. И сейчас я начала больше погружаться в тему разработки и изучать лучшие практики по обеспечению...

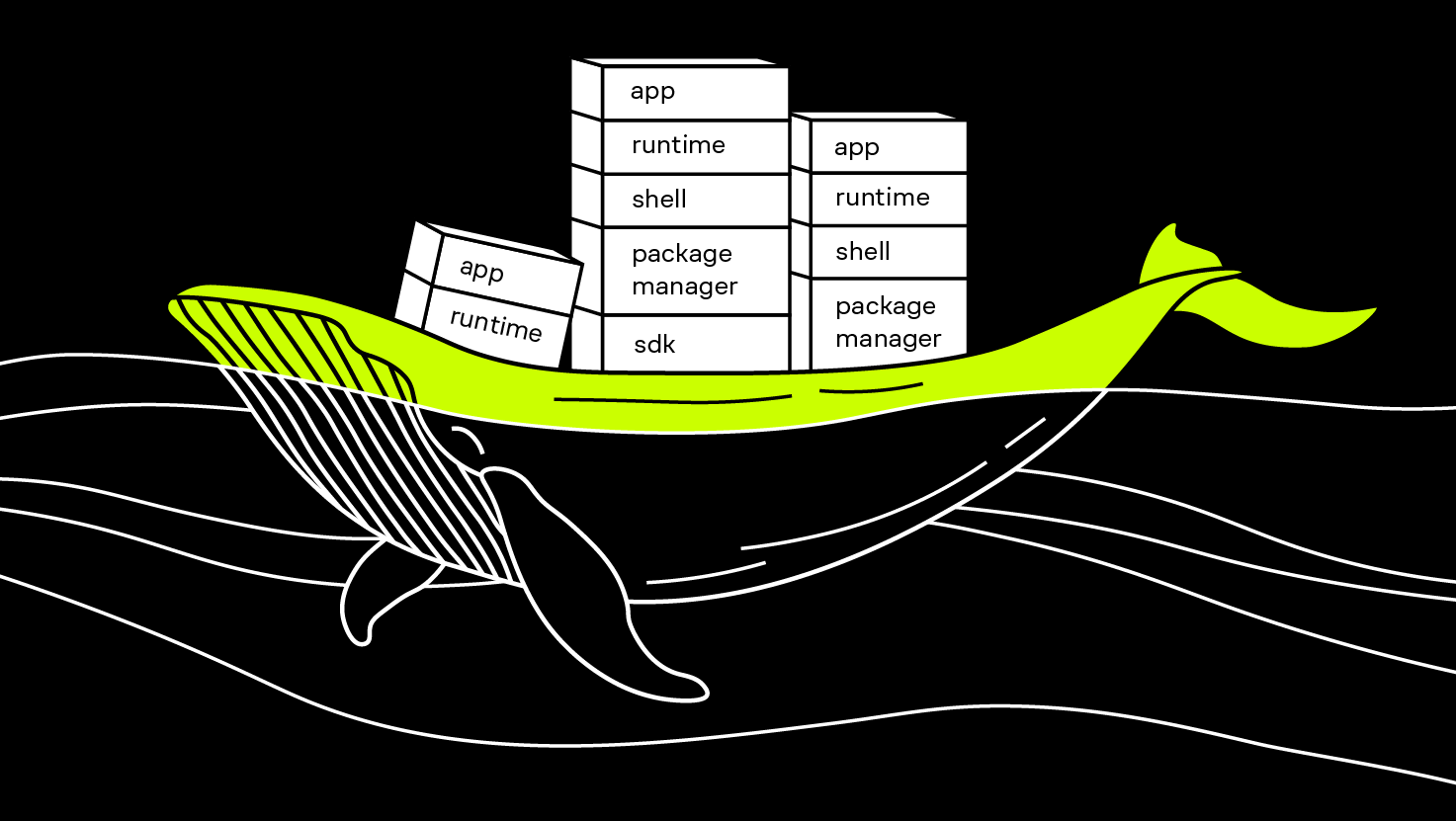

Выбираем базовые образы для приложений на .NET: минимум уязвимостей, максимум быстродействия

Микросервисы и контейнеры для их развертывания сейчас являются стандартом в крупных компаниях. Для разработчиков и DevOps-инженеров это удобный подход: он дает больше возможностей и ускоряет процессы. Но для специалистов по информационной безопасности микросервисная архитектура выглядит не так...

Не становитесь безопасниками

Мир информационной безопасности манит своей романтикой: борьба со злом, защита данных, хакерские трюки. Но за ширмой героических будней скрывается изнурительная работа, горы рутины и постоянный стресс. Эта статья — не хвалебная ода профессии, а откровенный разговор о ее темной стороне. Возможно, в...

Застряли в девяностых: как модернизировать рынок

Новый образ отрасли вторичного металлопроката....

Мы добрались до ядра, или новые возможности AmneziaWG

Добрый день! На связи команда разработчиков Amnezia. Обычно наши статьи посвящены оригинальному клиенту Amnezia, но сегодня мы будем упоминать AmneziaVPN весьма косвенно, так как речь пойдет в первую очередь о протоколе AmneziaWG и о связанных с ним проектах. Мы расскажем про нативный клиент...

[Перевод] Безопасность памяти меня не волнует

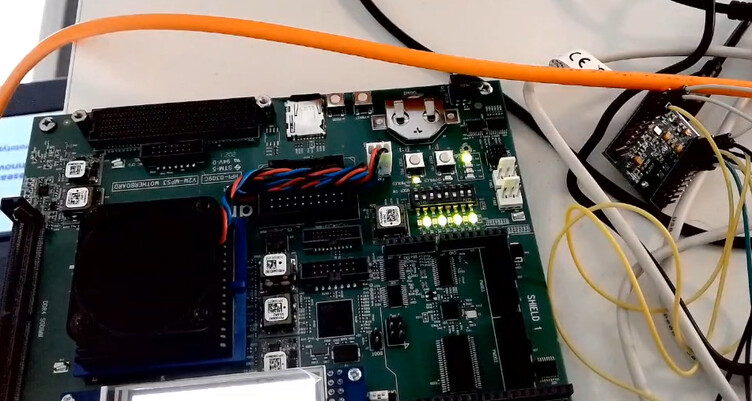

Фото с сайта платформы CHERIoT, проекта Microsoft по решению проблем с доступом к памяти IoT-устройств на аппаратном уровне Такое заявление может показаться странным для тех, кто более десяти лет работает над обеспечением безопасности памяти на аппаратном уровне, так что я его поясню. Безопасность...

Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

[Перевод] Chaos engineering: проверяем устойчивость Vault с помощью Gremlin

Chaos engineering — это подход к проверке устойчивости приложений. Грубо говоря, мы умышленно ломаем что-либо в системе, чтобы посмотреть, как она будет себя вести, и делаем из этого эксперимента полезные выводы о надёжности и уязвимостях. Перевели статью, о том, как применить этот подход к...

Названы самые популярные профессии российских фрилансеров

Исследование Solar Staff....

Авторам ВКонтакте стало проще маркировать рекламу и создавать отчётность по кампаниям

Всё — для удобства....

Что будет, если Wildberries закроют?

В Госдуме предложили закрыть Wildberries за покрытие нелегальных мигрантов. Что произойдет, если маркетплейс прекратит свою деятельность?...